La menace des pages web malveillantes et comment la contrer

Le web est un terrain fertile pour les pages web malveillantes. Malheureusement, ces menaces peuvent se cacher sur les sites de vos propres clients ou fournisseurs. De nos jours, pratiquement aucune entreprise n’échappe à des interactions avec des sites web externes, que ce soit pour récupérer des données ou pour en fournir. Bien que ces interactions soient indispensables à l’activité de votre entreprise, elles peuvent aussi devenir une porte d’entrée pour des menaces. Les sites externes que vous sollicitez peuvent héberger du contenu malveillant, que ce soit intentionnellement ou suite à un piratage, et si ce contenu trouve son chemin vers votre système, les conséquences peuvent être désastreuses.

Face à ce constat, la question se pose : ne pouvons-nous pas analyser manuellement les sites web pour détecter les pages malveillantes ?

Il pourrait sembler logique qu’un développeur expérimenté soit en mesure d’inspecter les pages web et d’identifier les vulnérabilités. Cependant, la réalité est bien plus complexe pour plusieurs raisons :

- Les développeurs sont des experts en création de logiciels complexes, assemblant divers sous-systèmes, mais ne sont pas spécialisés en détection de menaces et sécurité. Ils n’ont pas les compétences spécifiques requises pour cette tâche.

- Même si vous trouviez un développeur particulièrement talentueux, la tâche serait insurmontable. Une page web riche en fonctionnalités peut contenir des milliers de lignes de code. Analyser l’ensemble pour repérer la moindre faille relève du défi impossible. C’est comme demander à quelqu’un de manger un éléphant entier au déjeuner !

- Pour optimiser le temps de chargement, les sites web compressent et minimisent souvent leurs fichiers CSS et JavaScript, rendant le code illisible.

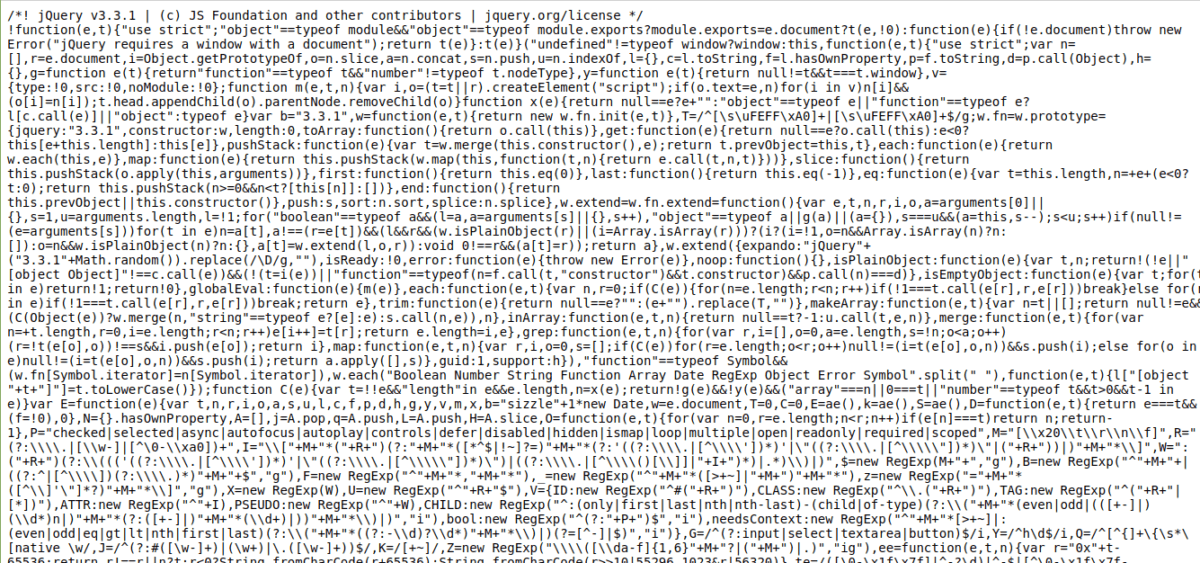

Que pensez-vous que ce code fait? :kappa: (Source elgg.org)

Si ce code semble encore compréhensible, c’est parce que les développeurs ont conservé les noms de variables dans un contexte large. Essayez maintenant d’analyser le code source de jQuery, qu’un tiers pourrait héberger sur son site et altérer (deux lignes quelque part dans cet amas de code) :

Sans oublier que ce code source fait près de 5 000 lignes. 😎

Et ce n’est qu’un seul script ! Une page web typique en contient entre 5 et 15, et vous travaillez probablement avec 10 à 20 pages web. Imaginez devoir faire cette analyse tous les jours, voire plusieurs fois par jour !

Heureusement, il existe des solutions pour analyser les URL de manière rapide et efficace grâce à des API. Vous pouvez ainsi vérifier non seulement les pages web, mais aussi les fichiers mis à disposition en téléchargement. Examinons quelques outils d’API qui peuvent vous aider. Et puisque nous parlons d’API, votre développeur sera plus efficace s’il crée un outil d’analyse de site web en utilisant ces API. 😀

Google Web Risk

Il n’est pas surprenant que Google, le géant du web, propose un outil de vérification de pages web. Cependant, Google Web Risk est encore en version bêta et n’est accessible que sur demande. Le statut bêta implique des changements fréquents et potentiellement perturbateurs.

Malgré cela, l’API étant relativement simple, votre développeur pourra facilement gérer les modifications grâce à un outil de suivi d’API et un peu de temps de développement. 🙂

L’utilisation de l’API est simple. Pour vérifier une seule page en ligne de commande, vous pouvez envoyer une requête comme celle-ci :

curl -H "Content-Type: application/json" "https://webrisk.googleapis.com/v1beta1/uris:search?key=YOUR_API_KEY&threatTypes=MALWARE&uri=http%3A%2F%2Ftestsafebrowsing.appspot.com%2Fs%2Fmalware.html"

Si la requête réussit, l’API renvoie le type de vulnérabilité détecté sur la page :

{

"threat": {

"threatTypes": [

"MALWARE"

],

"expireTime": "2019-07-17T15:01:23.045123456Z"

}

}

Comme vous pouvez le voir, l’API confirme que la page contient des logiciels malveillants.

Il est important de noter que Google Web Risk n’effectue pas d’analyse à la demande sur une URL ou un fichier spécifique. Il consulte une liste noire maintenue par Google à partir de résultats de recherche et de signalements, et indique si l’URL s’y trouve ou non. Autrement dit, si l’API considère une URL comme sûre, c’est un bon signe, mais ce n’est pas une garantie absolue.

VirusTotal

VirusTotal est un autre service intéressant qui permet d’analyser non seulement les URL, mais aussi les fichiers individuels. C’est un avantage par rapport à Google Web Risk. Pour essayer ce service, il vous suffit d’aller sur le site web, où vous trouverez directement sur la page d’accueil l’option pour démarrer.

Bien que VirusTotal soit une plateforme gratuite animée par une communauté active, une version commerciale de son API existe. Voici les avantages d’opter pour la version premium :

- Un taux de requête flexible et un quota quotidien plus élevé (contrairement aux 4 requêtes par minute de l’API publique).

- L’analyse des ressources soumises par les antivirus de VirusTotal et le renvoi d’informations de diagnostic supplémentaires.

- Des informations comportementales sur les fichiers soumis (les fichiers sont exécutés dans des environnements sandbox pour surveiller les activités suspectes).

- La possibilité d’interroger la base de données de fichiers de VirusTotal avec différents paramètres (les requêtes complexes sont supportées).

- Un SLA (accord de niveau de service) et des temps de réponse garantis (les fichiers soumis via l’API publique sont placés en file d’attente et l’analyse peut prendre du temps).

Si vous optez pour l’API VirusTotal privée, cela pourrait être l’un des meilleurs investissements en solution SaaS pour votre entreprise.

Scanii

Une autre API intéressante est Scanii. Il s’agit d’une API REST simple qui analyse les documents et fichiers pour détecter des menaces. Considérez-la comme un antivirus à la demande, facile à utiliser et à mettre à l’échelle.

Voici les principaux atouts de Scanii :

- Détection de logiciels malveillants, de scripts de phishing, de contenu de spam, de contenu NSFW (Not Safe For Work), etc.

- Basé sur Amazon S3 pour une mise à l’échelle facile et un stockage sécurisé des fichiers.

- Détection de textes offensants, dangereux ou potentiellement dangereux dans plus de 23 langues.

- Une approche simple, ciblée et sans fioritures de l’analyse de fichiers par API (pas de fonctionnalités « utiles » superflues).

Scanii est un méta-moteur : il utilise un ensemble de moteurs sous-jacents pour réaliser l’analyse. Vous n’êtes pas lié à un moteur de sécurité particulier et ne devez pas vous soucier des changements d’API. C’est un atout majeur pour les plateformes qui dépendent du contenu généré par les utilisateurs et pour l’analyse de fichiers provenant de fournisseurs en qui vous n’avez pas une confiance absolue.

Metadefender

Pour certaines organisations, l’analyse de fichiers et de pages web sur un point de terminaison unique ne suffit pas. Elles ont un flux d’informations complexe où aucun terminal ne doit être compromis. Dans ces cas, Metadefender est une solution idéale.

Considérez Metadefender comme un gardien paranoïaque entre vos principales données et le monde extérieur, y compris votre propre réseau. Leur philosophie de conception repose sur cette idée :

La plupart des solutions de cybersécurité se basent sur la détection comme méthode de protection principale. Metadefender, lui, ne repose pas sur la détection. Il part du principe que tous les fichiers sont potentiellement infectés et reconstruit leur contenu via un processus sécurisé et efficace. Il prend en charge plus de 30 types de fichiers et génère des fichiers sûrs et utilisables. Cette désinfection des données est très efficace pour prévenir les attaques ciblées, les rançongiciels et d’autres menaces de logiciels malveillants connus et inconnus.

Metadefender propose des fonctionnalités intéressantes :

- Prévention de la perte de données : remplacement et protection des informations sensibles dans les fichiers. Par exemple, un numéro de carte de crédit visible dans un reçu PDF sera masqué.

- Déploiement local ou dans le cloud (selon votre niveau de paranoïa!).

- Analyse de plus de 30 formats d’archivage (zip, tar, rar, etc.) et 4500 techniques d’usurpation de type de fichier.

- Déploiements multicanaux : sécurisez les fichiers, les emails, le réseau et les connexions.

- Workflows personnalisés pour appliquer différents types d’analyse selon des règles spécifiques.

Metadefender intègre plus de 30 moteurs d’analyse, vous n’avez donc pas à vous en soucier. C’est une option solide pour les entreprises qui ne peuvent pas se permettre des failles de sécurité.

Urlscan.io

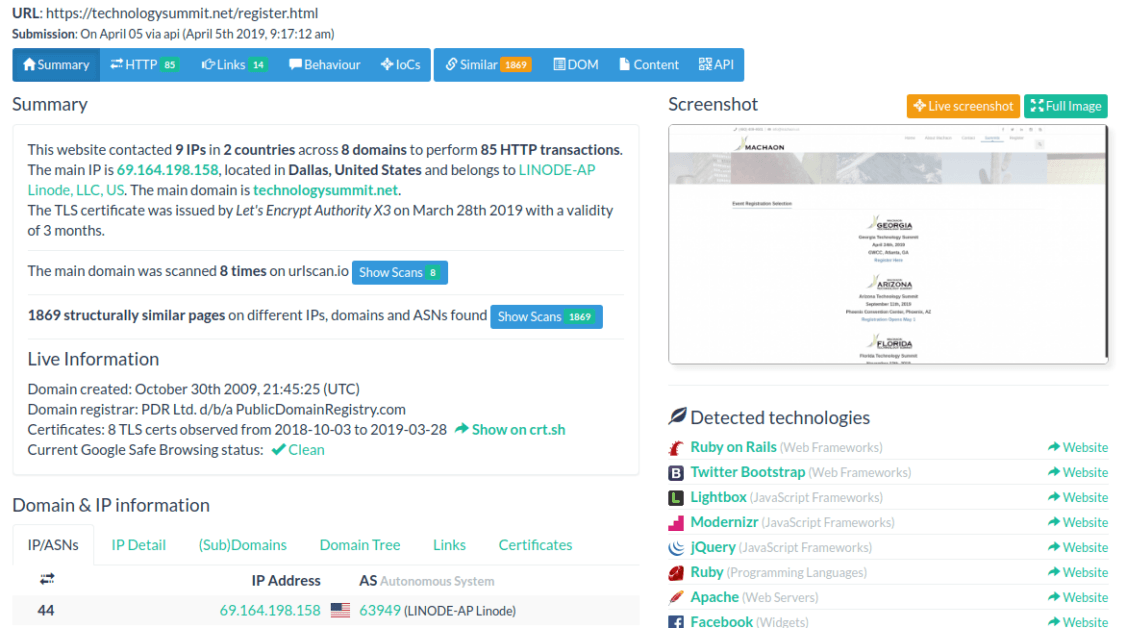

Si vous travaillez principalement avec des pages web et que vous voulez une analyse approfondie de leur fonctionnement, Urlscan.io est un outil précieux.

La quantité d’informations renvoyée par Urlscan.io est impressionnante. Vous pouvez notamment observer :

- Le nombre total d’adresses IP contactées par la page.

- La liste des zones géographiques et des domaines vers lesquels la page a envoyé des informations.

- Les technologies utilisées sur le frontend et le backend (sans garantie d’exactitude, mais avec une précision étonnante).

- Les informations du domaine et du certificat SSL.

- Les interactions HTTP détaillées, incluant la charge utile de la requête, le nom du serveur, le temps de réponse, etc.

- Les redirections masquées et les requêtes échouées.

- L’analyse JavaScript (variables globales utilisées dans les scripts, etc.)

- L’analyse de l’arborescence DOM, le contenu des formulaires, etc.

Voici un aperçu de ces données :

L’API est simple et vous permet de soumettre une URL pour analyse et de consulter l’historique des analyses de cette URL. Urlscan.io est une mine d’informations pour toute entreprise ou particulier concerné par la sécurité.

SUCURI

SUCURI est une plateforme réputée pour l’analyse de sites web à la recherche de menaces et de logiciels malveillants. Ils proposent également une API REST pour exploiter cette puissance par programmation.

L’API est simple et efficace. SUCURI ne se limite pas à l’analyse par API. Je vous recommande d’explorer leurs fonctionnalités, telles que l’analyse côté serveur qui permet d’analyser les fichiers directement via les informations d’identification FTP.

Quttera

Notre dernier outil est Quttera, qui propose une approche légèrement différente. Au-delà de l’analyse à la demande, Quttera propose une surveillance continue, vous aidant à éviter les vulnérabilités zero-day.

L’API REST est simple et puissante et renvoie plusieurs formats, dont JSON, XML et YAML. Le multithreading et la simultanéité sont supportés, permettant d’exécuter plusieurs analyses approfondies en parallèle. Ce service en temps réel est indispensable pour les entreprises où les temps d’arrêt sont critiques.

Conclusion

Ces outils de sécurité sont une ligne de défense supplémentaire. Tout comme un antivirus, ils sont efficaces, mais ne sont pas une méthode d’analyse infaillible. Les programmes malveillants et les programmes légitimes demandent tous deux des ressources système et font des requêtes réseau. La différence réside dans l’intention et le contexte, que les ordinateurs ne sont pas capables de discerner.

Cependant, ces API offrent une protection robuste, à la fois pour les sites web externes et pour les vôtres. 🙂