Lorsque Sandra Bullock a joué dans The Net en 1995, le vol d’identité semblait nouveau et incroyable. Mais le monde a changé. À partir de 2017, près de 17 millions d’Américains sont victimes de fraude d’identité chaque année.

Table des matières

Le vol d’identité est grave

Les crimes d’identité incluent des scénarios comme un pirate informatique qui vole vos informations d’identification pour pénétrer dans vos comptes ou assumer votre identité financière, ou quelqu’un à des milliers de kilomètres de vous qui charge des frais sur votre carte de crédit et contracte des prêts en votre nom.

Si vous avez besoin d’autre chose pour vous garder éveillé, le FTC décrit les scénarios de vol d’identité dans lequel un voleur obtient une carte de crédit à votre nom, envoie la facture à une autre adresse et (bien sûr) ne paie jamais. Ou il utilise vos informations personnelles pour voler votre remboursement d’impôt ou se fait passer pour vous s’il est arrêté.

Il peut être difficile de se démêler du vol d’identité, tant sur le plan juridique que financier. Et les dommages causés à vos antécédents de crédit peuvent être durables. S’il y a jamais eu un scénario dans lequel une once de prévention vaut une tonne de remède, c’est bien celui-ci.

Comment votre identité peut être volée

Malheureusement, votre identité est un fruit facile à cueillir, qui peut être cueilli de nombreuses façons. Hors ligne, les criminels volent le courrier dans les boîtes aux lettres ou plongent dans les poubelles, qui peuvent tous deux être remplis d’offres de crédit et d’informations sur les finances personnelles (c’est pourquoi vous devriez posséder une déchiqueteuse). Skimmers connectés à des pompes à essence peut capturer les informations de votre carte de crédit et peut donc personnel du restaurant. Et récemment, un caissier a été arrêté pour vol 1300 cartes de crédit qu’il avait mémorisées.

En ligne, c’est encore plus dangereux, mais les gens sont de plus en plus avertis des hacks les plus flagrants. De moins en moins de sites Web de vente au détail non garantis (ceux qui commencent par «http» plutôt que par «https») effectuent des transactions, mais il faut toujours garder cela à l’esprit.

Cela nécessite des campagnes de phishing toujours plus subtiles pour inciter les gens à divulguer leurs informations personnelles via des e-mails frauduleux d’apparence crédible. Et il y a toujours une nouvelle arnaque au coin de la rue.

«Les applications de rencontres en ligne constituent une autre arnaque populaire», a déclaré Whitney Joy Smith, présidente de L’Agence d’enquête Smith. «Les escrocs recherchent des personnes vulnérables pour construire une relation. Après cela, ils demandent de l’argent ou obtiennent suffisamment d’informations personnelles pour se livrer à une fraude d’identité. »

Et puis il y a de vieux hacks simples, comme lorsque des bases de données pleines d’informations personnelles sont fissurées.

Comment vous protéger

«À moins que vous ne soyez prêt à prendre des mesures extraordinaires, comme abandonner toute technologie et déménager en Amazonie pour vivre avec une tribu isolée, une véritable confidentialité est presque impossible à atteindre», a déploré Fabian Wosar, directeur de la technologie chez Emsisoft. Mais Wosar a également reconnu qu’il existe des précautions raisonnables et pragmatiques que les gens peuvent prendre.

Beaucoup d’entre eux font partie de l’hygiène de cybersécurité habituelle que vous entendez depuis des années. Mais pour être vraiment protégé, vous devez faire ces choses, et régulièrement. Après tout, le vol d’identité est généralement un crime de commodité et d’opportunité, votre objectif est donc de vous faire la plus petite cible possible.

Et bien que plus vous prenez de précautions, mieux c’est, la réalité est que tout le monde ne sera pas ultra-diligent. Dans cet esprit, nous avons divisé les précautions à prendre en trois niveaux: le bon sens (ce que tout le monde devrait faire), la sécurité accrue (pour les plus avertis) et la mentalité de bunker (pour ceux qui sont prêts à prendre des mesures extrêmes). les mesures).

Précautions d’usage courant

Si vous ne faites pas ces choses, vous pourriez aussi bien arrêter de verrouiller votre porte d’entrée et laisser votre voiture déverrouillée tourner au ralenti dans votre entrée:

Utilisez des mots de passe forts: il est généralement admis qu’un mot de passe fort est une combinaison de lettres majuscules et minuscules, de chiffres et de caractères spéciaux. La réalité est que plus votre mot de passe est long, plus il est difficile à déchiffrer. XKCD a fait du bon travail en le décomposant.

Utilisez un mot de passe unique pour chaque site et service: cela devrait aller de soi, mais il est toujours courant de rencontrer des personnes qui réutilisent des mots de passe. Le problème avec cela est que si vos informations d’identification sont compromises sur un site, il est trivial pour les pirates de réessayer ces mêmes informations d’identification sur des milliers d’autres sites. Et selon Verizon, 81% des violations de données sont possibles en raison de mots de passe compromis, faibles ou réutilisés.

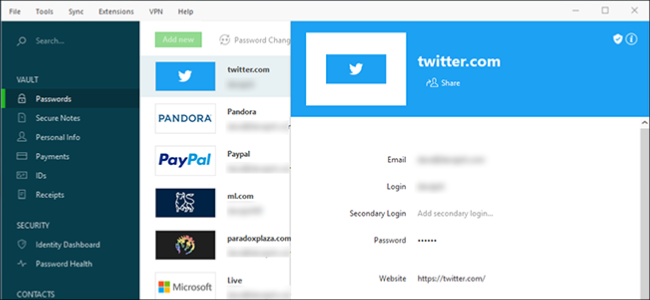

Utilisez un gestionnaire de mots de passe: Un outil comme Dashlane ou LastPass est un enjeu de table dans les jeux de sécurité en ligne. Selon Dashlane, l’internaute moyen a plus de 200 comptes numériques qui nécessitent des mots de passe. Et la société s’attend à ce que ce nombre double pour atteindre 400 au cours des cinq prochaines années. Il est pratiquement impossible de gérer autant de mots de passe forts et uniques sans outil.

Méfiez-vous du Wi-Fi public: ne rejoignez pas un réseau Wi-Fi public gratuit à moins d’être certain qu’il est digne de confiance. Vous pouvez rejoindre un réseau configuré exclusivement pour surveiller votre trafic. Et si vous utilisez un ordinateur public ou partagé (par exemple pour imprimer une carte d’embarquement lorsque vous êtes en vacances), assurez-vous de ne pas autoriser le navigateur à se souvenir de vos informations d’identification. Videz le cache lorsque vous avez terminé.

Sécurité renforcée

Comme le dit l’adage, vous n’avez pas à courir plus vite que l’ours; il vous suffit de distancer votre copain. Si vous mettez en œuvre ces bonnes pratiques de sécurité, vous serez bien en avance sur la majorité de la population en ligne:

N’utilisez jamais votre profil de réseau social pour vous connecter à d’autres sites: lorsque vous vous inscrivez dans un nouvel emplacement, vous obtenez souvent une option de connexion unique pour vous connecter avec votre compte Facebook ou Google. Bien que cela soit pratique, une violation de données vous expose de plusieurs manières. Et « vous risquez de donner au site accès aux informations personnelles contenues dans votre compte de connexion », a averti Pankaj Srivastava, directeur des opérations de la société de confidentialité. Feuille de figue. Il est toujours préférable de s’inscrire avec une adresse e-mail.

Activer l’authentification à deux facteurs: cela empêche efficacement les acteurs malveillants d’utiliser une réinitialisation de mot de passe pour prendre le contrôle de vos comptes. Si vous avez besoin de deux facteurs, ils doivent accéder non seulement à votre compte de messagerie, mais également à votre téléphone. Et vous pouvez faire mieux que cela aussi (voir les conseils de bunker ci-dessous).

Minimisez votre empreinte sur les réseaux sociaux: les réseaux sociaux sont un paysage de plus en plus dangereux. De plus, n’acceptez pas les demandes de connexion ou d’amis de personnes que vous ne connaissez pas. Les mauvais acteurs utilisent cela comme une opportunité de rechercher une campagne de phishing, ou elle pourrait vous utiliser comme point de départ pour attaquer vos contacts.

Rappelez votre partage sur les réseaux sociaux: « Plus vous publiez sur vous-même, plus un pirate informatique peut en apprendre sur vous », a déclaré Otavio Friere, directeur de la technologie chez SafeGuard Cyber. «Et plus vous pouvez être ciblé efficacement.» Votre profil Facebook peut contenir suffisamment d’informations en ce moment (adresse e-mail, école, ville natale, état de la relation, profession, intérêts, affiliation politique, etc.) pour qu’un criminel puisse appeler votre banque, se faire passer pour vous et convaincre un représentant du service client. . pour réinitialiser votre mot de passe. Simon Fogg, expert en confidentialité des données chez Trimestriel, a déclaré: «En plus d’éviter d’utiliser votre nom complet et votre date de naissance sur votre profil, réfléchissez à la manière dont toutes vos informations se connectent. Même si vous ne partagez pas votre adresse personnelle, votre numéro de téléphone peut être utilisé pour la trouver. Lorsqu’elles sont combinées avec des photos géolocalisées, vous pourriez être surpris de la part de votre vie quotidienne que vous révélez à des inconnus et de votre vulnérabilité face aux menaces. «

Dans le bunker

Les précautions de sécurité que vous pouvez prendre sont illimitées – nous n’avons même pas couvert l’utilisation d’un navigateur TOR, par exemple, ni nous assurer que votre bureau d’enregistrement garde les informations WHOIS de votre site Web (si vous en avez un) privées. Mais si vous faites déjà tout ce que nous avons mentionné dans les sections précédentes, ces précautions restantes devraient vous placer dans le premier pour cent des utilisateurs Internet sûrs:

N’utilisez jamais votre numéro de téléphone pour une authentification à deux facteurs: «Les téléphones peuvent être clonés», a déclaré Steve Good, consultant initial de l’offre de pièces de monnaie (ICO). Cela rend votre deuxième facteur d’authentification à deux facteurs moins sûr que vous ne le pensez. Heureusement, il est facile de configurer Google Authenticator ou Authy pour consolider tous vos besoins d’authentification à deux facteurs.

Crypter vos clés USB: comment transférer des fichiers entre ordinateurs? Avec les lecteurs flash, bien sûr. Et ces appareils sont souvent le maillon faible de votre régime de sécurité. Si vous le perdez, n’importe qui peut le récupérer et le lire. Vous pouvez crypter des fichiers individuels, mais une meilleure solution consiste à crypter l’ensemble de l’appareil. Kingston propose une famille de lecteurs –le DT2000– qui vont de 8 à 64 Go. Ils sont dotés de pavés numériques intégrés et protègent vos données avec un cryptage matériel AES 256 bits sur disque complet, aucun logiciel requis.

Utilisez un réseau privé virtuel (VPN): lorsque vous utilisez ce type de réseau, vous vous connectez à Internet (au moins un peu) de manière anonyme. C’est particulièrement utile lorsque vous vous connectez au Wi-Fi public, mais il pourrait également être intéressant de l’utiliser à la maison. «Un VPN déguise votre adresse IP et votre emplacement», a déclaré Srivastava. «Il semble donc que vous naviguez à partir d’un endroit complètement différent. Vous pourriez être dans un café local à Boston, mais d’autres penseront que vous naviguez depuis Sydney, en Australie, ou partout où vous avez choisi de vous connecter virtuellement. » Cependant, vous voudrez peut-être rechercher un VPN qui ne conserve pas de journaux, car il peut vous identifier et identifier vos activités en ligne.

Surveillez-vous: «Un examen périodique de votre présence en ligne vous aidera à découvrir dans quelle mesure vos informations personnelles sont publiques», a déclaré Fogg. Il est facile de créer vous-même des alertes Google qui peuvent vous aider à avoir une idée de ce qu’Internet sait de vous.