Points importants à retenir

- Gold Pickaxe est un logiciel malveillant ciblant les smartphones, conçu pour subtiliser des données faciales à des fins d’escroquerie.

- Les escrocs exploitent les visages dérobés pour créer des deepfakes et perpétrer des fraudes bancaires.

- Soyez vigilant quant aux permissions accordées aux applications, évitez les téléchargements depuis des sources non fiables et activez la double authentification pour renforcer votre sécurité.

Prêtez-vous suffisamment attention à la manière dont votre visage est utilisé sur internet ? Si ce n’est pas le cas, il serait judicieux de commencer à le faire.

Le moment est idéal pour cela, car une nouvelle forme de logiciel malveillant pour smartphone, nommée Gold Pickaxe, a fait son apparition. Son objectif est de collecter vos données faciales pour les utiliser dans des escroqueries.

Qu’est-ce que Gold Pickaxe ?

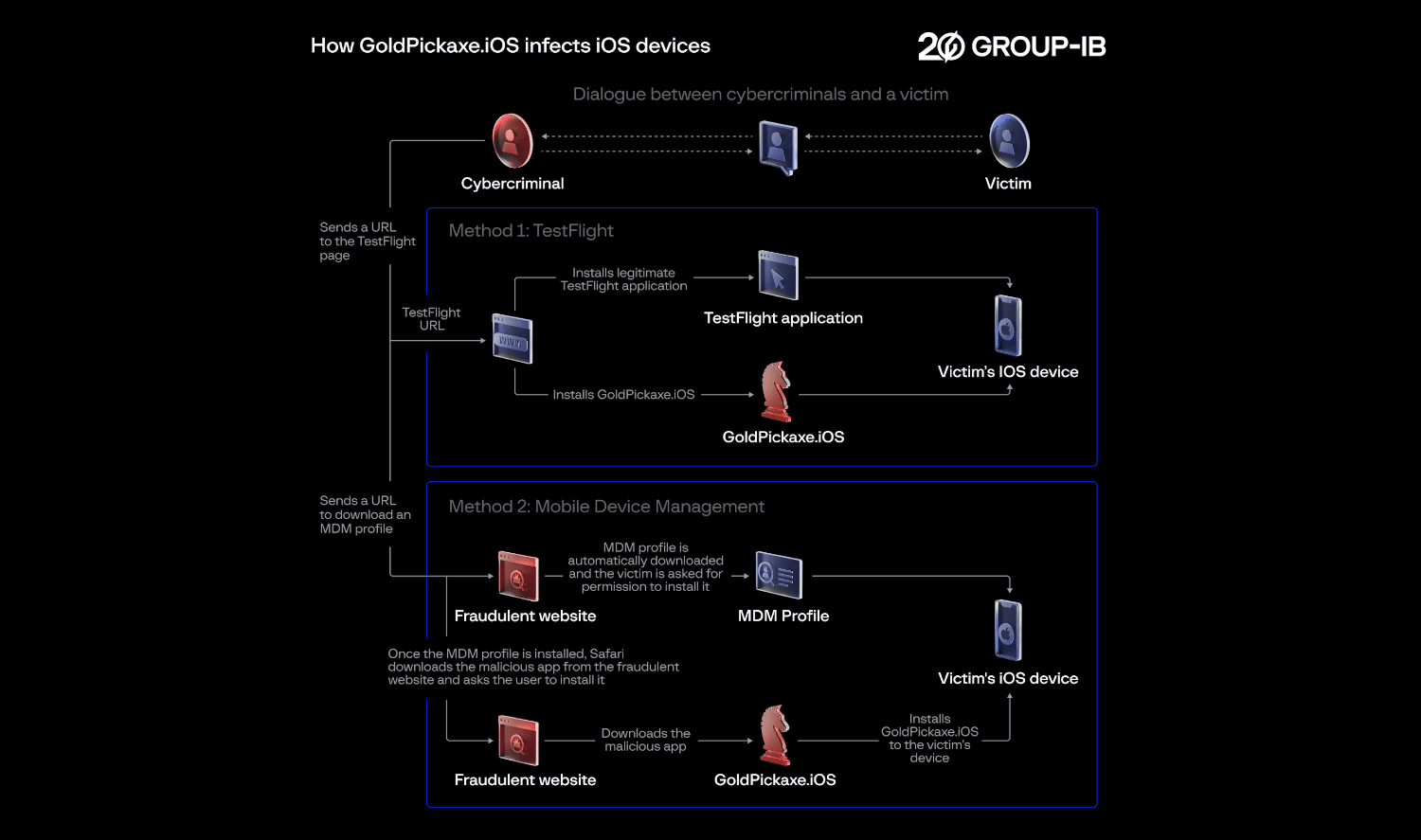

Comme le signale BleepingComputer, Gold Pickaxe est une application mobile malveillante identifiée initialement par la société de sécurité Groupe-IB. Elle fait partie d’une campagne malveillante plus vaste et persistante, baptisée Gold Factory. Gold Pickaxe se présente généralement sous l’apparence d’une application légitime pour inciter les utilisateurs à la télécharger. Elle est considérée comme un cheval de Troie, ciblant à la fois les systèmes iOS et Android.

Pour accroître le nombre de téléchargements, les opérateurs de Gold Pickaxe envoient des courriels d’ingénierie sociale en se faisant passer pour des représentants officiels. Ces courriels incitent généralement l’utilisateur à télécharger la fausse application. Dans l’exemple rapporté, l’application se faisait passer pour un gestionnaire de fonds de pension numérique, en utilisant une page imitant celle du Play Store, la boutique d’applications Android.

Comment fonctionne Gold Pickaxe ?

Une fois que la victime a téléchargé l’application infectée, celle-ci commence immédiatement à collecter des données sur l’utilisateur. Cela inclut l’accès aux messages texte, l’analyse du trafic web et l’examen des fichiers. Au moyen de l’ingénierie sociale, les victimes sont incitées à installer un profil de gestion des appareils mobiles (MDM). Une fois installé, le MDM offre aux opérateurs du logiciel malveillant Gold Pickaxe un contrôle quasi total sur l’appareil. En effet, un MDM donne accès à des fonctionnalités telles que l’effacement à distance, le suivi de l’appareil, la gestion des applications, et bien d’autres.

Cependant, Gold Pickaxe ne peut pas voler immédiatement des informations bancaires. Ce qui le distingue des autres logiciels malveillants est son objectif principal : obtenir une image du visage de la victime. Il y parvient de deux manières.

La première consiste à demander directement à l’utilisateur de scanner son visage. C’est pourquoi Gold Pickaxe se présente souvent sous la forme d’une application prétendument soutenue par le gouvernement, car il est courant que ces applications demandent une analyse du visage via l’appareil photo du téléphone. Lorsque l’utilisateur enregistre son visage via l’application, les données sont collectées et renvoyées à l’escroc. Une autre variante plus sophistiquée de Gold Pickaxe…

La seconde méthode consiste à dérober indirectement les données faciales de la victime. Dans certaines versions de Gold Pickaxe, l’application prendra de manière intermittente des photos via la caméra frontale dans l’espoir de capturer votre visage. Si cela s’avère infructueux, elle peut examiner les photos enregistrées sur votre téléphone pour voir si elles contiennent votre visage.

Selon le Groupe-IB :

GoldPickaxe.iOS

est

le premier cheval de Troie iOS

identifié par Group-IB à combiner les fonctionnalités suivantes :

collecter les données biométriques des victimes

,

les documents d’identité

,

intercepter les SMS

et

agir comme un proxy pour le trafic via les appareils des victimes

. Sa version

Android

possède encore plus de fonctionnalités que son homologue iOS, en raison des limitations et de la nature fermée du système iOS.

Il est important de souligner que ce logiciel malveillant n’obtient pas les données biométriques du visage à partir de services tels que Face ID. Au lieu de cela, il tente de photographier votre visage via l’appareil photo ou à partir de vos fichiers.

Que peuvent faire les fraudeurs avec votre visage ?

goffkein.pro/Shutterstock

goffkein.pro/Shutterstock

Il peut sembler étrange qu’un escroc cherche à obtenir une photo de votre visage, mais il existe de nombreuses raisons pour lesquelles il pourrait s’y intéresser.

Gold Pickaxe collecte les données faciales pour faciliter le piratage des informations bancaires. Certaines banques exigent la numérisation du visage pour autoriser les virements importants. En obtenant les données faciales de la victime, les escrocs peuvent contourner cette limitation.

Cependant, ce n’est pas la seule façon pour un escroc d’utiliser une photo de votre visage. On observe une augmentation du nombre de deepfakes de plus en plus réalistes. Ces deepfakes permettent aux fraudeurs de faire dire ce qu’ils veulent à une fausse version de quelqu’un. Ces faux peuvent ensuite être utilisés pour réaliser d’autres escroqueries.

Enfin, si quelqu’un tente de usurper votre identité, vos données faciales sont un excellent point de départ. Grâce à elles, les escrocs peuvent contracter des emprunts et créer des documents officiels à votre nom. Pour cela, l’escroc aura besoin d’un peu plus d’informations qu’un nom et un visage. Toutefois, étant donné la quantité de données que Gold Pickaxe peut transmettre, il est possible pour un escroc d’extraire des informations essentielles.

Comment se protéger des attaques par scanner de visage ?

Bien que Gold Pickaxe puisse sembler alarmant, son efficacité dépend en grande partie de la confiance que les utilisateurs accordent à l’e-mail initial et du téléchargement de l’application à partir d’un faux site web. Par conséquent, il est essentiel de ne jamais télécharger d’applications à partir de sources suspectes et de se protéger contre les attaques d’ingénierie sociale.

Lors de l’installation d’une application, assurez-vous de bien lire toutes les permissions. Si une application qui n’a pas besoin de voir votre visage ou votre environnement demande l’autorisation d’accéder à la caméra, soyez extrêmement prudent. Vous pouvez également installer une application antivirus pour éloigner ces applications malveillantes de votre système. De plus, sur les appareils Android, évitez de télécharger des applications, en particulier celles que vous ne connaissez pas, auxquelles vous ne faites pas confiance ou dont vous ne pouvez pas vérifier l’origine.

Si vous êtes inquiet de la présence de nombreuses photos de votre visage sur internet, renforcez la sécurité de vos comptes en ligne sensibles. Par exemple, si vos comptes prennent en charge l’authentification à deux facteurs (2FA), son activation ajoutera une couche de défense supplémentaire qu’un fraudeur devra franchir avant d’accéder à vos données. La 2FA est très simple à configurer et à utiliser.