Kali Linux est une distribution Linux de référence pour les experts en sécurité informatique. Elle intègre une multitude d’outils dédiés à la sécurité réseau, aux tests d’intrusion et au « hacking éthique ». Il est généralement conseillé de l’installer sur une clé USB ou un disque dur dédié.

Alerte divulgâcheur: Ne manquez pas le tutoriel vidéo en bas de cet article.

Néanmoins, si vous êtes un utilisateur d’Ubuntu désireux de profiter de puissants outils de test d’intrusion, une solution bien plus simple existe: Katoolin. Ce script Python astucieux vous permet d’installer rapidement tous les outils performants de Kali directement sur votre système Ubuntu.

Installation de Katoolin

Installer des outils de sécurité réseau sur Ubuntu n’est pas une mince affaire, ces logiciels n’étant pas inclus dans les dépôts officiels. Heureusement, Katoolin est là pour pallier ce problème. Ce script Python permet de sélectionner individuellement les ensembles d’outils à installer, en les organisant par catégories. Cette approche simplifie grandement l’identification des outils désirés.

L’obtention du script est aisée, car il est hébergé sur Github. Avant de le récupérer, il est nécessaire d’installer le paquet Git, indispensable pour interagir avec Github. Ouvrez un terminal et saisissez la commande suivante :

sudo apt install git

Une fois Git installé, vous pouvez cloner le code source directement sur votre machine Ubuntu. Notez que ce clonage vous donne uniquement un accès en lecture seule au dépôt.

git clone https://github.com/LionSec/katoolin.git

Le code téléchargé est prêt à l’emploi tel quel. Toutefois, il est préférable de suivre le processus d’installation pour rendre l’accès plus pratique. Pour ce faire, déplacez le script dans le répertoire /usr/bin du système de fichiers.

sudo mv katoolin/katoolin.py /usr/bin/katoolin

Après ce déplacement, il faut mettre à jour les permissions du script avec la commande chmod :

sudo chmod +x /usr/bin/katoolin

Utilisation de Katoolin

Katoolin agit comme un gestionnaire de dépôts, permettant l’ajout, l’installation ou la suppression de logiciels. Pour démarrer, ouvrez un terminal et saisissez :

katoolin

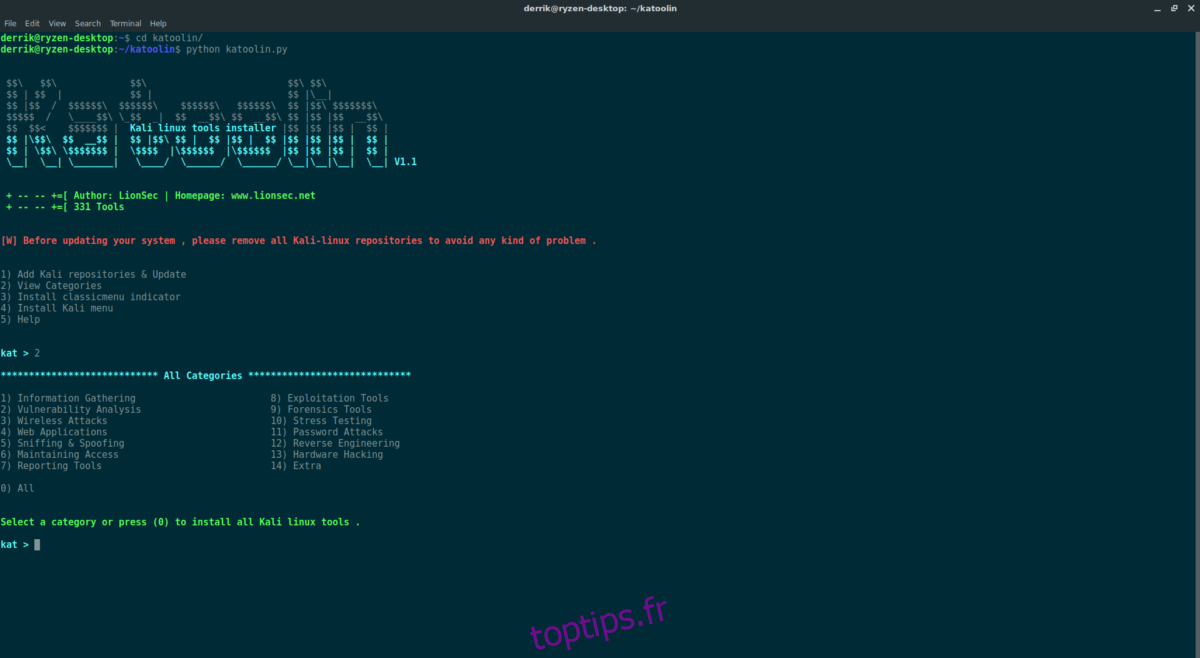

Cette commande vous donnera accès à l’application, à partir de laquelle vous pourrez explorer et installer divers outils de sécurité, semblables à ceux préinstallés sur Kali Linux.

Pour débuter l’installation d’applications, sélectionnez l’option #1 du menu (Add Kai repositories & update), puis validez avec la touche Entrée. Cette étape ajoute les sources logicielles de Kali à votre système, ainsi que la clé GPG associée. Aucun logiciel n’est installé à ce stade.

Katoolin organise les outils de sécurité par catégories : « Collecte d’informations », « Analyse des vulnérabilités », « Applications Web », « Sniffing et Spoofing », « Maintien d’accès », « Outils de reporting », « Outils d’exploitation », « Outils d’investigation », « Tests de résistance », « Attaques de mot de passe », « Ingénierie inverse », « Piratage matériel » et « Divers ». Pour afficher une catégorie, appuyez sur #2 puis choisissez le numéro de la catégorie souhaitée.

Pour installer des outils spécifiques, choisissez la catégorie puis les outils. Par exemple, pour installer les outils « Collecte d’informations », sélectionnez l’option #2 du menu puis l’option #1 des catégories.

Alternativement, il est possible d’installer l’ensemble des applications proposées par Katoolin en sélectionnant l’option #2 du menu (afficher les catégories) puis l’option 0. Il est important de noter que cette opération est beaucoup plus longue que l’installation par catégorie.

Désinstaller les applications réseau

La désinstallation des applications installées avec Katoolin est facilitée par un processus de désinstallation intégré au script. Lancez le script :

katoolin

Puis sélectionnez l’option #1 (« Ajouter des dépôts Kai et mettre à jour »). Dans cette section, cliquez sur #3 pour supprimer tous les dépôts Kali de votre PC. La suppression des sources logicielles ne désinstalle pas immédiatement les applications, il faut les supprimer manuellement. Voici la commande pour désinstaller tous les programmes installés par Katoolin :

sudo apt remove --purge acccheck ace-voip amap automater braa casefile cdpsnarf cisco-torch cookie-cadger copy-router-config dmitry dnmap dnsenum dnsmap dnsrecon dnstracer dnswalk dotdotpwn enum4linux enumiax exploitdb fierce firewalk fragroute fragrouter ghost-phisher golismero goofile lbd maltego-teeth masscan metagoofil miranda nmap p0f parsero recon-ng set smtp-user-enum snmpcheck sslcaudit sslsplit sslstrip sslyze thc-ipv6 theharvester tlssled twofi urlcrazy wireshark wol-e xplico ismtp intrace hping3 bbqsql bed cisco-auditing-tool cisco-global-exploiter cisco-ocs cisco-torch copy-router-config doona dotdotpwn greenbone-security-assistant hexorbase jsql lynis nmap ohrwurm openvas-cli openvas-manager openvas-scanner oscanner powerfuzzer sfuzz sidguesser siparmyknife sqlmap sqlninja sqlsus thc-ipv6 tnscmd10g unix-privesc-check yersinia aircrack-ng asleap bluelog blueranger bluesnarfer bully cowpatty crackle eapmd5pass fern-wifi-cracker ghost-phisher giskismet gqrx kalibrate-rtl killerbee kismet mdk3 mfcuk mfoc mfterm multimon-ng pixiewps reaver redfang spooftooph wifi-honey wifitap wifite apache-users arachni bbqsql blindelephant burpsuite cutycapt davtest deblaze dirb dirbuster fimap funkload grabber jboss-autopwn joomscan jsql maltego-teeth padbuster paros parsero plecost powerfuzzer proxystrike recon-ng skipfish sqlmap sqlninja sqlsus ua-tester uniscan vega w3af webscarab websploit wfuzz wpscan xsser zaproxy burpsuite dnschef fiked hamster-sidejack hexinject iaxflood inviteflood ismtp mitmproxy ohrwurm protos-sip rebind responder rtpbreak rtpinsertsound rtpmixsound sctpscan siparmyknife sipp sipvicious sniffjoke sslsplit sslstrip thc-ipv6 voiphopper webscarab wifi-honey wireshark xspy yersinia zaproxy cryptcat cymothoa dbd dns2tcp http-tunnel httptunnel intersect nishang polenum powersploit pwnat ridenum sbd u3-pwn webshells weevely casefile cutycapt dos2unix dradis keepnote magictree metagoofil nipper-ng pipal armitage backdoor-factory cisco-auditing-tool cisco-global-exploiter cisco-ocs cisco-torch crackle jboss-autopwn linux-exploit-suggester maltego-teeth set shellnoob sqlmap thc-ipv6 yersinia beef-xss binwalk bulk-extractor chntpw cuckoo dc3dd ddrescue dumpzilla extundelete foremost galleta guymager iphone-backup-analyzer p0f pdf-parser pdfid pdgmail peepdf volatility xplico dhcpig funkload iaxflood inviteflood ipv6-toolkit mdk3 reaver rtpflood slowhttptest t50 termineter thc-ipv6 thc-ssl-dos acccheck burpsuite cewl chntpw cisco-auditing-tool cmospwd creddump crunch findmyhash gpp-decrypt hash-identifier hexorbase john johnny keimpx maltego-teeth maskprocessor multiforcer ncrack oclgausscrack pack patator polenum rainbowcrack rcracki-mt rsmangler statsprocessor thc-pptp-bruter truecrack webscarab wordlists zaproxy apktool dex2jar python-distorm3 edb-debugger jad javasnoop jd ollydbg smali valgrind yara android-sdk apktool arduino dex2jar sakis3g smali

Une fois la commande terminée, il est nécessaire de supprimer les dépendances avec la commande autoremove :

sudo apt autoremove

Enfin, supprimez le script et le code Katoolin de votre PC :

rm -rf ~/katoolin sudo rm /usr/bin/katoolin

Votre système sera ainsi revenu à son état initial.