La Sécurité des Données et le Rôle du Chiffrement

Les informations numériques sont des atouts précieux, mais leur vulnérabilité face à des entités malveillantes est une réalité. Elles peuvent être exploitées de manière préjudiciable pour des individus, des tiers ou des organisations entières.

Pour contrer cette menace, le chiffrement se présente comme une solution de protection essentielle. Il permet de sécuriser les données lors de leur stockage ou de leur transmission sur Internet, garantissant ainsi la confidentialité et l’intégrité des informations.

Cet article explorera plus en détail le chiffrement asymétrique, une méthode de sécurisation des données particulièrement efficace.

Entrons dans le vif du sujet.

Qu’est-ce que le Chiffrement ?

Le chiffrement est un processus informatique consistant à transformer des données en un format illisible, appelé texte chiffré. Cette transformation repose sur un algorithme de chiffrement robuste.

Ce processus permet de brouiller les données, de sorte que seules les parties autorisées puissent y accéder. Ainsi, il protège les informations lors du stockage ou de la transmission.

Au cœur du chiffrement se trouvent les clés cryptographiques, générées mathématiquement. Ces clés dépendent de paramètres de chiffrement et d’un accord préalable entre l’expéditeur et le destinataire.

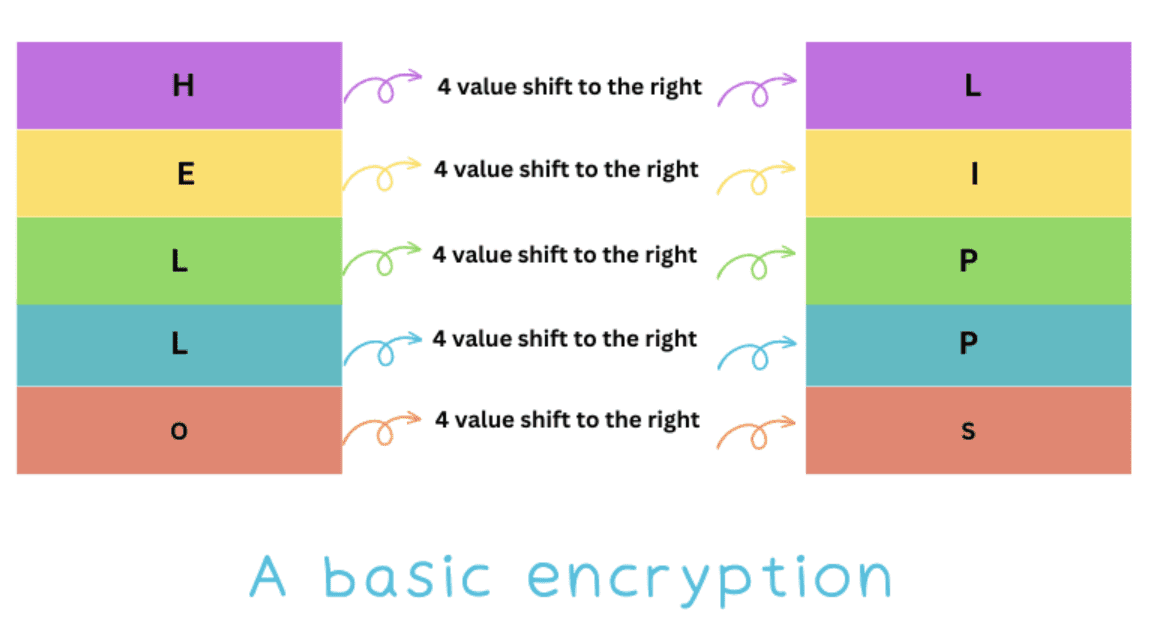

Illustrons cela avec un exemple simple de chiffrement.

Imaginons que Bob souhaite envoyer un message à son ami John, passionné par les textes codés.

Bob rédige le message, puis le soumet à un processus de « chiffrement ». L’algorithme choisi est basique : Bob décale la valeur ASCII de chaque lettre de 4 points pour générer le texte chiffré.

Par exemple, la lettre « A », dont la valeur ASCII est 65, devient 69, correspondant à la lettre « E ». En suivant cette méthode, Bob crée un message codé et l’envoie à John.

Puisque Bob et John se sont mis d’accord sur la méthode de codage et de décodage, ils peuvent échanger des messages en toute sécurité.

Ainsi, si Bob écrit « Salut John », le texte chiffré sera « LIPPS0$NRLR ».

Le processus inverse, consistant à décoder le message, est appelé déchiffrement.

Pour une meilleure compréhension, référez-vous à la table ASCII.

À lire également : Les meilleurs convertisseurs de texte en ASCII à essayer

Qu’est-ce que le Chiffrement Asymétrique ?

Le chiffrement asymétrique, également appelé cryptographie asymétrique, utilise une méthode de chiffrement à clé publique. L’algorithme repose sur deux paires de clés distinctes pour le chiffrement et le déchiffrement :

- Clé publique : Elle permet de chiffrer les messages.

- Clé privée : Elle sert à déchiffrer les messages. La clé privée est confidentielle et non partageable.

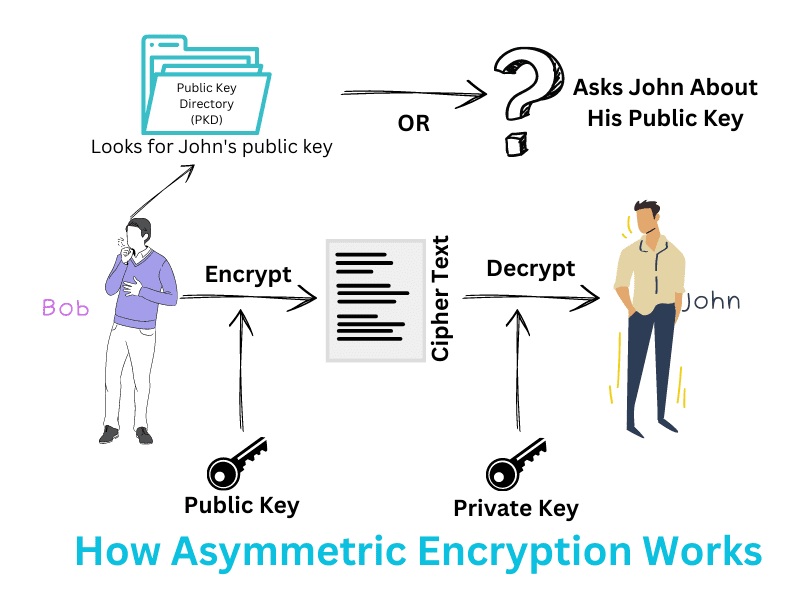

Alors, comment fonctionne concrètement le chiffrement asymétrique ?

Reprenons l’exemple de Bob et John.

Bob réalise que sa méthode d’envoi de messages cryptés à John est vulnérable, car le chiffrement pourrait être facilement déjoué par une attaque par force brute.

Il opte donc pour le chiffrement asymétrique.

Dans ce cas, Bob demande d’abord la clé publique de John. S’ils se connaissent déjà, il peut simplement la lui demander directement.

Autrement, il existe des répertoires de clés publiques où chacun peut enregistrer et partager sa clé. Toute personne souhaitant envoyer un message sécurisé à John doit donc se procurer sa clé publique.

Bob peut alors utiliser la clé publique de John pour chiffrer le message.

Une fois que John reçoit le message, il peut le déchiffrer à l’aide de sa clé privée.

Il est également possible d’effectuer l’opération inverse : les données peuvent être chiffrées et déchiffrées à l’aide de la clé privée.

Ainsi, si Bob chiffre le message avec sa clé privée, John peut le déchiffrer en utilisant la clé publique de Bob !

Le chiffrement asymétrique est efficace car il nécessite l’accès à deux clés distinctes. C’est la principale différence avec le chiffrement symétrique, qui utilise une seule clé pour le chiffrement et le déchiffrement.

Le Fonctionnement de la Cryptographie Asymétrique

Pour bien comprendre la cryptographie asymétrique, il faut examiner son fonctionnement interne.

Le processus dépend d’un algorithme qui utilise une fonction mathématique sophistiquée. Cette fonction permet de générer les paires de clés.

Cependant, la méthode de génération de clés varie en fonction de l’accord entre l’expéditeur et le destinataire.

De plus, la plupart des outils et langages de programmation disposent de bibliothèques pré-intégrées pour gérer la cryptographie. Ainsi, si vous envisagez de coder de la cryptographie asymétrique, il est recommandé d’utiliser ces bibliothèques plutôt que de réinventer la roue.

Voici le déroulement standard d’un échange sécurisé de messages :

- L’expéditeur et le destinataire génèrent des clés publiques et privées selon des paramètres spécifiques.

- L’expéditeur recherche la clé publique du destinataire dans un répertoire de clés publiques.

- L’expéditeur utilise la clé publique pour chiffrer le message.

- Il envoie le message chiffré au destinataire.

- Le destinataire déchiffre le message avec sa clé privée.

- Le destinataire peut ensuite répondre au message en suivant le même processus (en sens inverse).

Les Avantages du Chiffrement Asymétrique

Le chiffrement asymétrique offre plusieurs avantages significatifs :

- Authentification des messages : Il permet de vérifier l’identité de l’expéditeur et l’intégrité du message. Les signatures numériques, par exemple, en sont une application idéale.

- Praticité : La distribution des clés est aisée, les clés publiques étant facilement accessibles pour le chiffrement, et la clé privée pour le déchiffrement.

- Détection de falsification : Il permet de détecter toute tentative de manipulation des messages pendant leur transmission.

- Non-répudiation : Le chiffrement asymétrique garantit que l’expéditeur ne peut pas nier avoir envoyé un message, comme c’est le cas pour des documents signés physiquement.

Cependant, il existe aussi des inconvénients à prendre en compte.

Les Inconvénients du Chiffrement Asymétrique

Les inconvénients du chiffrement asymétrique comprennent :

- Lenteur : Il est plus lent que le chiffrement symétrique, ce qui le rend moins adapté au transfert de grandes quantités de données.

- Clés publiques non authentifiées : Les clés publiques sont accessibles publiquement, ce qui peut poser un problème si l’on ne peut pas vérifier leur association avec une personne spécifique. La charge de l’authentification incombe donc à l’utilisateur.

- Clé privée non récupérable : Si la clé privée est perdue, les messages chiffrés ne peuvent jamais être déchiffrés.

- Vulnérabilité en cas de fuite de la clé privée : Si la clé privée est compromise, la sécurité des données est menacée.

Voyons maintenant quelques cas d’utilisation du chiffrement asymétrique.

Cas d’Utilisation du Chiffrement Asymétrique

Voici quelques applications courantes :

Signatures Numériques

Les signatures numériques, utilisant l’algorithme RSA (Rivest-Shamir-Adleman), sont de plus en plus répandues. L’algorithme génère deux clés mathématiquement liées, une publique et une privée. La signature numérique est créée avec la clé privée et vérifiée avec la clé publique du signataire.

E-mails Chiffrés

Le contenu des e-mails peut être sécurisé lors de l’envoi sur Internet. Le message est chiffré avec la clé publique du destinataire, et déchiffré avec sa clé privée.

SSL/TLS

Le protocole SSL/TLS assure des communications sécurisées sur le réseau. Il utilise à la fois le chiffrement symétrique et asymétrique pour établir une connexion sécurisée entre l’expéditeur et le destinataire.

Bien qu’il utilise principalement le chiffrement symétrique, le chiffrement asymétrique est nécessaire lors de la génération de clés de session et pour vérifier l’identité du serveur d’origine.

Crypto-monnaies

La cryptographie asymétrique est essentielle dans les crypto-monnaies. Les clés publiques et privées sont utilisées pour les transactions. La clé publique est accessible pour les transferts, tandis que la clé privée permet de déverrouiller les transactions et de recevoir des crypto-monnaies. Bitcoin est un exemple de crypto-monnaie qui utilise le chiffrement asymétrique.

Navigation Chiffrée

Les navigateurs utilisent le chiffrement asymétrique pour protéger les données pendant les transferts. Par exemple, le protocole HTTPS devant l’URL indique une connexion sécurisée. Les navigateurs peuvent utiliser le chiffrement asymétrique pour sécuriser l’établissement de la connexion avec le serveur.

Dans la pratique, les navigateurs combinent les deux types de chiffrement pour optimiser la sécurité des connexions.

Partage de Clés pour la Cryptographie Symétrique

Le chiffrement asymétrique permet également d’échanger des clés symétriques de manière sécurisée sur une connexion.

Chiffrement Symétrique vs Asymétrique

Voici un tableau comparatif pour résumer les différences :

| Caractéristique | Chiffrement Asymétrique | Chiffrement Symétrique |

| Clés | Nécessite deux clés (publique et privée). | N’utilise qu’une seule clé pour le chiffrement et le déchiffrement. |

| Taille du texte chiffré | Le texte chiffré est de taille similaire ou supérieure au message d’origine. | Le texte chiffré est de taille similaire ou inférieure au message d’origine. |

| Vitesse et efficacité | Le chiffrement est plus lent, moins adapté au transfert de grandes quantités de données. | Le chiffrement est plus rapide, efficace pour transférer de grandes quantités de données. |

| Algorithmes | RSA, ECC, EL Gamal, Diffie-Hellman, etc. | RC4, DES, 3DES, AES. |

| Objectif | Chiffrement de données, authentification, canal de connexion sécurisé. | Principalement utilisé pour les transferts de données en bloc. |

Quand Utiliser le Chiffrement Asymétrique ?

Le chiffrement asymétrique est particulièrement adapté dans les situations suivantes :

- Lorsque vous avez besoin d’une méthode de chiffrement plus sûre.

- Pour le transfert de petites quantités de données.

- Pour confirmer des signatures numériques.

- Pour les transactions en crypto-monnaies.

Conclusion

Le chiffrement asymétrique est un pilier de nombreuses technologies modernes, de la vérification des signatures numériques à la sécurisation des connexions TLS/SSL.

Grâce aux bibliothèques de cryptographie existantes, il est facile d’implémenter le chiffrement asymétrique dans vos outils et langages de programmation. Inutile de réinventer la roue et de développer vos propres algorithmes.

Pour en savoir plus, vous pouvez consulter notre article détaillé sur le chiffrement symétrique.