Points essentiels à retenir

- VoltSchemer peut engendrer des risques d’incendie et surchauffer dangereusement les téléphones, cependant la probabilité d’une attaque réelle demeure faible.

- Les pirates doivent modifier les prises électriques, et cette manipulation ne leur apporte aucun bénéfice direct, rendant le vol de smartphones une option plus attractive.

- La reproduction de VoltSchemer exige une expertise pointue et un équipement spécifique, ce qui rend sa mise en œuvre extrêmement difficile en dehors d’un environnement de laboratoire.

L’idée semble tout droit sortie d’un film de science-fiction : des chercheurs ont mis au jour une technique permettant de surcharger des téléphones en charge sans fil et de les porter à des températures avoisinant les 80 °C. VoltSchemer pourrait potentiellement faire exploser votre appareil, mais quelle est la probabilité que cela se produise réellement ?

Qu’est-ce que VoltSchemer ?

Le document de recherche intitulé VoltSchemer : Exploiter le bruit de tension pour manipuler votre chargeur sans fil [PDF] révèle que VoltSchemer est une attaque ciblée affectant le chargeur sans fil de votre téléphone. L’objectif est qu’un attaquant puisse manipuler votre téléphone d’une manière spécifique lorsqu’il est en charge sur sa base.

VoltSchemer permet de réaliser diverses attaques selon l’utilisation qu’en fait un acteur malveillant, mais la plus alarmante est la possibilité de surchauffer un smartphone. Cela pourrait entraîner une défaillance de l’appareil, une perte de données, voire même un risque grave d’incendie.

Il est crucial de noter que VoltSchemer a été développé et testé par des chercheurs, et non par des criminels. Au moment de la rédaction de cet article, aucun exemple concret d’une attaque VoltSchemer n’a été recensé. Il est également important de souligner que cette manipulation exige une modification spécifique de l’alimentation électrique ; dans des conditions normales, la charge sans fil n’endommage pas votre téléphone.

Comment fonctionne VoltSchemer ?

VoltSchemer opère via une prise électrique altérée, modifiée pour ajuster la tension qu’elle fournit au chargeur sans fil. Le but est de manipuler la tension de façon à générer un « bruit » susceptible d’interférer avec le fonctionnement de votre téléphone.

VoltSchemer : Exploiter le bruit de tension pour manipuler votre chargeur sans fil

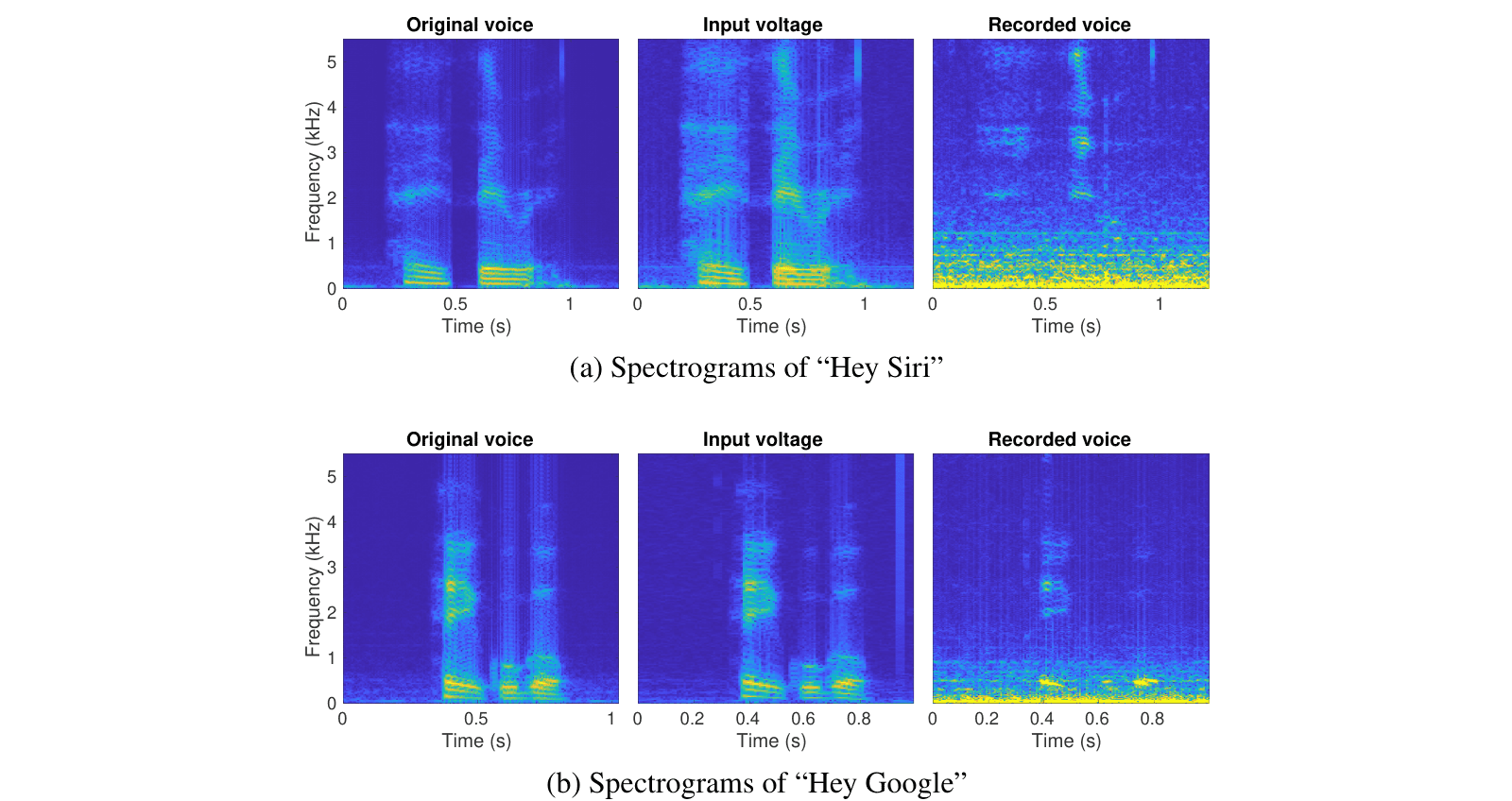

Les chercheurs ont réalisé des prouesses impressionnantes grâce à cette découverte. Par exemple, ils ont ajusté la tension de la prise de manière à transmettre un signal vocal qui se propage dans les circuits du microphone du téléphone via le champ magnétique émis par le chargeur. Cela a permis aux chercheurs d’envoyer des commandes vocales à un téléphone en charge, sans émettre de son audible par l’oreille humaine.

VoltSchemer : Exploiter le bruit de tension pour manipuler votre chargeur sans fil

VoltSchemer : Exploiter le bruit de tension pour manipuler votre chargeur sans fil

Comment les chercheurs ont-ils provoqué la surchauffe des téléphones avec VoltSchemer ?

Cependant, la « fonctionnalité » la plus inquiétante de VoltSchemer perturbe le processus de communication entre le téléphone et le chargeur sans fil. Si vous vous êtes déjà demandé comment votre chargeur sans fil « sait » quand votre téléphone est complètement chargé, il envoie de minuscules paquets de données au chargeur pour l’informer de son niveau de charge.

Le téléphone régule la quantité d’énergie que lui fournit le chargeur à l’aide d’un paquet d’erreur de contrôle (CE) et lui demande de cesser la charge une fois qu’elle est complète via un paquet End Power Transfer (EPT). Or, l’attaque par modification de tension perturbe la manière dont le téléphone communique avec le chargeur sans fil.

Pour ce faire, les chercheurs ont généré un signal de tension qui a eu deux effets. Premièrement, il bloquait les paquets CE et EPT envoyés par le téléphone, de sorte que celui-ci n’avait plus le contrôle sur la quantité d’énergie qu’il consommait. Deuxièmement, le signal inondait le chargeur sans fil de paquets lui indiquant de continuer à alimenter le téléphone en énergie.

Lors des tests, le téléphone se chargeait au maximum et envoyait un paquet EPT pour indiquer au chargeur que la charge était terminée. Le bruit de tension bloquait ce signal et ordonnait au chargeur de continuer. En conséquence, le téléphone restait dans une situation critique car il suppliait le chargeur de cesser de lui fournir plus d’énergie, tandis que ce dernier continuait de recevoir le signal de charge maximale.

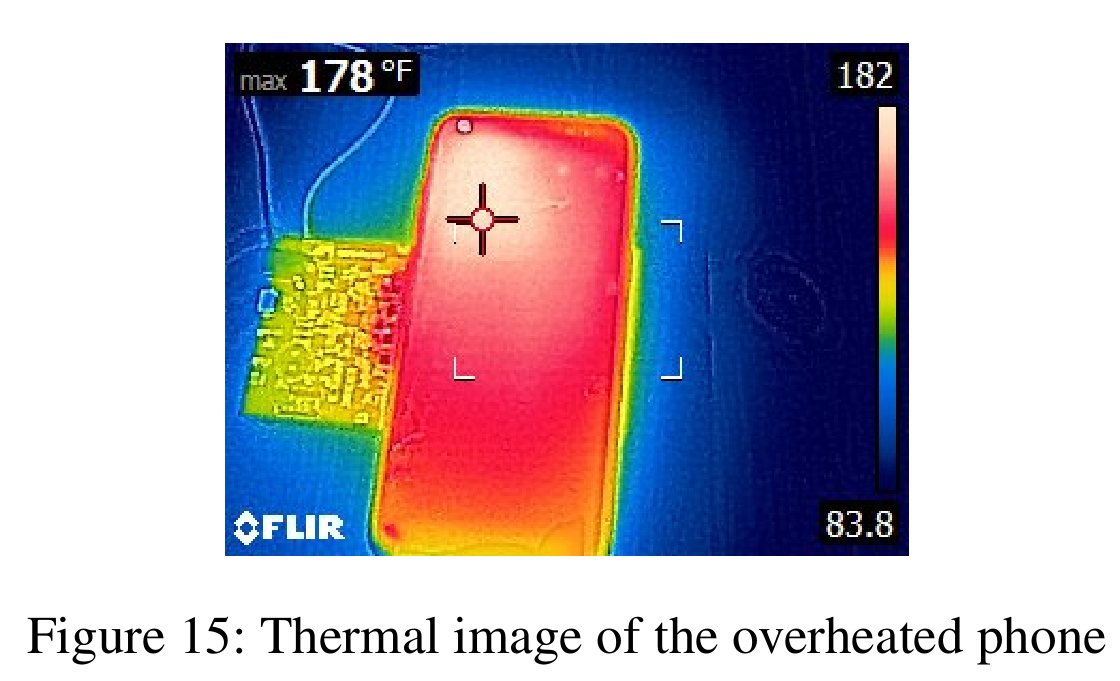

VoltSchemer : Exploiter le bruit de tension pour manipuler votre chargeur sans fil

VoltSchemer : Exploiter le bruit de tension pour manipuler votre chargeur sans fil

L’excès d’énergie a provoqué une surchauffe du téléphone, une caméra thermique ayant enregistré une température de surface de 179F/81C. Le chargeur a continué à alimenter le téléphone même lorsque ce dernier s’est éteint en raison de la surchauffe. Les chercheurs ont émis l’hypothèse que cette attaque créait un risque d’incendie, soit à cause de la chaleur du téléphone qui prendrait feu, soit par l’explosion de la batterie sous l’effet du stress. Et, en effet, les batteries des smartphones peuvent exploser si elles sont malmenées.

VoltSchemer fonctionne également sur d’autres appareils

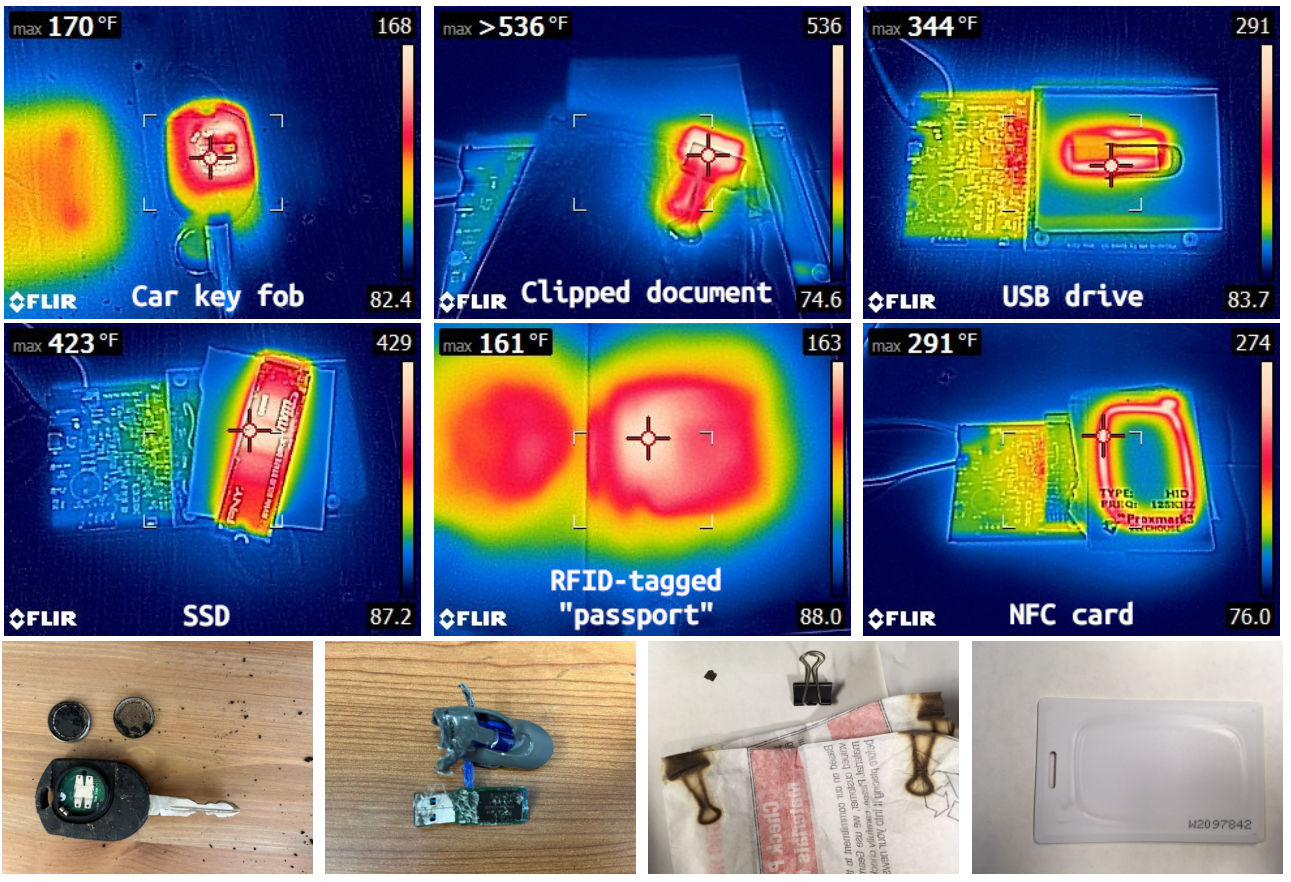

VoltSchemer : Exploiter le bruit de tension pour manipuler votre chargeur sans fil

Après le téléphone, les chercheurs ont effectué des essais avec divers objets placés sur le chargeur, en le contraignant à produire de l’énergie à sa capacité maximale. Des trombones ont surchauffé, risquant de mettre le feu aux documents auxquels ils étaient attachés. Des clés USB et SDD ont subi des dommages et des pertes de mémoire, et les données des passeports munis d’étiquettes RFID ont été détruites.

Mais les résultats les plus spectaculaires ont été observés sur les porte-clés :

Porte-clés : lors du lancement du transfert d’énergie vers un porte-clés de voiture posé sur le chargeur, la batterie qu’il contenait a atteint une température critique. Conséquence : le porte-clés n’a pas simplement surchauffé. Il a explosé, provoquant la désintégration de l’appareil lors d’une démonstration explosive.

Cela montre que l’attaque VoltSchemer ne fonctionne pas uniquement sur les téléphones ; en forçant le chargeur à délivrer son maximum d’énergie, tout objet électrique ou métallique pourrait être affecté.

Quelle est la probabilité d’une attaque VoltSchemer ?

Il est effrayant d’imaginer que votre téléphone puisse devenir un engin explosif miniature. Cependant, avant de commencer à regarder votre chargeur sans fil avec méfiance, certains éléments clés de cette attaque montrent à quel point il est improbable que vous soyez un jour confronté à une attaque VoltSchemer.

Prises de courant modifiées

Pour commencer, les attaques VoltSchemer ne peuvent pas être réalisées à distance. L’attaquant doit modifier la prise de courant pour générer la tension spécifique requise pour que l’attaque fonctionne. De ce fait, il doit pénétrer physiquement dans votre domicile et remplacer vos prises pour que VoltSchemer puisse être opérationnel.

Cela n’apporte rien à l’attaquant

En admettant que quelqu’un soit suffisamment déterminé pour remplacer une prise de courant, la question qui se pose est : pourquoi quelqu’un ferait-il cela ? VoltSchemer n’apporte aucun avantage à l’attaquant ; il risque d’être pris en flagrant délit pour, au mieux, chauffer votre téléphone.

Si quelqu’un s’introduit dans votre domicile, il est plus susceptible de s’intéresser au vol de votre téléphone. Au moins, il aura alors du matériel et des données à revendre, ce qui rend l’entreprise lucrative. Par conséquent, il est plus judicieux de se concentrer sur la lutte contre les voleurs de smartphones plutôt que de se préparer à une attaque VoltSchemer.

Des chercheurs ont mis en œuvre VoltSchemer dans un laboratoire

Recréer des signaux téléphoniques par le biais du bruit de tension d’une alimentation électrique est une opération extrêmement complexe. Pour mettre en place ce système, l’attaquant a besoin d’une connaissance approfondie du fonctionnement des chargeurs sans fil avec la tension, et de la manière de la manipuler pour parvenir à ses fins.

Le rapport a été publié car des chercheurs très compétents disposaient de tout le temps et de l’équipement nécessaires pour le réaliser. Dans la réalité, il serait extrêmement difficile pour un particulier de recréer cette attaque par ses propres moyens.