La cybersécurité est devenue une préoccupation majeure pour les entreprises de toutes envergures à travers le monde.

L’évolution rapide de la technologie a permis aux cybercriminels de développer des outils et des techniques sophistiqués pour infiltrer les réseaux de sécurité. La protection des données et des réseaux est donc un défi majeur pour les organisations.

La dernière décennie, et en particulier les deux dernières années, a vu une augmentation significative des cyberattaques, comme le soulignent des organismes tels que l’OMS et Interpol. Cette recrudescence est en grande partie due à la multiplication du travail à distance, et aux risques de sécurité qui en découlent.

Il est stupéfiant de constater que les statistiques indiquent environ 2 200 cyberattaques quotidiennes. Une cyberattaque se produit en moyenne toutes les 39 secondes. Cela signifie qu’à l’heure où vous lisez ces lignes, une entreprise est potentiellement victime d’une violation de sécurité.

Bien qu’il soit impossible d’éradiquer totalement les cyberattaques, il est crucial pour les entreprises de comprendre et d’identifier les différents types d’attaques, et de mettre en place des mesures préventives pour s’en protéger.

Cet article explore les principales menaces de cybersécurité actuelles, ainsi que les outils de prévention associés. Mais avant cela, il est important de comprendre pourquoi les cyberattaques représentent un danger majeur pour les entreprises à l’échelle mondiale.

Comment les cybermenaces affectent-elles les entreprises ?

L’objectif premier d’une attaque de cybersécurité est d’obtenir un accès non autorisé à un réseau ou un système informatique, afin de voler, modifier, détruire ou divulguer des informations confidentielles.

Lorsqu’un cybercriminel parvient à mener une attaque, les conséquences peuvent être désastreuses pour les organisations. Cela peut se traduire par une perte de données, une interruption d’activité, des violations de confidentialité, ou encore une manipulation des informations. Les entreprises sont alors confrontées à des pertes financières importantes, des dommages à leur réputation, et une perte de confiance de leurs clients.

Des géants tels que Dropbox, Uber, Twilio et Revolut ont tous été victimes de cyberattaques sous diverses formes, et ont subi les conséquences du phishing et de violations de données majeures. Par exemple, en septembre 2022, une attaque d’ingénierie sociale a permis de divulguer les données de 50 000 clients de Revolut, notamment leurs adresses, noms, emails et informations partielles de carte de paiement.

Il est important de souligner que les cyberattaques ne ciblent pas uniquement les grandes entreprises. Les petites et moyennes entreprises (PME) sont également exposées, et sont souvent plus vulnérables en raison de mesures de sécurité moins robustes.

Selon le rapport d’enquête sur les violations de données (DBIR) 2021 de Verizon, une victime de violation de données sur cinq était une PME. Le coût moyen d’une telle violation était de 21 659 $ en 2021.

Bien que ces cyberattaques causent d’importants dommages à la réputation des entreprises, leurs coûts continuent d’augmenter à mesure que les attaques deviennent plus sophistiquées. Les experts prévoient que les coûts liés à la cybercriminalité atteindront 10 500 milliards de dollars d’ici 2025, avec une croissance annuelle de 15 % au cours des cinq prochaines années.

Dans ce contexte, il est essentiel que les entreprises connaissent les statistiques alarmantes liées à la cybersécurité, qu’elles favorisent une culture de sécurité, qu’elles promeuvent la formation et la sensibilisation, et qu’elles adoptent des mesures préventives à tous les niveaux. Cela commence par la connaissance des risques de cybersécurité les plus courants et les plus significatifs.

Voici donc une liste des principales menaces à connaître.

Logiciels malveillants

Les logiciels malveillants, souvent appelés « malware », constituent l’une des plus grandes menaces en matière de cybersécurité. Ils s’infiltrent dans les réseaux d’entreprises via des vecteurs tels que les virus, les ransomwares, les vers, les bots, le cryptojacking, les chevaux de Troie et les logiciels publicitaires. Leur objectif est d’endommager les données du serveur, de détruire des informations, ou de voler des données confidentielles.

La variété des méthodes d’infiltration et des logiciels utilisés par les malwares en font une menace majeure. Ils se manifestent souvent sous la forme de spams, de téléchargements malveillants, ou de connexions à des appareils infectés.

Un exemple récent d’attaque de malware est le cheval de Troie Emotet, apparu vers 2014 et ayant cessé ses activités en 2021. Cette attaque sophistiquée se présentait sous la forme d’une mise à jour Windows. Les pirates utilisaient des emails contenant des liens ou des pièces jointes malveillantes, compatibles avec les macros, pour les diffuser.

Pour se prémunir contre les attaques de logiciels malveillants, il est recommandé d’installer des antivirus et des anti-malwares, des pare-feu, de mettre régulièrement à jour les navigateurs et les systèmes d’exploitation, et d’éviter de cliquer sur des liens suspects. Si vous recherchez un logiciel de suppression de logiciels malveillants,

je recommande Malware Bytes, qui effectue une analyse rigoureuse des menaces et assure leur suppression, garantissant ainsi la productivité au travail.

À lire aussi : Comment supprimer les logiciels malveillants de votre PC (Windows et macOS) ?

Hameçonnage

Le phishing est une cyberattaque majeure, représentant environ 90 % des violations de données de toutes les organisations. Il s’agit d’une forme d’attaque d’ingénierie sociale.

Lors d’une attaque de phishing, l’attaquant se fait passer pour une entité de confiance et utilise des tactiques d’ingénierie sociale pour envoyer de faux emails, SMS, messages sur les réseaux sociaux, ou appels téléphoniques. L’objectif est d’inciter les utilisateurs à cliquer sur des liens malveillants, ou à fournir des informations sensibles. Cela peut déclencher des téléchargements de logiciels malveillants, ou compromettre les données.

Par exemple, la banque Crelan de Belgique a été victime d’une attaque de phishing « Business Email Compromise » (BEC). L’attaquant a piraté le compte email d’un cadre supérieur, et a demandé aux employés de la banque de transférer de l’argent sur un compte contrôlé par l’attaquant. Cette escroquerie a coûté environ 75,8 millions de dollars à l’entreprise.

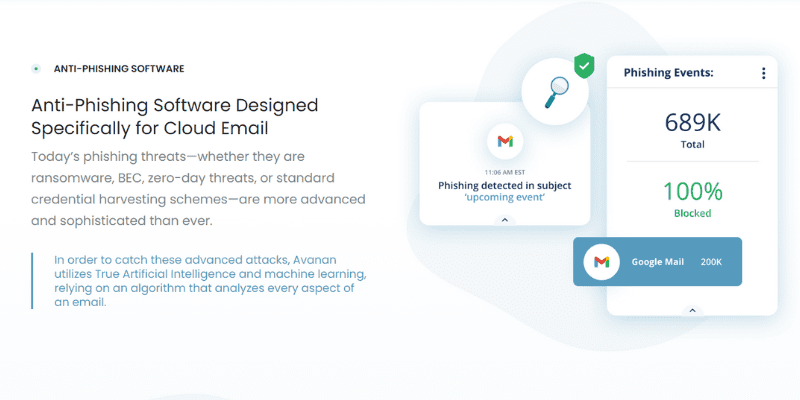

Il est donc essentiel d’utiliser l’authentification multifacteur (MFA), des passerelles de sécurité robustes pour les emails, de vérifier la provenance des messages, et d’utiliser des outils comme le logiciel anti-phishing d’Avanan afin de se protéger contre les attaques de phishing.

Rançongiciel

Les ransomwares constituent une autre menace courante et majeure. Ils consistent à chiffrer ou voler les données confidentielles d’une organisation, et à demander une rançon en échange de leur libération. C’est une cyberattaque lucrative et coûteuse.

De nombreux experts en sécurité ont qualifié l’année 2020 d' »année des ransomwares », avec une augmentation de 148 % lors de la pandémie de COVID-19.

En mai 2021, Brenntag, une division nord-américaine d’un distributeur de produits chimiques, a perdu 150 Go de données suite à une attaque de ransomware par le groupe DarkSide. L’attaquant a exigé 7,5 millions de dollars de rançon. L’entreprise a négocié le montant à 4,4 millions de dollars, afin d’empêcher la publication des données compromises.

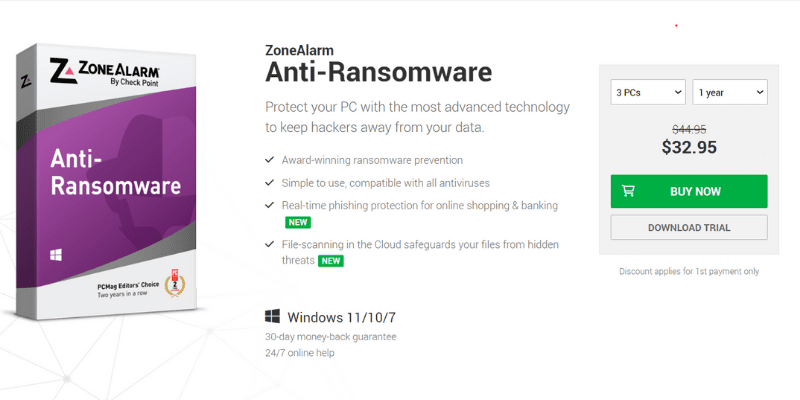

Il est donc crucial de faire des sauvegardes régulières, d’assurer une protection solide des points finaux, et d’installer un logiciel anti-ransomware fiable, tel que Zone Alarm afin de se prémunir contre les pertes financières importantes.

Attaques de la chaîne d’approvisionnement

Une attaque de la chaîne d’approvisionnement cible les fournisseurs tiers de confiance d’une organisation, qui fournissent des logiciels, du matériel, ou d’autres services essentiels à la chaîne d’approvisionnement.

Cette attaque exploite la relation de confiance entre une entreprise et ses fournisseurs. Il est donc essentiel pour une entreprise de contrôler et d’enquêter sur ses tiers.

Les attaquants de la chaîne d’approvisionnement logicielle injectent du code malveillant dans une application d’entreprise afin d’infecter les utilisateurs, ou d’accéder à des informations sensibles. De la même manière, les attaquants de la chaîne d’approvisionnement matérielle compromettent les composants physiques d’une application, dans le même but : nuire à la confiance et à la réputation d’une entreprise.

L’une des attaques les plus marquantes de la chaîne d’approvisionnement est l’attaque de SolarWinds Orion en 2020. Les attaquants ont infiltré l’environnement de développement logiciel de SolarWinds, afin d’intégrer du code malveillant dans les mises à jour de la plateforme Orion. Plus de 18 000 organisations ont ainsi installé des portes dérobées dans leurs réseaux et systèmes, ce qui a permis aux attaquants d’accéder aux informations confidentielles de nombreuses entreprises et agences gouvernementales.

Pour se protéger de ce type d’attaque, il est conseillé de renforcer la sécurité des logiciels, de gérer correctement les correctifs, et d’utiliser des outils comme la solution de sécurité de la chaîne d’approvisionnement des logiciels d’AquaSec qui sécurise les maillons de votre chaîne d’approvisionnement, pour maintenir l’intégrité du code, et minimiser la surface d’attaque.

Attaques du jour zéro

Une attaque « Zero Day » se produit lorsqu’un pirate informatique parvient à exploiter une faille ou une vulnérabilité avant que les développeurs ne puissent trouver une solution. Il s’agit d’un moment où l’entreprise prend conscience d’une vulnérabilité logicielle, mais où il n’existe pas de correctif immédiat. Ce manque de solution donne aux pirates la possibilité d’exploiter ces failles immédiatement.

En 2020, la plateforme de visioconférence Zoom a subi une attaque de vulnérabilité Zero Day. Les pirates pouvaient alors accéder à distance aux ordinateurs fonctionnant sous Windows 7 ou des versions antérieures. L’attaquant pouvait prendre le contrôle total de l’ordinateur et accéder à ses fichiers, si la victime était un administrateur.

Pour se prémunir contre ces attaques, il est conseillé de mettre en place une gestion des correctifs et un plan de réponse aux incidents fiables et bien communiqués. L’utilisation d’un logiciel de prévention des attaques Zero Day comme la solution de prévention Zero Day d’Opawat, axée sur la sécurité de la messagerie, est également recommandée.

Attaques de l’homme du milieu

Comme son nom l’indique, une attaque « de l’homme du milieu » implique qu’un attaquant s’interpose entre une communication entre deux parties, détournant ainsi une session entre un hôte et un client.

Également appelées écoutes clandestines, les attaques MITM consistent pour l’attaquant à interrompre la communication client-serveur, et à créer une nouvelle ligne de communication pour voler des données personnelles, ou des informations bancaires, manipuler les utilisateurs, ou encore lancer des transferts de fonds.

Un exemple connu d’attaque MITM est celui où, en 2014, Lenovo a distribué des PC avec le logiciel publicitaire Superfish Visual, permettant aux attaquants de diffuser des publicités sur des sites Web cryptés, de modifier le protocole SSL des sites, et d’ajouter leur propre protocole. Les pirates pouvaient ainsi visualiser l’activité Web et les informations de connexion des utilisateurs, lors de leur navigation sur Chrome ou Internet Explorer.

Il est essentiel de chiffrer les données et les appareils, d’installer des VPN, de mettre en œuvre l’authentification multifacteur, et d’installer des solutions de sécurité fiables pour les applications, telles que le pare-feu d’applications Web d’Imperva afin de se protéger contre les attaques MITM.

Attaques DDoS

Une attaque par déni de service distribué (DDoS) consiste à inonder un serveur Web de robots et de trafic Internet, perturbant ainsi le trafic normal, les performances et la disponibilité du site Web.

Un volume important de trafic non pertinent vers un site Web cible consomme ses ressources, ce qui rend difficile son fonctionnement ou sa capacité à fournir une bonne expérience aux utilisateurs, entraînant des temps d’arrêt du serveur et rendant le site Web inaccessible.

Une attaque DDoS réussie peut affecter considérablement la réputation et la crédibilité d’une entreprise. Les attaques DDoS ont connu une augmentation significative depuis 2020. Les statistiques montrent qu’en 2021, il y a eu une augmentation de 67 % des attaques DDoS contre rançon.

En février 2020, Amazon Web Services a été touché par une attaque DDoS massive, ciblant un client AWS non identifié. L’attaque a utilisé la technique de réflexion CLDAP, s’appuyant sur des serveurs tiers pour amplifier les requêtes de données envoyées à l’adresse IP de la cible.

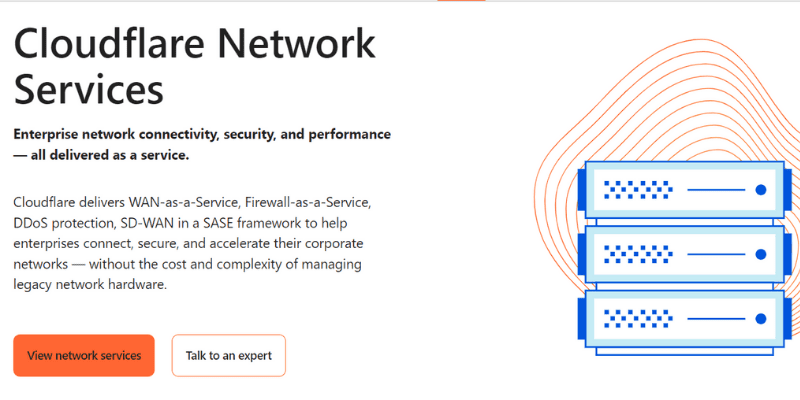

Pour se protéger des attaques DDoS, il est conseillé de réaliser des évaluations des risques, d’utiliser des pare-feu, des solutions de différenciation du trafic, et d’installer des services tels que les services réseau de Cloudflare.

Injection SQL

L’injection SQL (Structured Query Language) se produit lorsque l’attaquant manipule une requête ou une instruction SQL standard, sur un site Web ou une application utilisant une base de données. L’attaquant injecte des codes malveillants dans les requêtes SQL, afin de visualiser, modifier, supprimer, ou manipuler des informations critiques de la base de données.

Des pirates informatiques basés à Miami ont utilisé l’injection SQL pour infiltrer les systèmes de plusieurs organisations, notamment la chaîne de vente au détail 7-Eleven, dérobant ainsi 130 millions de numéros de cartes de crédit.

L’utilisation de systèmes et d’outils de détection d’intrusion, comme l’analyseur EventLog de ManageEngine peut aider à limiter le risque d’injection SQL et à protéger les bases de données des applications de votre entreprise.

XSS

Les attaques de scripts intersites (XSS) consistent pour l’attaquant à insérer du code malveillant et non autorisé, sur un site Web légitime.

Ce code est ensuite exécuté sous forme de script infecté dans le navigateur Web de l’utilisateur. L’attaquant peut ainsi usurper l’identité de l’utilisateur, ou voler des informations confidentielles, telles que les coordonnées bancaires, ou les identifiants de connexion.

Pour se prémunir contre les attaques XSS, il est conseillé de coder les données en sortie, de filtrer les entrées à l’arrivée, et d’utiliser des en-têtes de réponse appropriés. Il est également possible de détecter et d’atténuer les injections SQL avec l’outil de ManageEngine, l’analyseur de journaux d’événements, afin d’empêcher l’accès non autorisé aux données et les déplacements latéraux.

Attaques basées sur les mots de passe

Lors d’une attaque basée sur un mot de passe, l’attaquant pirate le mot de passe d’un utilisateur à l’aide d’outils et de programmes de piratage de mot de passe, tels que Hashcat et Aircrack. Une attaque de ce type peut prendre plusieurs formes : attaques par force brute, attaques par enregistreur de frappe, ou attaques par dictionnaire.

Lors d’une attaque par force brute, l’attaquant utilise une approche par essais et erreurs pour deviner les informations de connexion des utilisateurs. Dans le même temps, l’attaque par dictionnaire utilise des mots courants, pour tenter de deviner les mots de passe des utilisateurs, notamment lorsqu’ils sont faibles et faciles à deviner.

Un enregistreur de frappe est un type de malware qui enregistre les frappes au clavier d’un utilisateur, afin de récupérer les mots de passe, les détails de carte de crédit et d’autres données sensibles.

Il est essentiel d’utiliser des mots de passe forts, de les mettre à jour régulièrement, et d’utiliser des solutions de gestion sécurisées, telles que IPBanPro pour éliminer les pirates informatiques et les connexions par force brute, et garantir la sécurité des connexions.

Écoute clandestine

Une attaque par écoute clandestine consiste à intercepter des informations entre deux parties, afin d’accéder à des données et des informations sensibles, en vue d’écouter, d’enregistrer, ou d’intercepter des données.

Également connue sous le nom de « reniflage », ou d' »usurpation d’identité », l’écoute clandestine peut concerner les communications verbales, telles que les SMS, les emails, les transmissions par fax, les vidéoconférences et autres données transmises sur le réseau.

Cette attaque peut avoir des conséquences désastreuses pour les victimes : usurpation d’identité, pertes financières, atteinte à la réputation, données compromises, humiliation, etc. Pour se prémunir contre les risques d’écoute clandestine, il est conseillé d’utiliser des solutions d’authentification et de chiffrement fortes, comme le chiffrement de nouvelle génération de NordVPN. Il est également important de sensibiliser à la cybersécurité, et d’assurer la sécurité physique.

Attaques IoT

La généralisation du travail à domicile a entraîné une recrudescence des attaques contre les appareils intelligents et l’Internet des objets (IoT). Les attaques IoT ont considérablement augmenté, atteignant 1,51 milliard entre janvier et juin 2021.

Ces attaques ciblent les réseaux et les appareils basés sur l’IoT, tels que les caméras de sécurité ou les thermostats intelligents, afin de prendre le contrôle de l’appareil, ou de voler des données.

En juillet 2015, des pirates ont mené un piratage de Jeep, prenant le contrôle du véhicule en exploitant une vulnérabilité de mise à jour du microprogramme, ce qui leur a permis de contrôler la vitesse et d’autres fonctions.

Il est recommandé d’utiliser des solutions comme les solutions de sécurité IoT pour les entreprises, l’industrie et la santé proposées par Check Point, afin de prévenir les cyberattaques IoT.

Attaques basées sur le cloud

Les vulnérabilités du cloud augmentent de façon importante, avec une augmentation de 150 % au cours des cinq dernières années. Ces attaques ciblent les plateformes de services basées sur le cloud, telles que le stockage cloud, le cloud computing et les modèles SaaS et PaaS.

Ces attaques ont des conséquences graves pour les organisations : perte de données, divulgation de données, accès non autorisé à des informations sensibles, et interruption des services.

En juillet 2021, Kesaya a subi une attaque de ransomware sur la chaîne d’approvisionnement basée sur le cloud, via ses outils de surveillance à distance. Les pirates ont obtenu un contrôle administratif sur ses services, ce qui leur a permis d’infecter les réseaux des fournisseurs de services, et de leurs clients.

Pour éviter de tels dangers, il est conseillé de renforcer la sécurité du cloud en choisissant Orca, une plateforme de sécurité cloud basée sur l’IA, pour éliminer les risques liés au cloud.

Cryptojacking

Une cyberattaque de cryptojacking consiste pour un attaquant à détourner le travail ou l’ordinateur personnel d’une victime, afin d’extraire de la cryptomonnaie, comme le Bitcoin. Les pirates peuvent accéder à l’appareil en infectant celui-ci avec des publicités en ligne malveillantes, ou en envoyant des fenêtres contextuelles ou des e-mails contenant des liens malveillants.

Pour se protéger des attaques de cryptojacking, il est recommandé de mettre à jour vos logiciels, d’installer un bloqueur de publicités ou un bloqueur de cryptojacking, comme le bloqueur de logiciels de cryptojacking d’Acronis qui bloque les menaces sur votre ordinateur. Acronis propose également d’autres services de cyberprotection.

Attaques DoS

Une attaque par déni de service (DoS) consiste à inonder un réseau cible de fausses requêtes, submergeant ainsi le serveur, perturbant ses opérations, et le rendant inaccessible aux utilisateurs prévus.

Bien que similaire aux attaques DDoS, l’origine de ces attaques diffère. Les attaques DDoS proviennent de plusieurs systèmes, tandis que les attaques DoS sont lancées à partir d’un seul système.

En 2018, Panda Security a annoncé la propagation d’un script de cryptojacking appelé « WannaMine », afin d’exploiter la cryptomonnaie Monero, infectant ainsi plusieurs réseaux d’entreprises.

Pour se protéger des attaques DoS, il est conseillé d’utiliser des réseaux de diffusion de contenu (CDN), le blocage IP, la limitation du débit, et d’installer des solutions comme les services de prévention des attaques DDoS de Radware.

Abreuvoir

Une attaque « de point d’eau » est une cyberattaque ciblant un groupe d’utilisateurs ou une organisation, en infectant les sites Web qu’ils visitent régulièrement.

De la même manière que les prédateurs attendent autour des points d’eau pour attaquer leurs proies, les cybercriminels attendent sur des sites Web courants ou de niche, afin d’infecter les utilisateurs qui visitent ces sites.

En 2015, un groupe de hackers chinois a pris pour cible le site Forbes, en exploitant des vulnérabilités « Zero Day » dans Adobe Flash Player et Internet Explorer. Les attaquants affichaient des versions infectées de la fonctionnalité « Pensée du jour » de Forbes, ce qui leur permettait d’infecter les utilisateurs visitant le site Web.

De nombreuses PME utilisent les solutions de cybersécurité innovantes de Fortinet afin de protéger leurs réseaux contre les cyberattaques critiques, telles que les attaques par point d’eau.

Attaques au volant

Une attaque « drive-by download » fait référence à des codes ou scripts malveillants, qui déclenchent le téléchargement involontaire d’un programme malveillant sur l’appareil d’un utilisateur, sans son autorisation explicite.

Il est essentiel de supprimer les logiciels obsolètes, de maintenir les sites Web et les systèmes d’exploitation à jour, d’utiliser des mots de passe forts et complexes pour les comptes administrateur, et de tirer parti des solutions de cybersécurité de Fortinet pour assurer la sécurité des réseaux et des applications, et prévenir les risques d’attaques « drive-by ».

Cheval de Troie

Un virus de type cheval de Troie est un malware malveillant se présentant sous la forme d’un programme ou d’un logiciel légitime. Une fois installé par l’utilisateur, il peut entraîner une manipulation et une compromission des données.

Les chevaux de Troie utilisent des techniques d’ingénierie sociale pour inciter l’utilisateur à effectuer certaines actions, déclenchant ainsi le téléchargement et l’installation de logiciels malveillants sur leurs appareils.

Un logiciel antivirus tel que Spybot peut aider à assurer la protection contre les logiciels malveillants et autres cybermenaces.