La cryptographie utilisant des réseaux est une approche sophistiquée pour protéger les informations, exploitant une suite de formules mathématiques complexes.

La cryptographie se manifeste sous diverses formes, employant généralement un ensemble de codes pour chiffrer les données.

Pendant longtemps, les instruments cryptographiques, tels que les systèmes de chiffrement, ont été développés de manière non structurée. Leur sécurité reposait entièrement sur l’heuristique et l’intuition.

Cependant, les codes peuvent être plus facilement décryptés, ce qui pose un défi à la sécurité pour ceux qui utilisent des approches de sécurité basées sur des codes.

De plus, les normes de cryptographie actuelles ne sont pas infaillibles. L’émergence des ordinateurs quantiques pourrait compromettre ces normes, augmentant les risques pour les utilisateurs.

Par conséquent, le cryptage des données personnelles est crucial pour tous. Il est donc devenu nécessaire de développer une nouvelle approche ou technique inviolable. Des normes améliorées étaient indispensables pour sécuriser les données, même face aux capacités des ordinateurs quantiques.

Suite à une étude approfondie, une nouvelle méthode a vu le jour : la cryptographie basée sur les réseaux.

Cet article examinera en profondeur la cryptographie basée sur les réseaux, son importance, son fonctionnement, et plus encore.

Commençons !

Qu’est-ce que la cryptographie ?

La cryptographie est une technique de sécurisation des communications et des informations, utilisant une variété de codes pour que les données puissent être lues et traitées uniquement par les destinataires prévus, empêchant tout accès non autorisé.

Le terme « cryptographie » est une combinaison de deux mots : « crypte » et « graphie ».

Ici, « crypte » signifie « caché », et « graphie » signifie « écriture ».

Les méthodes utilisées pour protéger vos informations proviennent de divers principes mathématiques et de calculs basés sur des règles, ou algorithmes, qui transforment les messages en un problème complexe, difficile à décoder.

Il existe trois types principaux de cryptographie :

- Cryptographie à clé symétrique : Ce système de cryptage utilise une seule clé pour coder et décoder les messages, partagée entre l’expéditeur et le destinataire. C’est une méthode plus simple et plus rapide.

- Fonctions de hachage : Cet algorithme ne nécessite aucune clé. Une valeur de hachage est calculée à partir du texte brut, rendant la récupération du contenu très difficile. Cette méthode est souvent utilisée par les systèmes d’exploitation pour chiffrer les mots de passe.

- Cryptographie à clé asymétrique : Cette technique utilise une paire de clés pour coder et décoder les informations : une clé publique pour le cryptage et une clé privée pour le décryptage. Seul le destinataire connaît la clé privée.

Qu’est-ce que la cryptographie basée sur un réseau ?

La cryptographie basée sur des réseaux est une approche de construction d’algorithmes cryptographiques qui repose sur des réseaux. C’est une méthode de cryptographie post-quantique, conçue pour sécuriser les données. Contrairement aux systèmes publics traditionnels, les systèmes basés sur des réseaux sont plus robustes et peuvent résister aux attaques menées par des ordinateurs quantiques.

Si vous vous interrogez sur la signification d’un « réseau » dans le contexte de la cryptographie basée sur les réseaux, voici une clarification.

Un réseau ressemble à une grille, semblable à du papier millimétré, constituée d’un ensemble de points interconnectés. Cette structure n’est pas finie, elle se prolonge à l’infini. Un ensemble de ces points constitue un vecteur où des nombres peuvent être ajoutés dans n’importe quel multiple entier. La complexité réside dans la localisation des points de cette grille infinie qui sont proches d’un point spécifique, comme 0.

De plus, la cryptographie basée sur les réseaux utilise des problèmes mathématiques complexes pour chiffrer les données, ce qui rend difficile pour les attaquants de résoudre ces problèmes et de voler des données.

En ce qui concerne son histoire, la cryptographie basée sur les réseaux a été initialement introduite par Miklos Ajtai en 1996, dont la sécurité reposait sur des problèmes de réseaux.

En 1998, Joseph H. Silverman, Jill Pipher et Jeffrey Hoofstein ont développé un système de chiffrement à clé publique basé sur un réseau. Cependant, ce système de cryptage n’était pas très difficile à déchiffrer. Finalement, en 2005, Oded Regev a introduit le premier système de chiffrement à clé publique qui s’est révélé résistant même dans les scénarios les plus défavorables.

Depuis lors, des recherches supplémentaires ont été menées pour améliorer l’efficacité du système de chiffrement initial. En 2009, Craig Gentry a présenté le premier système de chiffrement homomorphe, basé sur des problèmes de réseaux complexes.

Exemples : CRYSTALS-Dilithium (algorithme de signature numérique) et CRYSTALS-KYBER (algorithme de cryptage à clé publique et d’établissement de clé).

Comment fonctionne la cryptographie basée sur un réseau ?

Pour comprendre le principe de fonctionnement des réseaux, examinons quelques termes clés :

- Réseaux : Les réseaux sont fondamentalement considérés comme des grilles à espacement régulier composées d’un nombre infini de points.

- Vecteur : Un vecteur est le nom d’un point, et les nombres qu’il contient sont appelés coordonnées. Par exemple, (2,3) est un vecteur avec deux coordonnées : 2 et 3. Un réseau est une collection infinie de ces vecteurs.

- Base : Les réseaux peuvent être constitués de grands objets, tandis que les ordinateurs ont une mémoire limitée. Pour cette raison, les mathématiciens et les cryptographes ont trouvé un moyen concis d’utiliser les réseaux : la « base » d’un réseau. Il s’agit d’un ensemble de vecteurs qui peuvent être utilisés pour représenter n’importe quel point de la grille du réseau.

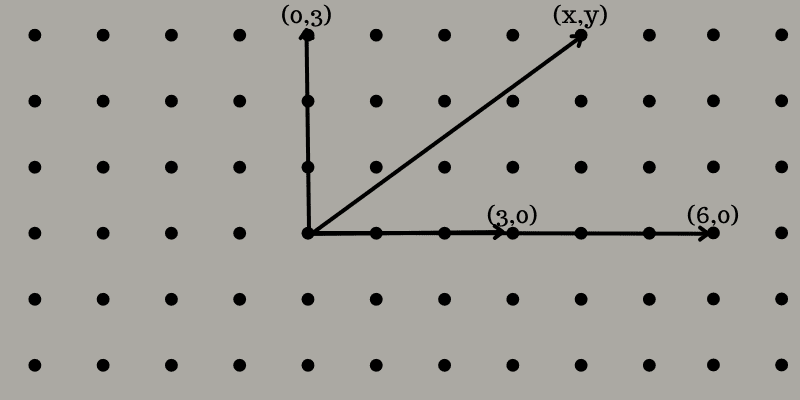

Pour faciliter la compréhension du concept, prenons l’exemple d’un réseau 2D. Ici, nous trouvons une grille de points sur une surface plane, comme une feuille de papier. Choisissons deux ou plusieurs points qui ne sont pas situés sur une seule ligne passant par l’origine.

Par exemple, choisissons (3,0) et (0,3). Pour générer un troisième point à partir de ces deux points, nous devons choisir deux nombres entiers, par exemple 2 et -1. Multiplions les coordonnées de (3,0) par 2, ce qui donne (6,0), et (0,3) par -1, ce qui donne (0,-3). Ensuite, additionnons ces points pour obtenir (6,-3).

En utilisant cette méthode, nous pouvons générer toute la grille de points, espacés régulièrement les uns des autres verticalement et horizontalement. Les coordonnées peuvent être nommées (x, y), où x et y sont des nombres pairs, y compris 0.

Les réseaux sont classés en trois catégories :

- Apériodique : Un réseau apériodique est un motif qui ne se répète pas exactement, mais sans chevauchements ni écarts.

- Chaotique : Un réseau chaotique présente un motif avec des chevauchements et des lacunes, ce qui introduit un caractère aléatoire dans l’équation.

- Périodique : Un réseau périodique est un motif qui se répète sans chevauchements ni lacunes.

Chaque réseau fonctionne comme un motif, où seul celui qui connaît le vecteur peut déchiffrer le message. Étant donné la présence de nombreux motifs, il est difficile pour un attaquant de déterminer le point d’origine et la clé pour le déchiffrer. Que le réseau comporte 10 ou 100 points, seule la personne ayant la bonne clé peut décrypter les informations.

Si un attaquant est invité à choisir deux points au hasard, il sera difficile de déterminer quel point des réseaux à 10 points mène au réseau à 100 points. Ainsi, la connaissance de la clé permet de décoder facilement le message.

Avantages de la cryptographie basée sur un réseau

La cryptographie basée sur un réseau offre de nombreux avantages tant pour les particuliers que pour les entreprises.

Consommation d’énergie réduite

La consommation d’énergie augmente avec l’utilisation accrue de tout système. Bien que plus rapide, la cryptographie basée sur un réseau consomme moins d’énergie que d’autres systèmes de cryptage. Cela est dû au fait que la cryptographie basée sur un réseau est implémentée dans le matériel, ce qui réduit la consommation d’énergie.

Par exemple, les processeurs conçus pour l’extraction de cryptomonnaies sont plus économes en énergie que les processeurs traditionnels lorsqu’ils utilisent la cryptographie basée sur un réseau.

Calcul à grande vitesse

Contrairement à d’autres algorithmes cryptographiques, le système de chiffrement basé sur les réseaux effectue des calculs beaucoup plus rapidement. Des temps de calcul plus rapides se traduisent par des performances améliorées, offrant de meilleures réponses en temps réel, par exemple dans les jeux en ligne ou les médias en streaming.

Facile à mettre en œuvre et flexible

Aujourd’hui, les entreprises recherchent des options flexibles et rapides à mettre en œuvre. La cryptographie basée sur un réseau est facile à mettre en œuvre, car elle nécessite moins de ressources et est très accessible. Elle peut également être implémentée facilement sur du matériel standard.

De plus, la cryptographie basée sur un réseau est utilisée dans de multiples applications, telles que les signatures numériques, l’échange de clés et le chiffrement basé sur un mot de passe. Sa flexibilité réside dans la possibilité de construire des réseaux de différentes manières.

Tailles de clé raisonnables

Les tailles de clés en cryptographie basée sur un réseau sont petites, bien que pas aussi petites que les algorithmes cryptographiques classiques ou les systèmes basés sur l’isogénie quantique. Cela permet d’utiliser ces clés dans des protocoles standard.

Utilisation diversifiée

Les réseaux permettent de résoudre une variété de problèmes de sécurité, y compris des constructions pratiques telles que les signatures et les systèmes d’accord de clés. De plus, il est possible de mettre en place des canaux de sécurité au sein de votre organisation pour protéger les données de tous, comme le chiffrement entièrement homomorphe et le chiffrement basé sur l’identité.

Fondation mathématique

Étant donné que l’algorithme repose entièrement sur des problèmes mathématiques, il est difficile de trouver une solution sans connaître la clé. Cela donne confiance aux particuliers et aux professionnels quant à la sécurité de leurs informations.

Compréhensibilité

Les algorithmes utilisés dans la cryptographie basée sur un réseau sont basés sur une algèbre linéaire simple, ce qui signifie qu’une formation mathématique moins approfondie est nécessaire pour comprendre son fonctionnement. Cela permet de la mettre en œuvre rapidement, offrant ainsi sécurité et efficacité.

Ressources d’apprentissage

Si vous souhaitez approfondir vos connaissances sur cette technologie, voici quelques livres et cours que vous pouvez consulter. Ils sont disponibles en ligne et peuvent vous aider à devenir un expert de cette méthode de sécurité. Examinons ces livres et cours plus en détail.

#1. Cryptosystèmes basés sur des réseaux : une perspective de conception

Les auteurs de cet ouvrage, Jiang Zhang et Zhenfeng Zhang, mettent l’accent sur les systèmes cryptographiques basés sur des réseaux, largement considérés comme les systèmes cryptographiques post-quantiques les plus prometteurs. Ce livre fournit des informations essentielles sur la construction appropriée de la couche de sécurité à partir de problèmes de réseaux difficiles.

L’objectif principal est de vous informer sur les outils qui peuvent être utilisés pour sélectionner le réseau approprié pour la conception de cryptosystèmes. Cela comprend la conception du cryptage basé sur les attributs, des signatures numériques, de l’échange de clés, du cryptage basé sur l’identité et du cryptage à clé publique.

#2. Cryptographie à clé publique basée sur un réseau dans le matériel

Ce livre, écrit par Sujoy Sinha Roy et Ingrid Verbauwhede, étudie l’efficacité de la mise en œuvre de la cryptographie à clé publique, qui répond aux défis de sécurité critiques posés par les grandes quantités de données générées par les réseaux d’appareils connectés, tels que les étiquettes d’identification par radiofréquence, les ordinateurs de bureau, etc.

Les auteurs examinent également la mise en œuvre de systèmes de cryptage homomorphe post-quantique et de cryptographie à clé publique.

#3. Les réseaux et leur application en cryptographie :

Ce n’est pas un livre, mais une thèse rédigée par Merve Cakir en 2014 dans le cadre de sa licence en génie informatique. L’objectif de ce travail est d’identifier les caractéristiques des cryptosystèmes basés sur des réseaux et la manière dont l’utilisation de systèmes de signature et de chiffrement devient peu sûre avec l’avènement des ordinateurs quantiques.

Dans sa thèse, l’auteur propose une cryptographie alternative basée sur le pire scénario des problèmes de réseau. La difficulté et la sécurité des problèmes de calcul sont analysées, en établissant un lien entre la théorie de la complexité, la cryptographie à clé publique et l’algèbre linéaire.

#4. Cryptographie de niveau basique à avancé

Ce cours, proposé par Udemy, vous donne une compréhension claire de la cryptographie et de certaines terminologies associées. Vous y découvrirez la cryptographie, le hachage, le piratage et le craquage de codes, la cryptanalyse et le décryptage.

Il comprend 5 sections, 17 cours magistraux et une durée totale de 2 heures et 7 minutes. Pour vous inscrire à ce cours, une connaissance de base de l’informatique et des mathématiques du niveau secondaire suffit.

Conclusion

La cryptographie est un outil puissant et facile à utiliser pour protéger les informations enregistrées dans vos systèmes. Elle fonctionne en exploitant des problèmes mathématiques complexes et divers algorithmes de sécurisation des données, un objectif primordial pour chacun aujourd’hui.

La cryptographie basée sur un réseau est l’un des mécanismes de sécurité les plus robustes, utilisant une algèbre linéaire simple pour chiffrer les données. Elle repose sur des réseaux, des vecteurs et une base pour construire un motif difficile à déchiffrer. La méthode de déchiffrement dépend des motifs, et pour cela, il est nécessaire de connaître le point d’origine. Une fois la clé en possession, il est possible de décoder facilement les données.

Par conséquent, la cryptographie basée sur un réseau est une technique éprouvée pour sécuriser les données des particuliers et des entreprises opérant dans divers secteurs, allant des entreprises de services informatiques et de sécurité aux secteurs de la finance et autres.

Vous pouvez également consulter l’article sur la cryptographie dans le cloud.