Les solutions logicielles dédiées à la sécurité de la chaîne d’approvisionnement jouent un rôle crucial dans la réduction des risques et la protection de vos systèmes contre les attaques malveillantes.

La sécurité est devenue une préoccupation majeure pour les entreprises et les particuliers ces dernières années, en raison de l’augmentation des cyberattaques. Ces attaques peuvent cibler n’importe quelle organisation, service, système, infrastructure informatique ou chaîne d’approvisionnement logicielle.

Les chaînes d’approvisionnement logicielles modernes intègrent des éléments variés tels que des bibliothèques préexistantes, des systèmes CI/CD, des référentiels open source, des outils de contrôle de version, des systèmes de déploiement, des outils de surveillance et de test, etc.

La construction d’une solution logicielle implique de nombreuses parties, et le code est souvent réutilisé dans divers projets. Cette complexité accroît la surface d’attaque pour les pirates, toujours à l’affût de vulnérabilités dans les systèmes que vous utilisez.

Lorsqu’une vulnérabilité est découverte, elle est exploitée, compromettant ainsi vos systèmes. Cela peut entraîner des fuites de données, l’introduction de logiciels malveillants, des attaques par rançongiciel, et bien d’autres conséquences négatives.

Il est donc essentiel pour les organisations, les développeurs et les éditeurs de logiciels de renforcer la sécurité de leur chaîne d’approvisionnement logicielle.

Dans cet article, nous allons examiner de plus près ce qu’est une attaque de chaîne d’approvisionnement logicielle, pourquoi il est crucial de sécuriser votre chaîne, et les meilleures solutions pour atténuer les risques.

C’est parti !

Qu’est-ce que la sécurité de la chaîne d’approvisionnement logicielle ?

Une chaîne d’approvisionnement logicielle englobe tous les systèmes, processus, outils et composants (en fait, tout) qui contribuent au développement d’une application tout au long de son cycle de vie de développement logiciel (SDLC).

La sécurité de la chaîne d’approvisionnement logicielle consiste donc à sécuriser l’ensemble de ces systèmes, composants et pratiques. Cela peut inclure des protocoles, des interfaces, du code propriétaire ou tiers, des outils externes, des infrastructures, des systèmes de déploiement, et plus encore.

Source : Mirantis

Votre chaîne d’approvisionnement est exposée aux attaques, tout comme les autres systèmes de votre organisation. Lors d’une attaque de la chaîne d’approvisionnement, le pirate cible et exploite les failles d’un de vos systèmes ou processus, ce qui lui permet de s’infiltrer. Cela peut entraîner des violations de données et d’autres problèmes de sécurité.

Voici quelques exemples courants d’attaques de la chaîne d’approvisionnement logicielle :

- Compromission d’un pipeline CI/CD, impliquant des serveurs de build, des outils de déploiement, des frameworks de test, des référentiels de code, etc.

- Intégration de code malveillant dans un outil open source, par exemple en soumettant des commits malveillants au référentiel.

- Mauvaises configurations CI/CD dans les processus de déploiement et de test.

Quelques attaques célèbres de la chaîne d’approvisionnement logicielle :

- Piratage de SolarWinds : Des pirates ont exploité une vulnérabilité dans la plateforme Orion, affectant plus de 30 000 organisations à travers le monde.

- Violation de CodeCov : En avril 2021, des attaquants ont compromis l’outil d’audit CodeCov, impactant de nombreux utilisateurs.

- Attaque de Mimecast : Des attaquants ont accédé à un certificat numérique pour s’authentifier.

Pourquoi la sécurité de la chaîne d’approvisionnement logicielle est-elle importante ?

Comme l’illustrent les exemples précédents, une seule vulnérabilité, souvent dans du code, peut avoir des conséquences désastreuses et affecter un grand nombre de personnes et d’organisations.

Lorsqu’une équipe de développement déploie un logiciel, qu’il soit à usage commercial ou interne, il est primordial de garantir la sécurité du produit, y compris le code qu’elle n’a pas écrit elle-même et les outils tiers qu’elle utilise. Une confiance aveugle envers les ressources externes peut transformer ces dernières en sources de menaces en raison de leurs vulnérabilités.

La sécurité de la chaîne d’approvisionnement logicielle vise à assurer que votre code, vos outils et vos ressources sont dans un état de sécurité optimal, qu’ils soient intègres, à jour, et exempts de vulnérabilités ou de code malveillant.

Pour cela, il est nécessaire de vérifier chaque composant logiciel dans le SDLC, y compris votre code interne, les éléments open source, les protocoles, les interfaces, les outils de développement, les services externalisés et autres éléments intervenant dans la création du logiciel.

L’utilisation d’une solution complète, fiable et efficace de sécurité de la chaîne d’approvisionnement logicielle est essentielle pour réduire les risques et protéger chaque composant logiciel. Ces solutions analysent les logiciels à la recherche de failles et de dépendances connues et mettent en œuvre des mécanismes de protection du réseau.

Ces outils empêchent les modifications non approuvées et les accès non autorisés, réduisant ainsi le risque de menaces et d’attaques.

Voyons maintenant quelques-uns des meilleurs outils de sécurité de la chaîne d’approvisionnement logicielle pour atténuer les attaques et protéger votre chaîne d’approvisionnement.

Slim.ai

Slim.ai vous permet de créer des conteneurs sécurisés et rapides, protégeant ainsi votre chaîne d’approvisionnement logicielle sans nécessiter de nouveau code.

Il vous aide à identifier et à supprimer automatiquement les vulnérabilités des systèmes logiciels des applications conteneurisées avant leur passage en production. Cela permet également de sécuriser vos charges de travail de production.

Slim.ai renforce et optimise vos conteneurs tout en les gérant efficacement. Vous obtenez également des informations détaillées sur le contenu de vos conteneurs grâce à une analyse approfondie de leurs packages, métadonnées et couches.

L’intégration transparente de Slim.ai dans vos pipelines CI/CD permet d’automatiser les tâches et de gagner du temps et des efforts dans la réduction des risques de sécurité, sans nécessiter d’intervention manuelle.

Vous pouvez utiliser les kits de démarrage Slim, des modèles pour créer votre application dans n’importe quel langage ou framework. Container Intelligence vous donne accès à des informations sur la construction de l’image, les détails des packages et les vulnérabilités. Cela vous aide à comprendre votre posture de sécurité et à créer une image plus conviviale.

Docker Wasm

Wasm est une alternative légère, rapide et innovante aux conteneurs Windows ou Linux utilisés dans Docker. Docker + Wasm vous aide à créer, exécuter et partager des applications modernes avec une sécurité renforcée.

Docker offre de nombreux avantages pour la sécurisation de la chaîne d’approvisionnement logicielle. Il rend le développement logiciel plus prévisible et efficace en automatisant les tâches et en éliminant les besoins de configurations répétitives. L’ensemble de votre cycle de vie de développement logiciel devient plus rapide, plus facile et plus portable.

Docker propose une plateforme complète de bout en bout avec des API, des CLI et des interfaces utilisateur conçues pour fonctionner immédiatement dans votre SDLC, rendant le processus plus efficace.

- Les images Docker sont idéales pour créer votre application efficacement sur Mac et Windows.

- Utilisez Docker Compose pour créer des logiciels multi-conteneurs.

- Empaquetez les logiciels sous forme d’images de conteneurs portables et exécutables de manière cohérente dans différents environnements, tels qu’AWS ECS, Google GKE, Azure ACI, Kubernetes, etc.

- Intégrez divers outils dans le pipeline de développement logiciel, notamment CircleCI, GitHub, VS Code, etc.

- Personnalisez l’accès aux images pour les développeurs grâce aux contrôles d’accès basés sur les rôles (RBAC) et obtenez des informations plus approfondies sur l’historique des activités grâce aux journaux d’audit de Docker Hub.

- Favorisez l’innovation en améliorant la collaboration entre les développeurs et les membres de l’équipe et en publiant facilement vos images sur Docker Hub.

- Déployez avec succès des applications indépendamment des conteneurs et des langages, réduisant ainsi les conflits potentiels entre les bibliothèques, les frameworks et les langages.

- Utilisez la CLI Docker Compose et sa simplicité pour créer des applications plus rapidement. Vous pouvez les lancer rapidement dans le cloud avec Azure ACI ou AWS ECS, ou localement.

CycloneDX

CycloneDX est une norme de nomenclature complète et moderne qui offre des capacités avancées pour sécuriser les chaînes d’approvisionnement contre les risques et les attaques en ligne.

Elle prend en charge :

- Nomenclature matérielle (HBOM) : Composants matériels d’inventaire pour ICS, IoT et autres appareils connectés et intégrés.

- Nomenclature logicielle (SBOM) : Services et composants logiciels d’inventaire, ainsi que leurs dépendances.

- Nomenclature des opérations (OBOM) : Configurations d’inventaire d’exécution complètes, environnements et dépendances supplémentaires.

- Logiciel en tant que service (SaaSBOM) : Points de terminaison d’inventaire, services, classifications et flux de données qui alimentent les applications cloud natives.

- Vulnerability Exploitability eXchange (VEX) : Transmission des informations sur la manière dont les composants vulnérables peuvent être exploités dans les produits.

- Vulnerability Disclosure Reports (VDR) : Communication des vulnérabilités connues et inconnues affectant les services et les composants.

- BOV : Partage des données vulnérables entre les sources et les systèmes d’intelligence de vulnérabilité.

La Fondation OWASP soutient CycloneDX, et le CycloneDX Core Working Group en assure la gestion. Elle bénéficie également du soutien de la communauté de la sécurité de l’information à travers le monde.

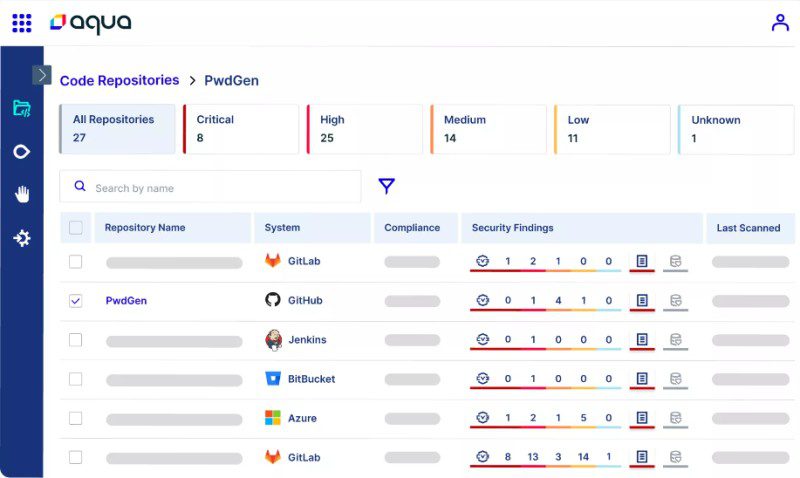

Aqua

Aqua assure la sécurité de la chaîne d’approvisionnement tout au long du cycle de vie des logiciels. Il protège tous les éléments de votre chaîne d’approvisionnement logicielle afin de minimiser les surfaces d’attaque et de maintenir l’intégrité du code.

Aqua permet de détecter les risques et les vulnérabilités à toutes les phases du cycle de vie de votre logiciel grâce à l’analyse des images et du code. Cela permet de repérer les secrets exposés, les erreurs de configuration IaC et les logiciels malveillants afin qu’aucun problème ne passe en production.

Vous pouvez sécuriser vos processus et systèmes tout au long de la chaîne d’approvisionnement afin de développer et de livrer vos logiciels en production. Aqua vous aide à surveiller la posture de sécurité de vos outils DevOps, en garantissant la présence de contrôles de sécurité.

Caractéristiques et avantages :

- Analyse universelle du code : Aqua peut analyser l’ensemble de votre code source en quelques minutes seulement et détecter les vulnérabilités, les failles de sécurité, les problèmes de licence open source, etc. En analysant régulièrement le code, vous êtes alerté des nouveaux risques lors de modifications du code. Vous obtenez une analyse du code via Aqua Trivy Premium, avec des résultats cohérents tout au long du SDLC.

- Alertes dans le flux de travail : Analysez le code et recevez des notifications, quel que soit votre lieu de travail. Vous pouvez recevoir des notifications directement dans l’IDE lors du codage, dans le système de gestion du code source (SCM) sous forme de commentaires sur les demandes d’extraction, dans le référentiel cloud et dans le pipeline CI avant même la publication du logiciel.

- Surveillance des dépendances open source : Aqua classe chacun de vos packages open source en fonction de leur popularité, de leurs risques, de leur maintenabilité et de leur qualité. Vos développeurs sont informés des packages les plus dangereux lorsqu’ils sont introduits. Vous pouvez ainsi définir et appliquer un niveau de qualité à l’échelle de l’organisation à respecter avant d’ajouter du nouveau code à la base de code.

- Sécurité du pipeline : Bénéficiez d’une visibilité complète sur vos pipelines CI et parcourez les milliers de chemins de publication de logiciels menant à l’environnement de production. Vous pouvez facilement implémenter l’analyse de pipeline statique pour chaque pipeline (comme GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI, etc.) et comprendre chaque instruction.

- SBOM de nouvelle génération : Ne vous limitez pas à la création de SBOM de base. Allez plus loin et enregistrez chaque action et étape, depuis le moment où le développeur valide le code jusqu’au processus de construction complet et à la génération de votre artefact final. La signature de code permet aux utilisateurs de vérifier l’historique de votre code et de s’assurer que le code généré est identique à celui qui se trouve dans votre chaîne d’outils de développement.

- Gestion de la posture CI/CD : Aqua vous permet de détecter et de corriger les erreurs de configuration critiques dans votre plateforme DevOps (comme Jenkins, GitHub, etc.) et d’y implémenter la sécurité Zero-Trust. Il peut appliquer la politique d’accès au moindre privilège pour vous aider à contrôler les privilèges tout au long du SDLC. Il permet également de mettre en œuvre la séparation des tâches (SoD) pour réduire les risques de sécurité tout en assurant la conformité.

De plus, vous pouvez établir et maintenir la confiance en créant des SBOM signés numériquement et en appliquant des portes d’intégrité pour vérifier les artefacts dans le pipeline CI/CD. Cela permet de garantir que seul votre code passe en production.

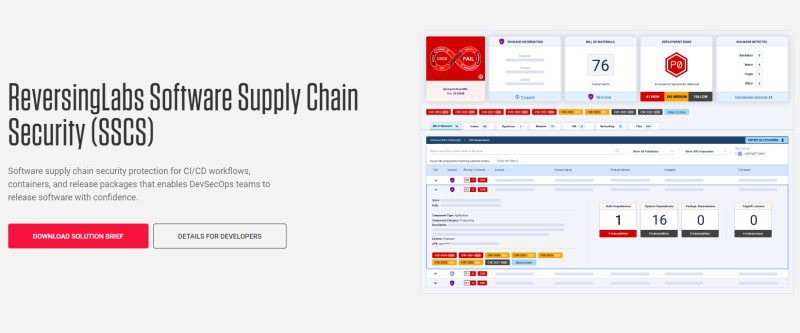

ReversingLabs

ReversingLabs offre une sécurité avancée de la chaîne d’approvisionnement logicielle (SSCS) pour vos flux de travail CI/CD, vos packages de publication et vos conteneurs, permettant à votre équipe DevSecOps de déployer les applications avec une plus grande confiance.

Cet outil vous permet d’analyser rapidement des packages de version importants, des bibliothèques open source, des logiciels tiers et des conteneurs à la recherche de menaces. Vous pouvez également détecter, corriger et hiérarchiser les menaces à haut risque cachées dans les couches de dépendance logicielle.

Aqua propose des politiques d’approbation personnalisées pour vous permettre de confirmer la qualité de la sécurité de votre logiciel avant sa mise en production. Cet outil prend en charge la sécurité de l’ensemble de votre SDLC, du contrôle du code source à la gestion des dépendances des composants logiciels, en passant par le processus CI/CD et les images de publication.

Vous pouvez ainsi facilement détecter et corriger les risques de flux de travail CI/CD, les compromissions, les packages open source malveillants, les expositions secrètes et autres types de menaces à chaque étape du cycle de vie du développement logiciel de votre organisation.

De plus, vous pouvez aller plus loin et protéger vos clients contre les altérations indésirables qui peuvent injecter des changements de comportement non autorisés, des portes dérobées et des logiciels malveillants dans le logiciel.

Les intégrations fluides à chaque étape du pipeline de livraison vous aideront à résoudre plus rapidement les menaces à haut risque et ce, à un stade précoce. ReversingLabs est un excellent investissement non seulement pour les équipes de développement, mais aussi pour les équipes SOC.

Snyk

Renforcez la sécurité de votre chaîne d’approvisionnement logicielle avec Snyk, qui peut vous aider à protéger les composants logiciels critiques, tels que les images de conteneur, les bibliothèques open source, les outils de développement et l’infrastructure cloud.

Snyk vous aide à comprendre et à gérer la sécurité de votre chaîne d’approvisionnement en surveillant les dépendances, en garantissant une conception sécurisée et en corrigeant les vulnérabilités. Il veille à ce que vous conceviez des logiciels en tenant compte de la sécurité dès le départ.

Avec Snyk, vous pouvez suivre la popularité, la maintenance et la sécurité de plus d’un million de packages open source dans différents écosystèmes.

Vous pouvez analyser votre logiciel pour générer une nomenclature et identifier les composants utilisés ainsi que leurs interactions. Snyk vous aide à résoudre plus de problèmes de sécurité en moins de temps.

- Snyk Vulnerability Database et Synk Advisor sont deux outils qui fournissent des informations utiles et à jour sur les problèmes critiques et les moyens de les prévenir, facilitant ainsi la gestion des menaces de sécurité avant même le début du projet.

- Les services d’audit de Snyk, Snyk Container et Snyk Open Source, sont des outils permettant d’analyser les projets et de créer des SBOM avec une liste des vulnérabilités connues, des packages open source et des conseils de réparation.

- Snyk s’intègre à de nombreux outils, flux de travail et pipelines pour assurer la sécurité de votre chaîne d’approvisionnement logicielle. Les intégrations incluent PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack et bien d’autres.

Snyk s’appuie également sur les principaux systèmes de renseignement de sécurité du secteur, vous offrant des outils pour sécuriser vos dépendances open source, votre code personnalisé, votre infrastructure cloud et vos conteneurs à partir d’une seule plateforme.

Conclusion

Les risques en ligne augmentent, menaçant les entreprises, les actifs et les individus. Si vous êtes un développeur de logiciels ou une entreprise spécialisée dans le développement de logiciels, vous devez renforcer la sécurité de votre chaîne d’approvisionnement logicielle en utilisant les méthodes et outils mentionnés ci-dessus. Ces outils vous aident à sécuriser l’ensemble de votre chaîne d’approvisionnement logicielle en atténuant efficacement les menaces.

Vous pouvez également explorer les outils DevSecOps.