La gestion de la configuration de la sécurité du nuage permet de contrôler en continu l’espace numérique, de fournir une compréhension claire, de déceler et de résoudre les points faibles, tout en prévoyant les dangers éventuels.

De nos jours, la sécurisation d’un environnement numérique est complexe en raison de sa nature mouvante et de sa manière de se connecter et de se déconnecter à un grand nombre de réseaux et d’autres ressources. Un manque de visibilité adéquate peut conduire à des erreurs de paramétrage non détectées et à d’autres failles de sécurité que les assaillants peuvent exploiter pour accéder illégalement à l’infrastructure.

Les configurations incorrectes ou non sécurisées augmentent habituellement le risque d’attaque, ce qui facilite l’action des criminels. En fin de compte, cela mène à l’exposition d’informations sensibles ou confidentielles, à des amendes pour non-respect des règles, à des pertes financières et de réputation, et à d’autres risques.

De manière idéale, un déploiement de gestion de la configuration de la sécurité du nuage (CSPM) garantit que la sécurité de l’environnement nuage est conforme aux meilleures pratiques et définit les règles et les attentes.

Source : my.f5.com

Qu’est-ce que la gestion de la configuration de sécurité dans le nuage (CSPM) ?

La gestion de la configuration de la sécurité du nuage (CSPM) est un ensemble d’outils et de pratiques qui aident les organisations à évaluer le nuage, à identifier et à corriger les erreurs de configuration, les violations de conformité et autres dangers de sécurité.

Bien que certains fournisseurs de services nuage tels qu’Amazon AWS, Google Cloud, Microsoft et d’autres aient des fonctions CSPM intégrées, les organisations utilisant d’autres plateformes qui n’en proposent pas devraient envisager des outils externes.

Les solutions jouent un rôle clé dans la sécurité du nuage en identifiant, en corrigeant ou en alertant les équipes informatiques concernant les mauvaises configurations de sécurité, les dangers, la non-conformité et d’autres vulnérabilités. Certains outils offrent une détection et une correction automatisées des problèmes.

En plus de repérer et de limiter les dangers, un outil CSPM fournit un contrôle et une visibilité continus de la configuration de sécurité du nuage de l’organisation. De plus, certains outils proposent des recommandations pour renforcer la sécurité.

Pourquoi la gestion de la configuration de sécurité dans le nuage est-elle importante ?

Le nuage comprenant un large éventail de technologies et d’éléments différents, il devient difficile pour les organisations de tout suivre, surtout si elles ne disposent pas des bons outils.

Toute organisation utilisant des services nuage devrait envisager d’utiliser un outil CSPM. Cela est particulièrement essentiel pour les organisations ayant des tâches importantes, dans des secteurs très réglementés et celles disposant de plusieurs comptes de services nuage.

Les avantages de l’utilisation de CSPM incluent :

- Effectuer une analyse continue et déterminer la configuration de sécurité en temps réel.

- Permettre à une organisation d’obtenir une visibilité continue sur l’ensemble de l’infrastructure nuage.

- Détection et correction automatisées des erreurs de configuration et des problèmes de conformité.

- Effectuer des analyses comparatives et des contrôles de conformité pour s’assurer que l’organisation suit les meilleures pratiques.

Malgré la flexibilité et la productivité qu’offre l’infrastructure nuage, elle souffre d’un large éventail de problèmes de sécurité, en particulier lorsqu’une mauvaise configuration et d’autres mauvaises pratiques augmentent le risque d’attaque. Pour y faire face, les organisations doivent déployer des outils CSPM pour fournir une visibilité et identifier et corriger les dangers.

Un outil CSPM typique surveillera continuellement l’infrastructure nuage et générera une alerte chaque fois qu’il détectera un problème. Selon le problème, l’outil peut remédier automatiquement au risque.

Sinon, une alerte rapide permet également à la sécurité, aux développeurs ou à d’autres équipes de corriger le problème en temps voulu. De plus, un CSPM permet aux organisations d’identifier et de combler tout écart pouvant exister entre l’état actuel et l’état souhaité de leur environnement nuage.

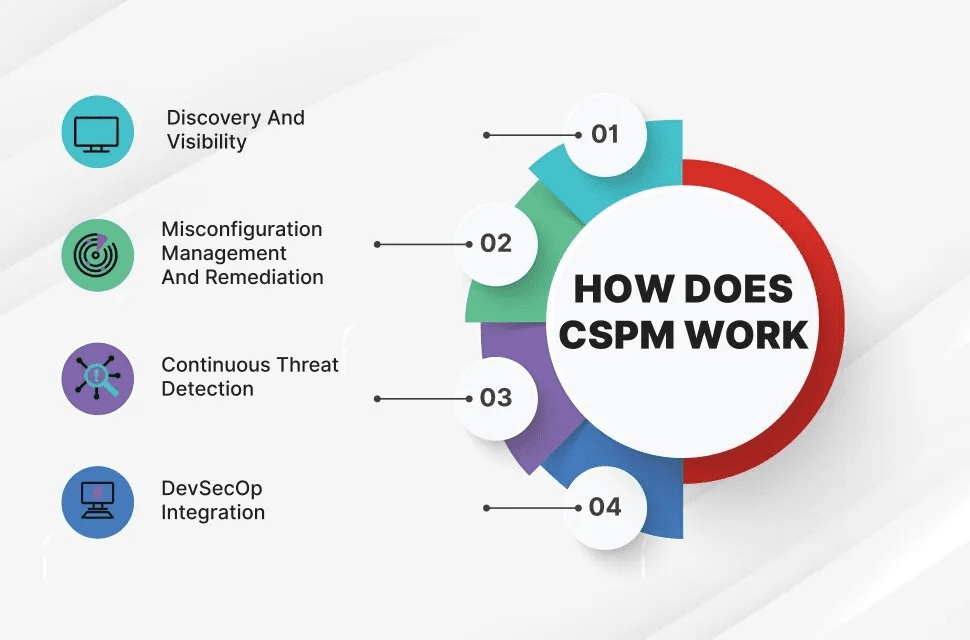

Comment fonctionne CSPM ?

Une solution CSPM fournit une surveillance et une visualisation continues de l’infrastructure nuage pour permettre la découverte et la classification de divers éléments du nuage et évaluer les dangers existants et potentiels.

La plupart des outils comparent les politiques et configurations actives à une base de référence définie pour identifier les dérives et les dangers. De plus, certaines solutions CSPM basées sur des règles fonctionnent selon les règles définies.

D’autre part, certaines solutions utilisent l’apprentissage automatique pour détecter les changements dans les technologies et le comportement des utilisateurs, puis ajuster leur comparaison.

Un CSPM typique a les fonctions principales suivantes :

- Surveiller continuellement l’environnement et les services nuage et offrir une visibilité complète des éléments et des configurations.

- Comparer les configurations et les politiques du nuage à un ensemble de directives acceptables.

- Détecter les erreurs de configuration et les changements de stratégie.

- Identifier les menaces existantes, nouvelles et potentielles.

- Corriger les erreurs de configuration en fonction des règles prédéfinies et des normes du secteur. Cela aide à réduire les risques dus aux erreurs humaines qui pourraient entraîner des configurations incorrectes.

Source : fortinet.com

Source : fortinet.com

Bien que le CSPM aide à résoudre un large éventail de problèmes de mauvaise configuration et de conformité, leur fonctionnement peut différer. Certains prennent en charge la correction automatisée en temps réel.

Cependant, la correction automatique peut différer d’un outil à l’autre. D’autres prennent en charge l’automatisation personnalisée. De plus, certains sont spécifiques à certains environnements nuage, tels qu’Azure, AWS ou un autre service.

Certaines solutions CSPM offrent une surveillance, une visibilité, une détection des menaces et une correction automatisées et continues. Selon la solution, elle peut résoudre automatiquement les risques, envoyer des alertes, faire des recommandations et d’autres fonctions.

Qu’est-ce qu’une mauvaise configuration de sécurité et pourquoi se produit-elle ?

Une mauvaise configuration de la sécurité se produit lorsque les contrôles de sécurité sont mal configurés ou laissés non sécurisés, comme avec les paramètres par défaut. Cela crée des vulnérabilités, des failles de sécurité et des problèmes qui laissent les réseaux, les systèmes et les données exposés et exposés au risque de diverses cyberattaques.

Les erreurs de configuration se produisent principalement en raison d’une erreur humaine lorsque les équipes ne parviennent pas à mettre en œuvre les paramètres de sécurité correctement ou pas du tout.

Les mauvaises pratiques courantes comprennent l’utilisation des paramètres par défaut, une documentation médiocre ou inexistante des modifications de configuration, l’octroi d’autorisations excessives ou risquées, des paramètres incorrects par le fournisseur de services, etc.

Cela se produit également en raison de l’activation de fonctionnalités, de comptes, de ports, de services et d’autres éléments inutiles qui augmentent le risque d’attaque.

Les autres raisons pour lesquelles des erreurs de configuration se produisent sont les suivantes :

- Affichage d’informations sensibles sur les messages d’erreur.

- Mauvais, faible ou absence de cryptage.

- Outils de sécurité mal configurés, plateformes, répertoires et fichiers non protégés.

- Configurations matérielles incorrectes, telles que l’utilisation d’une adresse IP par défaut, d’informations d’identification matérielles et logicielles et de paramètres.

Comment mettre en œuvre CSPM dans votre organisation ?

Un CSPM vous permet d’évaluer continuellement votre environnement nuage et d’identifier et de combler les failles de sécurité. Cependant, la mise en œuvre d’une solution CSPM efficace nécessite une planification, une stratégie et du temps appropriés. En raison des différents environnements nuage et objectifs, le processus peut différer d’une organisation à l’autre.

Outre le bon choix d’outil, les équipes doivent suivre les meilleures pratiques lors de la mise en œuvre de la solution. Et il y a plusieurs facteurs à considérer.

Comme tout autre engagement financier, les équipes de sécurité doivent définir les objectifs de la CSPM en plus d’obtenir l’approbation de la haute direction. Ensuite, ils doivent suivre les étapes suivantes.

- Définissez les objectifs, tels que les risques que vous souhaitez déceler et résoudre. En outre, identifiez et engagez les équipes compétentes pour superviser le déploiement.

- Identifiez la bonne solution CSPM et utilisez les règles préconfigurées ou personnalisées pour déceler les erreurs de configuration et autres vulnérabilités.

- Établissez comment évaluer ou apprécier les environnements nuage.

- Analysez continuellement votre environnement nuage et vos actifs pour identifier et traiter les risques de sécurité, y compris ceux que les changements de l’environnement nuage peuvent introduire.

- Évaluez les résultats et établissez les zones critiques pour prioriser la correction. Certains outils peuvent aider à évaluer la gravité des risques décelés et à hiérarchiser ceux à résoudre en priorité.

- Résolvez les risques décelés automatiquement ou manuellement. En outre, vous pouvez configurer l’outil pour informer les équipes concernées de prendre des mesures.

- Répétez régulièrement le processus et affinez-le pour faire face aux changements qui auraient pu se produire dans les environnements nuage en constante évolution.

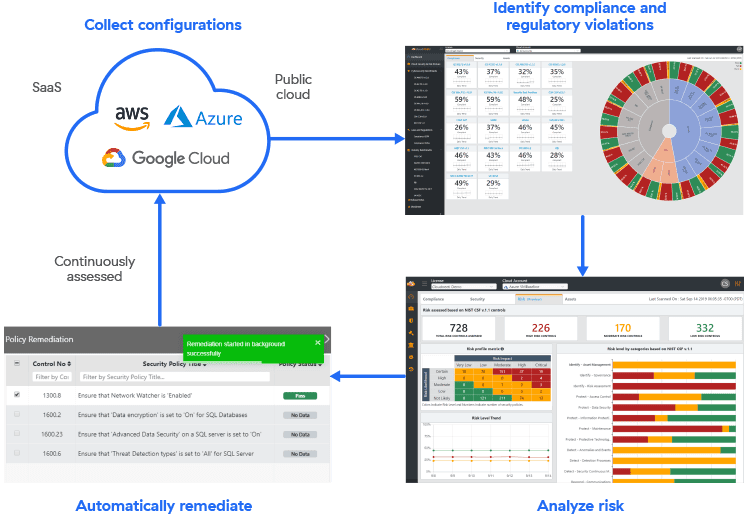

La plupart des organisations peuvent ne pas connaître le nombre et les types de leurs ressources nuage, celles en cours d’exécution et leurs configurations. Dans la plupart des cas, le manque de visibilité sur leur environnement nuage peut conduire à l’exécution de divers services avec plusieurs erreurs de configuration.

Un outil CSPM typique analyse continuellement l’environnement nuage pour fournir une visibilité sur la configuration de sécurité. Ce faisant, il découvre les actifs, les services et les autres ressources nuage tout en évaluant la sécurité en vérifiant les erreurs de configuration et autres vulnérabilités.

Généralement, l’outil visualise les actifs et aide les organisations à découvrir et à comprendre les interconnexions réseau, les services, les charges de travail, les voies d’accès aux données et d’autres ressources. Cela permet aux équipes d’identifier les erreurs de configuration, les vulnérabilités de sécurité, les actifs et les services inutilisés, ainsi que de vérifier l’intégrité des systèmes matériels ou logiciels récemment installés, etc.

Par exemple, l’outil CSPM découvre les actifs nuage tels que les machines virtuelles, les compartiments Amazon S3 et d’autres ressources. Il fournit ensuite la visibilité de l’environnement nuage, y compris ses actifs, ses configurations de sécurité, sa conformité et ses risques. De plus, la visibilité permet aux équipes de trouver et de traiter les angles morts.

Source : zscaler.com

Source : zscaler.com

Défis de la gestion de la configuration de sécurité dans le nuage

Bien que les outils CSPM offrent plusieurs avantages en matière de sécurité, ils présentent également divers inconvénients. Ceux-ci inclus:

- Certains outils CSPM sans fonctions d’analyse des vulnérabilités s’appuient sur d’autres solutions. Et cela peut compliquer le déploiement et la réaction.

- Manque de compétences appropriées pour déployer et maintenir la solution CSPM.

- La correction automatique peut entraîner des problèmes. Généralement, la résolution automatique des problèmes est plus rapide et plus efficace si elle est bien faite. Cependant, certains problèmes peuvent nécessiter une intervention manuelle.

- En pratique, la plupart des outils CSPM n’arrêtent pas de manière proactive les rançongiciels, les logiciels malveillants et les autres attaques. Limiter une attaque peut prendre plusieurs heures, ce qui peut signifier plus de dégâts. De plus, l’outil peut ne pas déceler les menaces se propageant latéralement dans l’environnement nuage.

- Certaines fonctions CSPM sont généralement disponibles en tant que produits du fournisseur de services nuage ou fonctionnalités d’autres outils basés sur le nuage, tels que la plateforme de protection de la charge de travail nuage (CWPP) et le courtier de sécurité d’accès au nuage (CASB). Malheureusement, ces outils axés sur le nuage ne fournissent pas de sécurité sur site.

Ressources d’apprentissage

Vous trouverez ci-dessous quelques cours et livres qui vous aideront à mieux comprendre la gestion de la configuration de sécurité dans le nuage et d’autres pratiques.

#1. Check Point Jump Start : Gestion de la configuration CloudGuard : Udemy

Check Point Jump Start : CloudGuard Posture Management est un cours en ligne gratuit, simple et instructif proposé par Udemy. Vous n’avez besoin que des mêmes compétences informatiques de base pour comprendre le CSPM.

#2. Sécurité des conteneurs et sécurité du nuage avec AQUA – Udemy

Le cours Container Security & Cloud Security using AQUA vous aidera à en savoir plus sur les images de conteneurs, leur sécurité et comment les analyser avec les solutions de sécurité Aqua.

Vous apprendrez également à déceler les erreurs de configuration dans une plateforme AWS, à gérer la configuration de sécurité du nuage et à la mettre en œuvre à l’aide de la solution Aqua.

#3. Guide complet d’auto-évaluation de la gestion de la configuration de sécurité dans le nuage

Le livre vous explique comment évaluer votre configuration de sécurité, visualiser vos ressources nuage et déterminer qui les utilise. Il est également livré avec des outils numériques qui vous permettent d’évaluer les mesures de sécurité, les politiques et les autres solutions en place.

De plus, vous examinerez les attaques passées et les défis auxquels votre organisation est confrontée pour protéger les tâches. De plus, vous apprécierez le degré de sécurité de vos applications et de vos données, qui y a accès et qui est autorisé à prendre certaines mesures.

Le guide d’auto-évaluation CSPM vous aidera à établir vos défis CSPM et comment les surmonter et protéger votre environnement nuage.

#4. Architecture de référence technique de sécurité nuage

Le livre fournit une architecture de référence recommandée par la CISA, l’OBD et d’autres agences de sécurité.

Il montre que les organisations et les agences qui migrent leurs tâches vers le nuage doivent protéger leur collecte de données et leurs rapports à l’aide de divers outils, y compris le CSPM.

Derniers mots

L’infrastructure nuage change en permanence et les organisations sans visibilité adéquate peuvent exposer leur environnement à des attaques. En tant que tel, il est essentiel de vérifier régulièrement les paramètres de sécurité, les configurations et les contrôles pour garantir la conformité, même après l’ajout d’un nouvel élément. Les équipes doivent alors traiter au plus vite toute dérive de configuration.

L’une des façons d’y parvenir consiste à utiliser une solution fiable de gestion de la configuration de sécurité dans le nuage. L’outil offre une visibilité qui permet aux organisations de protéger leurs actifs nuage contre la non-conformité et les erreurs de configuration, telles que les mises à jour de sécurité obsolètes, les autorisations incorrectes, les données non chiffrées, les clés de chiffrement expirées, etc.

Ensuite, découvrez comment trouver les vulnérabilités du serveur Web avec le scanner Nikto.