Les informations numériques sont le socle de toute activité, qu’elle soit professionnelle ou personnelle. Une altération de ces données peut compromettre sérieusement cette base si des mesures préventives ne sont pas mises en œuvre à temps.

L’usure normale, tout comme des dysfonctionnements logiciels, sont susceptibles de corrompre les données. Ces dernières peuvent prendre la forme de clichés de famille, d’enregistrements vidéo de voyages, ou encore de reproductions numériques de documents officiels. Leur perte peut entraîner une déception sentimentale ou des difficultés administratives.

Cependant, les implications pour les entreprises sont bien plus graves, se traduisant par des pertes financières et une atteinte à la réputation. La corruption des données peut mener à la disparition de contenu marketing essentiel, que vous êtes tenu de fournir à vos clients. Ces problèmes peuvent avoir des répercussions sans fin pour une organisation.

Qu’entend-on par corruption de données ?

La notion de corruption de données fait référence à toute modification inattendue d’un fichier durant sa transmission, son stockage ou son traitement. Généralement, les données corrompues deviennent illisibles par les logiciels informatiques, les applications web ou mobiles.

Par ailleurs, il peut arriver de rencontrer des erreurs dans des bases de données volumineuses, une qualité dégradée de contenu dans des images ou des vidéos, ou encore des portions de données manquantes. En bref, les données corrompues deviennent inutilisables pour un usage professionnel, personnel ou commercial.

La manière dont les ordinateurs perçoivent les documents, fichiers, images, etc., diffère radicalement de notre propre perception. Les machines interprètent les données comme des successions de bits, soit des 0 et des 1. Un défaut matériel, une décharge électrique, un choc, une erreur logicielle ou encore une manipulation incorrecte peuvent conduire les disques de stockage à mélanger les bits de nombreux fichiers différents.

Lorsque vous tentez d’ouvrir un fichier avec le logiciel approprié, un message d’erreur peut apparaître. C’est le signe que le fichier est corrompu. Il existe d’autres signaux et symptômes révélateurs de corruption de données, parmi lesquels :

- Un ralentissement significatif de l’ordinateur en raison de la corruption de blocs de données du système d’exploitation.

- Des plantages inopinés de logiciels lors de l’utilisation de certains fichiers, documents, vidéos, etc.

- L’impossibilité d’ouvrir un dossier ou un fichier.

- Le remplacement du nom d’un fichier par des caractères incohérents.

- Des modifications drastiques des détails et des attributs d’un fichier. Par exemple, un fichier JPEG peut apparaître comme un fichier PNG ; la date de création peut être absente, etc.

- Une activité intense du disque de stockage, même après avoir fermé toutes les applications ouvertes sur l’ordinateur.

Maintenant que le concept de corruption de données est plus clair, examinons les études récentes qui portent sur les vulnérabilités associées.

Études récentes sur les vulnérabilités liées à la corruption des données

Afin de déterminer si les dispositifs de stockage modernes sont plus fiables que les anciens, des études sont régulièrement menées auprès d’organisations utilisant intensivement ces technologies. Plusieurs recherches ont montré que les périphériques de stockage récents, tels que les SSD et les SSD NVMe, présentent moins de risques de corruption des données.

Cependant, même une faible corruption de fichier peut engendrer des dommages importants pour une entreprise, car les unités de stockage modernes contiennent des téraoctets de données. À titre de comparaison, les anciens dispositifs de stockage, tels que les disques durs, peuvent être considérés comme plus sûrs car ils stockent une quantité de données inférieure à celle des périphériques modernes.

Voici les tendances observées quant à la fréquence et à la gravité de la corruption de données dans les entreprises à l’échelle mondiale :

- NetApp, un spécialiste de la gestion des données dans le cloud, a mené un test sur 1,5 million de disques durs pendant 41 mois. Cette étude a révélé 400 000 incidents de corruption de données. Il est intéressant de noter que le contrôleur RAID n’a pas réussi à identifier 30 000 de ces incidents.

- Le CERN (Organisation européenne pour la recherche nucléaire) a examiné 97 pétaoctets de données sur une période de six mois, et constaté que 128 Mo avaient subi une corruption à long terme.

- Greenplum, fournisseur de solutions Big Data pour VMware, a révélé que ses centres de données rencontraient des problèmes de corruption de données toutes les 15 minutes.

Ces études soulignent l’importance et la sévérité du problème de la corruption de données pour les entreprises et les organisations.

Corruption de données : détectée ou non détectée

On distingue deux types de processus de corruption de données : la corruption détectée et la corruption non détectée. Le tableau ci-dessous met en évidence les principales différences entre les deux :

| Fonctionnalités | Corruption de données détectée | Corruption de données non détectée |

| Définition | Altération du système de fichiers qui a été identifiée par le système d’exploitation, le logiciel de gestion de disque dur ou l’équipe informatique. | Altération silencieuse des données causée par l’usure normale ou des problèmes logiciels. Le système d’exploitation, les outils de disque dur et les équipes informatiques ne le remarquent qu’en cas de dysfonctionnement majeur. |

| Étendue de la corruption | Connue | Inconnue |

| Origine de la corruption | Connue | Inconnue |

| Gravité | Faible, étant donné que vous l’attendiez déjà ou que vous l’avez remarquée lors d’une vérification de routine de la base de données. | Élevée, car les dommages vous prennent au dépourvu et pourraient engendrer de lourdes pertes pour l’activité de l’entreprise. |

| Prévention | Maintenance régulière des disques de stockage, sauvegarde, etc. | Aucune prévention possible car de nombreux facteurs peuvent déclencher des événements de corruption de données silencieux. |

Causes de la corruption des données

La corruption des données peut avoir de nombreuses causes, tant au niveau des entreprises que des utilisateurs individuels. Voici quelques-unes des causes les plus fréquentes et importantes :

#1. Panne de courant

Les ordinateurs, serveurs et baies de stockage des centres de données ont besoin d’une alimentation continue avec une tension spécifique. Une coupure inattendue peut les déconnecter brusquement, ce qui peut endommager les blocs de données magnétiques ou à base de puces.

#2. Redémarrage forcé

Les redémarrages forcés peuvent aussi nuire aux blocs de données. Lorsque vous maintenez le bouton d’arrêt enfoncé pendant une période prolongée, le processeur s’arrête instantanément. La tête de lecture/écriture des disques durs risque d’endommager de petits blocs de données lors de ces arrêts brutaux.

Des cartes graphiques, des cartes mères, de la mémoire RAM, des cartes LAN défectueuses peuvent également provoquer des arrêts inattendus ou des écrans bleus de la mort, ce qui nuit aux blocs de données.

#3. Périphériques réseau

Des périphériques réseau défectueux ou de mauvaise qualité, tels que des commutateurs, des routeurs ou des concentrateurs, peuvent aussi créer des secteurs défectueux sur les disques durs et les SSD.

#4. Échange à chaud

Les cartes mères modernes offrent une fonctionnalité « plug-and-play » ou d’échange à chaud pour les SSD, disques durs, NVMe, etc. Bien qu’il puisse être tentant de brancher un périphérique de stockage, de copier des données et de le débrancher rapidement, une utilisation intensive de cette manière peut l’endommager de manière significative.

#5. Programmes défectueux

Des codes de programmation mal conçus peuvent empêcher les périphériques de stockage de créer et d’enregistrer correctement des blocs de mémoire magnétique. Par exemple, vous pourriez créer un document, mais constater qu’il est supprimé après la fermeture du programme.

#6. Logiciels malveillants et rançongiciels

Les rançongiciels et les logiciels malveillants représentent un défi majeur pour les entreprises numériques. Les pirates informatiques peuvent accéder aux baies de stockage de votre centre de données et chiffrer les données qui y sont stockées. Si vous ne possédez pas la clé de déchiffrement, les données peuvent être considérées comme définitivement perdues.

#7. Usure normale

Tous les appareils électroniques sont soumis à une usure normale. Cela signifie que les périphériques de stockage cesseront de fonctionner correctement après quelques années.

Comment détecter la corruption des données

#1. Surveiller les messages d’erreur du système d’exploitation

Les systèmes d’exploitation courants, tels que Windows, Mac et Linux, sont équipés d’outils de surveillance de l’état des périphériques de stockage. Ils recueillent en permanence des données et génèrent des rapports avec des alertes. Cependant, ces notifications sont inutiles si la corruption des données est déjà survenue.

#2. Exécuter la somme de contrôle

Votre équipe informatique peut régulièrement effectuer des sommes de contrôle lors du transfert ou du déplacement de données entre disques. L’exécution d’un script de somme de contrôle permet de visualiser l’état actuel du disque de stockage et d’anticiper d’éventuels problèmes via une interface en ligne de commande (CLI).

#3. RAID et ZFS

Pour les systèmes d’exploitation comme Linux, Ubuntu ou Debian, les configurations RAID et ZFS permettent de planifier des nettoyages automatiques de données à intervalles hebdomadaires ou mensuels.

Meilleures pratiques pour prévenir la corruption des données

Qu’il s’agisse d’un besoin professionnel ou personnel, il est essentiel de toujours sauvegarder les données importantes. Les entreprises peuvent mettre en place une équipe dédiée à la sauvegarde des données, qui effectuera des audits réguliers et sauvegardera les informations sur un autre périphérique de stockage en cas de problème.

Voici d’autres pratiques recommandées que vous pouvez adopter :

- N’utilisez que 75 % de la capacité de stockage et laissez le reste disponible pour la maintenance.

- Utilisez les outils SMART pour vérifier l’état des disques durs et des SSD, et donnez la priorité à la sauvegarde des données des périphériques de stockage qui pourraient bientôt tomber en panne.

- Utilisez des systèmes UPS en ligne pour garantir une alimentation électrique stable aux postes de travail, serveurs et baies de stockage des centres de données.

- Lorsque vous utilisez des périphériques de stockage externes, effectuez une analyse antivirus avant d’ouvrir le lecteur.

- Pour tous les périphériques de stockage amovibles, utilisez l’option « éjecter » avant de les débrancher de l’ordinateur ou du serveur.

- Méfiez-vous du contenu de phishing, des e-mails et des SMS douteux, etc.

- Évitez d’installer des logiciels gratuits téléchargés en ligne.

- Utilisez toujours un antivirus performant.

Comment récupérer des données corrompues

Voici quelques outils Windows courants pour récupérer des données corrompues :

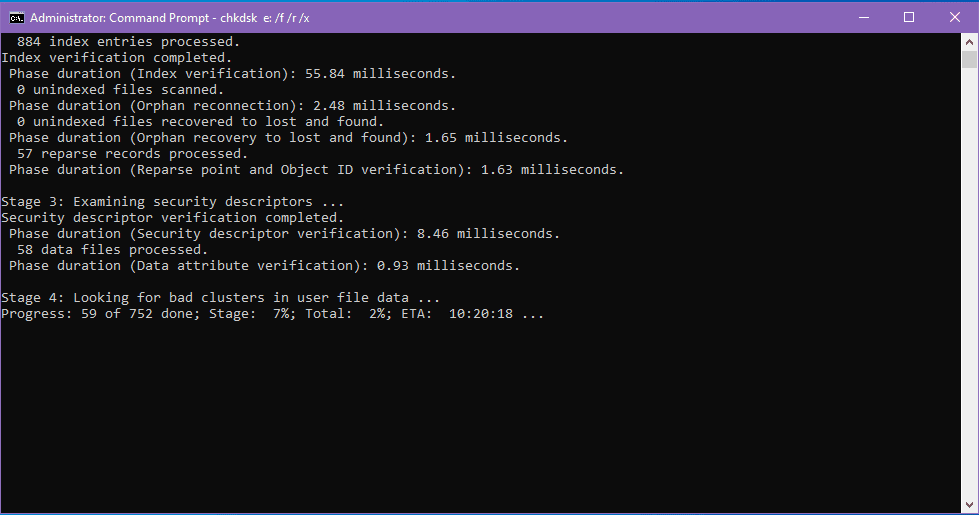

Commande CHKDSK

Cette commande analyse une partition à la recherche de secteurs défectueux. Elle tente également de lire les données d’un secteur défectueux et de réparer les types de fichiers connus.

Vous pouvez facilement lancer cette commande via l’invite de commande Windows en utilisant le code ci-dessous. Remplacez la lettre « e » par la lettre du lecteur que vous souhaitez vérifier.

chkdsk e: /f /r /x

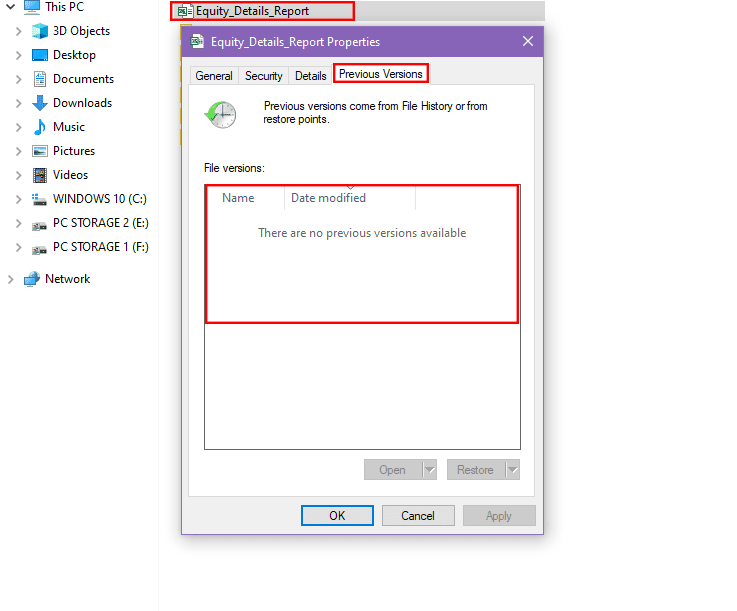

Restaurer les versions précédentes

Si vous rencontrez des difficultés avec un fichier, comme un document Word, Excel, JPEG ou une vidéo MP4, vous pouvez essayer de restaurer une version précédente enregistrée par Windows.

Sélectionnez le fichier et faites un clic droit pour ouvrir le menu contextuel. Ensuite, cliquez sur « Restaurer les versions précédentes » pour accéder aux options de restauration de fichiers.

Maintenance et gestion des images de déploiement (DSIM)

Les administrateurs et les développeurs informatiques utilisent l’outil DSIM pour réparer les fichiers et les images du système d’exploitation, comme l’environnement de récupération Windows ou le programme d’installation de Windows.

Si vous devez réparer une image corrompue du système d’exploitation Windows 10 ou 11, vous pouvez exécuter la commande suivante dans CMD en tant qu’administrateur :

DISM /Online /Cleanup-Image /RestoreHealth

Utiliser des outils de récupération de données

L’utilisation d’un logiciel professionnel de récupération de données est le moyen le plus efficace de réparer des données corrompues.

Voici quelques-uns des outils les plus populaires que votre entreprise pourrait utiliser.

La corruption des données étant un phénomène inévitable dans les centres de données d’entreprise, il est important de se préparer avec ces outils de récupération de données de pointe :

StellarInfo

Stellar propose de nombreux services de récupération de données via un unique logiciel. Par exemple, vous pouvez utiliser cet outil pour la récupération de données Windows, la récupération de données iPhone, la récupération de vidéos ou d’images, la récupération de données Mac, etc.

Pour les entreprises, il offre des services avancés de récupération de données, tels que la récupération de données corrompues à partir de bandes magnétiques, de machines virtuelles, de périphériques de stockage de masse, etc.

Tenorshare

Tenorshare 4DDiG Data Recovery aide les entreprises à récupérer plus de 1 000 types de fichiers et de documents à partir de disques, partitions, SSD, NVMe, clés USB, etc. corrompus. L’outil prend en charge tous les systèmes d’exploitation et matériels les plus récents, tels que Windows 11 ou Mac T2, par exemple.

L’outil propose de nombreux utilitaires supplémentaires, tels que la suppression de fichiers en double, la réparation de photos, la réparation de vidéos, Mac Boot Genius, Windows Boot Genius, etc.

Recoverit

Wondershare Recoverit est une suite complète de récupération de données pour tous les besoins de récupération de données, qu’ils soient professionnels ou personnels. Elle offre un outil dédié pour les appareils Windows et Mac.

De plus, cet outil est particulièrement efficace pour récupérer des fichiers photo, vidéo et audio. Le développeur prétend que l’outil offre un taux de récupération de 95 % pour plus de 500 scénarios de corruption de données.

Ressources

Voici quelques livres et cours en ligne pour en savoir plus sur la corruption et la récupération des données :

Corruption des données, deuxième édition

Ce guide sur la corruption des données vise à stimuler votre réflexion en vous invitant à vous poser des questions originales. Ensuite, utilisez les ressources numériques fournies avec le livre pour obtenir des réponses.

Grâce à cette approche, votre équipe et vous-même développerez des stratégies plus efficaces pour prévenir la corruption des données ou mettre au point des solutions de récupération de données.

Récupération de données, disques durs, clés USB : Udemy

Ce cours sur la récupération de données est une ressource complète pour devenir un expert en la matière. Il comprend 21 conférences vidéo abordant divers sujets, parmi lesquels :

- Réparation du démarrage de Windows

- Réparation de périphérique de stockage

- Récupérer des fichiers supprimés d’un disque dur

Ce cours est adapté aux étudiants en informatique, aux entreprises souhaitant proposer des services de support technique, aux professionnels travaillant dans le secteur de la récupération de données, etc.

Sécurité des données, récupération et piratage du stockage pour les débutants : Udemy

Si vous souhaitez devenir un expert en sécurité des données pour les entreprises informatiques, ce cours sur la sécurité des données est fait pour vous. Vous y apprendrez des concepts essentiels en matière de sécurité et de récupération des données, tels que les suivants :

- Principes fondamentaux de la récupération de données

- Techniques de récupération de données

- Sécurité des données, piratage du stockage et récupération de données avec des projets et des outils de laboratoire

Il s’agit d’un cours magistral vidéo à la demande d’une heure.

Note de l’auteur

La corruption des données est un problème répandu tant pour les entreprises que pour les particuliers. Le secteur des services de récupération de données est en pleine croissance. Selon une récente étude de GlobeNewswire, les revenus du marché mondial de la récupération de données devraient augmenter à un taux de croissance annuel composé de 9,6 % entre 2022 et 2030. D’ici 2030, la récupération de données devrait représenter une industrie de 23,1 milliards de dollars.

Par conséquent, vous pouvez vous préparer à développer des solutions originales en vous informant sur la corruption des données. Vous pouvez lancer votre propre entreprise ou rejoindre des géants de l’informatique qui dominent le domaine de la récupération de données.

Il est préférable d’étudier les théories relatives à la corruption des données et de réaliser des projets en laboratoire afin d’appliquer ces connaissances dans votre entreprise et de prévenir la corruption des données. Ces connaissances vous permettront également de développer de nouvelles solutions pour aider les entreprises.

Vous pourriez également être intéressé par les meilleures plateformes de protection des données dans le cloud.