« Ceux qui sont prêts à sacrifier une liberté fondamentale pour obtenir une sécurité temporaire ne méritent ni l’une ni l’autre. » – Benjamin Franklin

La manipulation psychologique, ou ingénierie sociale, est un enjeu majeur en matière de sécurité depuis un certain temps. Bien que largement discutée par les experts, peu de personnes réalisent pleinement l’étendue du danger potentiel qu’elle représente.

Pour les cybercriminels, l’ingénierie sociale représente souvent la méthode la plus simple et la plus efficace pour contourner les protocoles de sécurité. L’essor d’Internet, en interconnectant les appareils sans considération de distance, a créé des opportunités incroyables, mais a également ouvert la voie à des failles de sécurité, compromettant ainsi nos informations personnelles et notre vie privée.

Depuis les temps anciens, bien avant l’ère technologique, l’humanité a toujours cherché à coder et protéger l’information. Un exemple notoire est le chiffre de César, où les messages étaient codés en décalant les lettres de l’alphabet. Ainsi, « bonjour le monde » pourrait devenir « cpmpvs mf npof » en décalant chaque lettre d’une position, et le décodeur devra décaler chaque lettre d’une position en arrière pour rétablir le message d’origine.

Bien qu’élémentaire, cette méthode de codage a perduré pendant près de deux millénaires !

Bien que nous disposions aujourd’hui de systèmes de sécurité plus sophistiqués et robustes, la sécurité demeure un défi constant.

Il est crucial de comprendre que les pirates informatiques utilisent une variété de techniques pour obtenir des informations cruciales. Nous allons explorer brièvement certaines de ces techniques afin de saisir pleinement l’importance de l’ingénierie sociale.

Attaques par Force Brute et Dictionnaire

Une attaque par force brute consiste pour un attaquant à utiliser des outils sophistiqués pour forcer l’accès à un système en testant toutes les combinaisons possibles de caractères pour trouver le mot de passe. Une attaque par dictionnaire, quant à elle, repose sur l’utilisation d’une liste de mots communs (provenant d’un dictionnaire) dans l’espoir de trouver une correspondance avec le mot de passe de l’utilisateur.

De nos jours, une attaque par force brute, bien qu’encore puissante, est devenue moins courante en raison de la complexité des algorithmes de sécurité actuels. Pour illustrer cela, un mot de passe comme ‘[email protected]!!!’ comporte 22 caractères. Un ordinateur devrait tester 22 factorielles de combinaisons pour le déchiffrer. C’est un nombre astronomique.

De plus, les algorithmes de hachage transforment le mot de passe en une empreinte numérique, ou « hash », le rendant encore plus difficile à déduire, même par une attaque par force brute. Par exemple, le mot de passe ci-dessus pourrait être transformé en d734516b1518646398c1e2eefa2dfe99. Ceci ajoute une couche de sécurité supplémentaire. Nous aborderons les techniques de sécurité plus en détail par la suite.

Si vous gérez un site WordPress et que vous souhaitez vous protéger contre les attaques par force brute, ce guide pourrait vous être utile.

Attaques DDoS

Source : comodo.com

Source : comodo.com

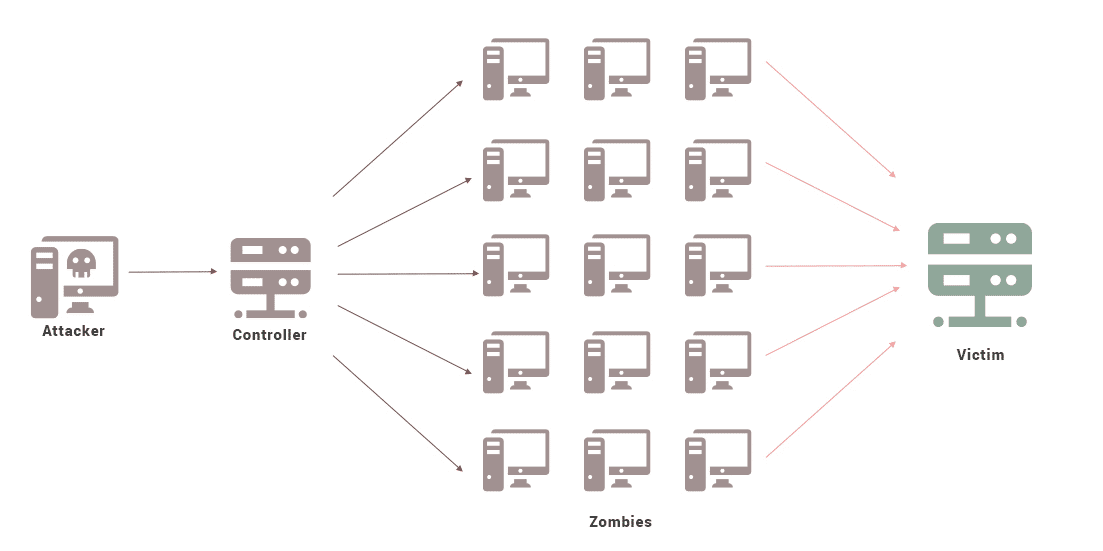

Les attaques par déni de service distribué (DDoS) se produisent lorsqu’un utilisateur est empêché d’accéder légitimement à des ressources Internet, que ce soit du côté de l’utilisateur ou du serveur cible.

Une attaque DDoS entraîne généralement des pertes financières ou la perte d’une partie de la base d’utilisateurs. Pour mener une telle attaque, un pirate peut prendre le contrôle de nombreux ordinateurs connectés à Internet, créant ainsi un « BotNet » afin de perturber le réseau, ou submerger le serveur cible de requêtes inutiles, entraînant une surcharge et une panne du service.

Hameçonnage

L’hameçonnage (ou phishing) est une forme de cyberattaque où l’attaquant tente de voler les identifiants d’un utilisateur en créant de fausses pages de connexion. Habituellement, le pirate envoie un e-mail frauduleux se faisant passer pour une source de confiance, comme une banque ou un réseau social, avec un lien invitant l’utilisateur à entrer ses informations personnelles. Ces liens, bien que visuellement similaires à des sites légitimes, sont en réalité des contrefaçons.

Par exemple, des escrocs ont utilisé le nom de domaine paypai.com pour piéger les utilisateurs de Paypal et leur soutirer leurs identifiants.

Voici un exemple typique d’e-mail d’hameçonnage :

« Cher utilisateur,

Nous avons détecté une activité suspecte sur votre compte. Veuillez cliquer ici pour modifier votre mot de passe et éviter la suspension de votre compte. »

Il y a une chance sur deux que vous ayez déjà été victime d’hameçonnage. N’avez-vous jamais été redirigé vers la page de connexion après avoir cliqué sur « Connexion », vous forçant à répéter l’opération ? Si c’est le cas, vous avez probablement été piégé.

Comment l’Ingénierie Sociale Opère-t-elle ?

Bien que les algorithmes de chiffrement soient de plus en plus difficiles à déjouer, les attaques d’ingénierie sociale restent extrêmement efficaces.

Un expert en ingénierie sociale collecte des informations à votre sujet afin de pouvoir accéder à vos comptes en ligne ou à d’autres ressources protégées. Habituellement, l’attaquant manipule psychologiquement sa victime afin qu’elle divulgue volontairement des informations personnelles. Le plus inquiétant, c’est que ces informations ne doivent pas nécessairement provenir de vous, mais de n’importe quelle personne qui vous connaît.

Le plus souvent, la cible de l’ingénierie sociale n’est pas directement celle qui est manipulée.

Par exemple, une grande entreprise de télécommunications canadienne a fait les gros titres récemment suite à une attaque d’ingénierie sociale à l’encontre d’un de ses clients, où le personnel du service client a été manipulé pour divulguer des informations personnelles qui ont conduit à un détournement de carte SIM et une perte de 30 000 $.

Les experts en ingénierie sociale jouent avec les faiblesses, la négligence et l’ignorance des gens afin de leur faire divulguer des informations sensibles. Avec l’utilisation croissante de l’assistance à distance, les entreprises sont de plus en plus exposées à ce type d’attaque en raison de l’inévitabilité de l’erreur humaine.

Tout le monde peut être victime d’ingénierie sociale, et le plus effrayant est que vous pourriez être piraté sans même vous en rendre compte !

Comment Se Protéger Contre l’Ingénierie Sociale ?

- Évitez d’utiliser des informations personnelles comme votre date de naissance, le nom de votre animal de compagnie, ou le nom de vos enfants comme mot de passe.

- N’utilisez pas de mot de passe simple. Si vous avez du mal à vous souvenir d’un mot de passe complexe, utilisez un gestionnaire de mots de passe.

- Repérez les mensonges évidents. Un ingénieur social ne détient pas toutes les informations pour vous pirater immédiatement. Il vous donnera des informations inexactes en espérant que vous les corrigiez. Ne tombez pas dans le piège !

- Vérifiez l’authenticité de l’expéditeur et du domaine avant d’interagir avec un e-mail.

- Contactez votre banque immédiatement si vous remarquez une activité suspecte sur votre compte.

- Si vous perdez soudainement le signal de votre téléphone, contactez immédiatement votre opérateur. Il pourrait s’agir d’une attaque par échange de carte SIM.

- Activez l’authentification à deux facteurs (2FA) pour les services qui le proposent.

Conclusion

Ces mesures ne sont pas une solution absolue contre l’ingénierie sociale, mais elles vous aideront à rendre la tâche plus difficile pour les pirates.