Préserver votre Anonymat en Ligne avec Linux, Tor et ProxyChains

Il est tout à fait possible de naviguer sur internet de façon anonyme en utilisant un système d’exploitation basé sur Linux, sans avoir recours à un service VPN payant. En effet, plusieurs outils open source peuvent vous aider à masquer votre identité en ligne efficacement.

Les distributions telles que Kali Linux sont souvent utilisées pour réaliser des tests de sécurité sur les réseaux WiFi, les sites web et les serveurs. D’autres systèmes comme Debian et Ubuntu peuvent également être employés à des fins similaires. Ces outils, combinés à des techniques spécifiques, permettent de renforcer votre anonymat sur le web.

Des applications comme ProxyChains et Tor offrent la possibilité de chaîner plusieurs proxys, compliquant ainsi le traçage de votre adresse IP réelle. En effet, ProxyChains masque votre adresse IP en utilisant un réseau de serveurs proxy. Il est important de noter que plus vous utilisez de proxys, plus votre connexion internet sera potentiellement ralentie.

Fonctionnement des ProxyChains

ProxyChains est un utilitaire UNIX qui permet de dissimuler votre adresse IP en redirigeant votre trafic réseau. Il achemine vos données TCP à travers divers proxys, incluant le réseau Tor, les proxys SOCKS et HTTP. Ses fonctionnalités comprennent :

- La compatibilité avec les outils de reconnaissance TCP tels que Nmap.

- La possibilité de faire transiter toute connexion TCP via une série de proxys configurables.

- L’utilisation par défaut du réseau Tor.

- La capacité de mélanger différents types de proxys dans une liste.

- L’utilisation pour contourner les pare-feu, les systèmes de détection d’intrusion (IDS) et de prévention d’intrusion (IPS).

La mise en œuvre du chaînage de proxy est accessible à tous, comme expliqué dans cet article. Ce guide vous indiquera comment configurer Tor et ProxyChains sur Linux pour assurer votre anonymat en ligne.

Installation de Tor et ProxyChains sous Linux

Commencez par mettre à jour votre système Linux avec les derniers correctifs et applications. Pour cela, ouvrez un terminal et saisissez la commande suivante :

$ sudo apt update && sudo apt upgradeEnsuite, vérifiez si Tor et ProxyChains sont déjà installés en tapant ces commandes séparément :

$ proxychains

$ torSi les applications ne sont pas installées, exécutez cette commande dans le terminal :

$ sudo apt install proxychains tor -yIl est important de noter que nous installons ici le service Tor, et non le navigateur Tor. Le service Tor s’exécute localement sur votre machine virtuelle ou votre système d’exploitation et est lié à un port spécifique, le port 9050 par défaut dans notre cas.

Pour vérifier l’état de Tor, utilisez la commande :

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)Pour démarrer le service Tor :

$ service tor startPour arrêter le service Tor :

$ service tor stopConfiguration de ProxyChains

Localisez d’abord le répertoire de ProxyChains avec cette commande :

┌──(root💀kali)-[~]

└─# locate proxychains

/etc/proxychains4.conf

/etc/alternatives/proxychains

/etc/alternatives/proxychains.1.gz

/usr/bin/proxychains

/usr/bin/proxychains4

/usr/lib/x86_64-linux-gnu/libproxychains.so.4

/usr/share/applications/kali-proxychains.desktop

/usr/share/doc/libproxychains4

/usr/share/doc/proxychains4Le fichier de configuration est:

/etc/proxychains4.confLe résultat ci-dessus indique que le fichier de configuration de ProxyChains se trouve dans /etc/. Il est nécessaire d’apporter quelques modifications à ce fichier. Ouvrez-le avec votre éditeur de texte préféré, tel que leafpad, vim ou nano. Dans cet exemple, nous utiliserons l’éditeur nano :

nano /etc/proxychains.confLe fichier de configuration s’ouvre. Vous devrez commenter et décommenter certaines lignes pour paramétrer les chaînes de proxy.

Les lignes commençant par un « # » sont des commentaires en langage bash. Naviguez dans le fichier à l’aide des touches fléchées pour effectuer les modifications nécessaires.

1. Décommentez la ligne `dynamic_chain`. Pour ce faire, supprimez le caractère `#` qui précède la ligne.

dynamic_chain

#

# Dynamic - Each connection will be done via chained proxies

# all proxies chained in the order as they appear in the list

# at least one proxy must be online to play in chain

# (dead proxies are skipped)

# otherwise EINTR is returned to the app2. Commentez les lignes `random_chain` et `strict_chain` en ajoutant un `#` devant chacune.

#random_chain

#

# Random - Each connection will be done via random proxy

# (or proxy chain, see chain_len) from the list.

# this option is good to test your IDS :)3. Assurez-vous que la ligne `proxy_dns` n’est pas commentée, afin d’éviter les fuites DNS qui pourraient révéler votre adresse IP réelle.

# Proxy DNS requests - no leak for DNS data

proxy_dns

4. Ajoutez la ligne `socks5 127.0.0.1 9050` à la fin de la liste de proxys.

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

socks4 127.0.0.1 9050

socks5 127.0.0.1 9050

Le proxy socks4 est déjà présent. Vous devez ajouter le proxy socks5 comme indiqué. Enregistrez ensuite le fichier de configuration et quittez l’éditeur.

Utilisation de ProxyChains

Pour utiliser ProxyChains, vous devez démarrer le service Tor :

┌──(root💀kali)-[/home/writer]

└─# service tor startUne fois le service Tor démarré, vous pouvez utiliser ProxyChains pour la navigation web, l’analyse et l’énumération anonymes. Des outils comme Nmap ou sqlmap peuvent également être utilisés avec ProxyChains pour scanner et rechercher des vulnérabilités de façon anonyme.

Pour utiliser ProxyChains, tapez la commande `proxychains` suivie du nom de l’application souhaitée :

┌──(writer㉿kali)-[~]

└─$ proxychains firefox www.flippa.comPour utiliser Nmap :

$ proxychains nmap -targetaddressPour utiliser sqlmap :

$ proxychains python sqlmap -u targetVous pouvez également tester des exploits de manière anonyme :

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3Tous les outils de reconnaissance TCP peuvent être utilisés avec ProxyChains.

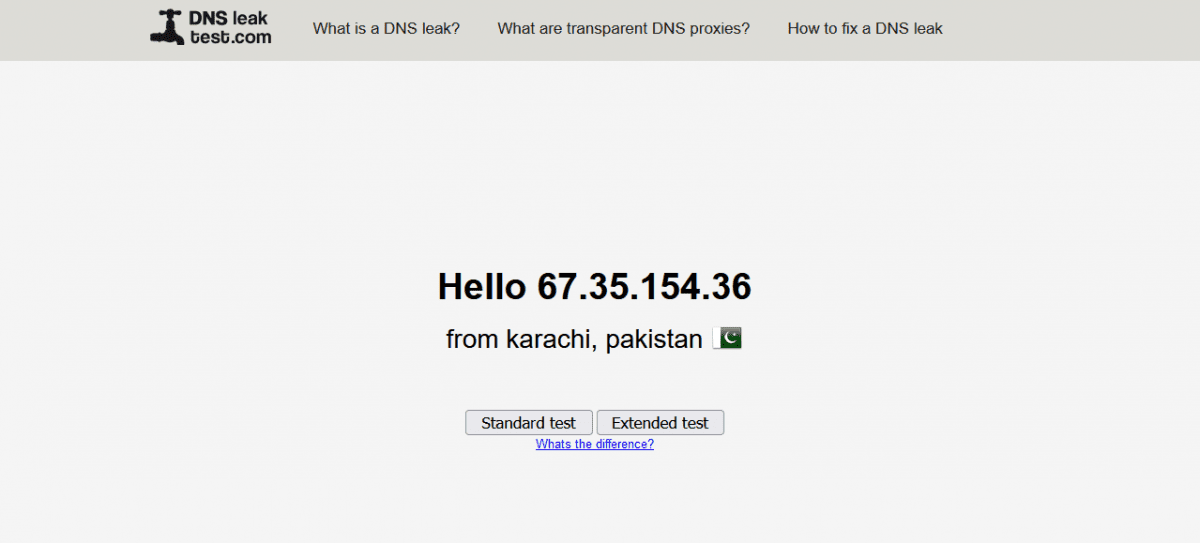

Pour vérifier que ProxyChains fonctionne correctement, accédez au site dnsleaktest.com et analysez votre adresse IP et les fuites DNS.

Après avoir exécuté ProxyChains, vous remarquerez que Firefox peut afficher une langue différente. Pour effectuer un test de fuite DNS :

$ proxychains firefox dnsleaktest.com

Comme vous pouvez le constater, votre emplacement a changé (de l’INDE vers le PAKISTAN dans cet exemple). De plus, ProxyChains change dynamiquement votre adresse IP, ce qui renforce votre anonymat.

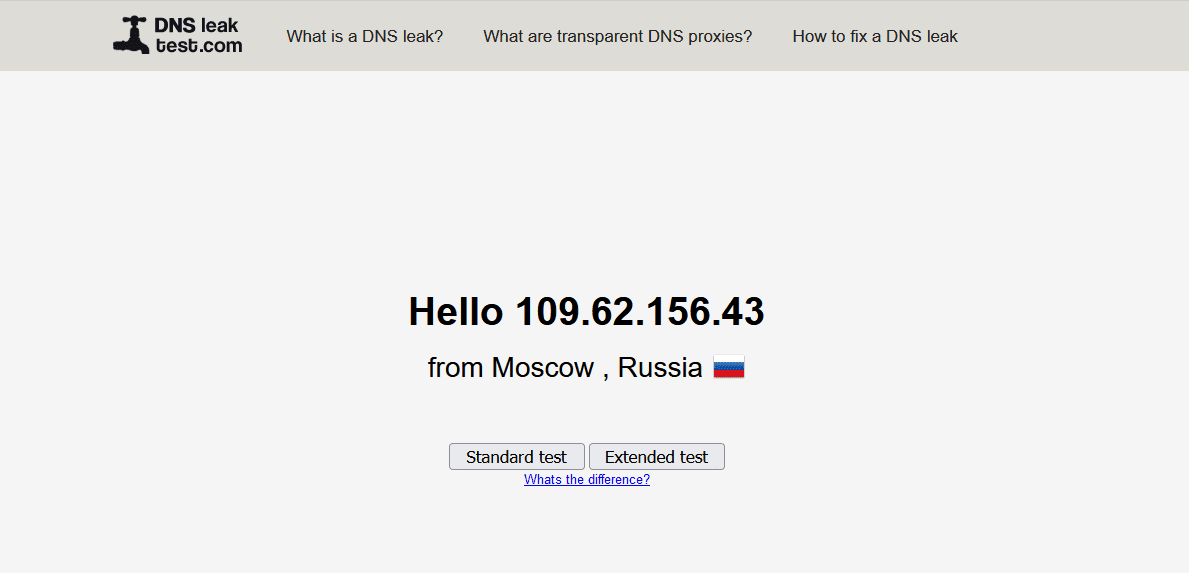

Pour obtenir un nouveau résultat, fermez Firefox, effacez le terminal, redémarrez le service Tor et relancez ProxyChains. Vous constaterez que les résultats du test de fuite DNS varieront, comme illustré ci-dessous :

Ici, l’emplacement est passé du Pakistan à la Russie. C’est ainsi que fonctionne le chaînage dynamique de proxys, ce qui augmente les chances d’anonymat lors de tests d’intrusion.

Conclusion 👨💻

Nous avons appris comment préserver notre anonymat sur internet et protéger notre vie privée lors de tests d’intrusion. ProxyChains peut être combiné avec des outils de sécurité tels que Nmap et Burpsuite. Il est fréquemment employé pour contourner la détection des systèmes IDS, IPS et des pare-feu.

Si vous recherchez une solution simple et rapide, vous pouvez utiliser un VPN qui anonymise votre trafic dès le départ.