Comprendre et Contrer les Attaques par Escalade de Privilèges

Les intrusions par élévation de privilèges surviennent lorsque des acteurs malveillants tirent profit d’erreurs de configuration, de failles de sécurité, de mots de passe peu robustes ou d’autres vulnérabilités pour accéder à des éléments protégés. Cette technique leur permet de franchir les barrières de sécurité initiales et de prendre le contrôle.

Un scénario typique débute avec un accès à un compte aux privilèges limités. Une fois dans le système, les assaillants examinent en détail l’environnement pour déceler d’autres points faibles exploitables. Ils manipulent ensuite les autorisations pour se faire passer pour des utilisateurs légitimes, accéder aux ressources visées et effectuer diverses actions sans éveiller de soupçons.

Les attaques d’escalade de privilèges se divisent en deux catégories : verticales et horizontales.

Dans le cas vertical, l’attaquant prend le contrôle d’un compte spécifique, puis effectue des actions avec les privilèges de cet utilisateur. Dans le cas horizontal, l’assaillant s’introduit d’abord dans un ou plusieurs comptes ayant des permissions restreintes, puis il utilise des failles du système pour obtenir des autorisations supérieures, lui permettant d’effectuer des actions administratives.

Ces accès privilégiés offrent aux attaquants la possibilité d’exécuter des tâches administratives, d’installer des logiciels malveillants ou de réaliser d’autres actions préjudiciables. Ils peuvent par exemple perturber les opérations, modifier les paramètres de sécurité, dérober des données ou compromettre les systèmes de manière à laisser des portes dérobées exploitables dans le futur.

De manière générale, tout comme les cyberattaques, l’élévation de privilèges exploite les vulnérabilités des systèmes et des procédures au sein des réseaux, des services et des applications. Il est possible de s’en prémunir en appliquant un ensemble de bonnes pratiques et en utilisant des outils de sécurité. Une organisation devrait idéalement déployer des solutions aptes à analyser, détecter et prévenir un large éventail de vulnérabilités et de menaces de sécurité potentielles et existantes.

Stratégies Optimales pour Contrer les Attaques d’Élévation de Privilèges

Les organisations doivent sécuriser tous leurs systèmes et données sensibles, ainsi que les zones qui pourraient sembler peu intéressantes pour les attaquants. Un seul point d’entrée suffit à un pirate pour pénétrer dans un système. Une fois à l’intérieur, il peut rechercher les failles qu’il exploitera pour obtenir des privilèges supplémentaires. Il est aussi crucial d’implémenter des mesures de protection efficaces contre les menaces externes que de mettre en place des protections contre les attaques internes.

Bien que les mesures spécifiques puissent varier en fonction des systèmes, des réseaux, de l’environnement et d’autres facteurs, voici quelques techniques que les organisations peuvent adopter pour sécuriser leur infrastructure.

Sécurisation et Analyse du Réseau, des Systèmes et des Applications

En plus de déployer une solution de sécurité en temps réel, il est indispensable d’analyser régulièrement tous les composants de l’infrastructure informatique à la recherche de vulnérabilités qui pourraient permettre à de nouvelles menaces de s’introduire. Pour cela, vous pouvez employer un outil d’analyse des vulnérabilités performant pour identifier les systèmes d’exploitation et applications non mis à jour ou non sécurisés, les configurations incorrectes, les mots de passe faibles et d’autres faiblesses que les attaquants peuvent exploiter.

Bien que divers outils d’analyse de vulnérabilités puissent être utilisés pour identifier les faiblesses des logiciels obsolètes, il est souvent difficile, voire impossible, de mettre à jour ou de corriger l’ensemble des systèmes. Cela est particulièrement vrai lorsqu’il s’agit de composants anciens ou de systèmes de production à grande échelle.

Dans de tels cas, il est possible de déployer des couches de sécurité additionnelles, telles que des pare-feu d’applications web (WAF), qui identifient et bloquent le trafic malveillant au niveau du réseau. En général, le WAF protège le système sous-jacent, même s’il n’est pas corrigé ou obsolète.

Gestion Appropriée des Comptes Privilégiés

Il est primordial de gérer les comptes privilégiés et de s’assurer qu’ils sont sécurisés, utilisés selon les meilleures pratiques et non exposés à des risques. Les équipes de sécurité doivent maintenir un inventaire exhaustif de tous les comptes, en précisant leur emplacement et leur fonction.

D’autres mesures comprennent:

- Réduire le nombre et la portée des comptes privilégiés, surveiller et enregistrer leurs activités.

- Analyser chaque utilisateur ou compte privilégié pour identifier et traiter les risques, les menaces potentielles, les sources et les intentions de l’attaquant.

- Suivre le principe du moindre privilège.

- Empêcher le partage de comptes et d’identifiants d’administrateur.

Surveillance du Comportement des Utilisateurs

L’analyse du comportement des utilisateurs peut révéler l’existence d’identités compromises. Les attaquants ciblent généralement les identités d’utilisateurs qui donnent accès aux systèmes de l’organisation. S’ils réussissent à obtenir ces informations d’identification, ils se connecteront au réseau et pourront passer inaperçus pendant un certain temps.

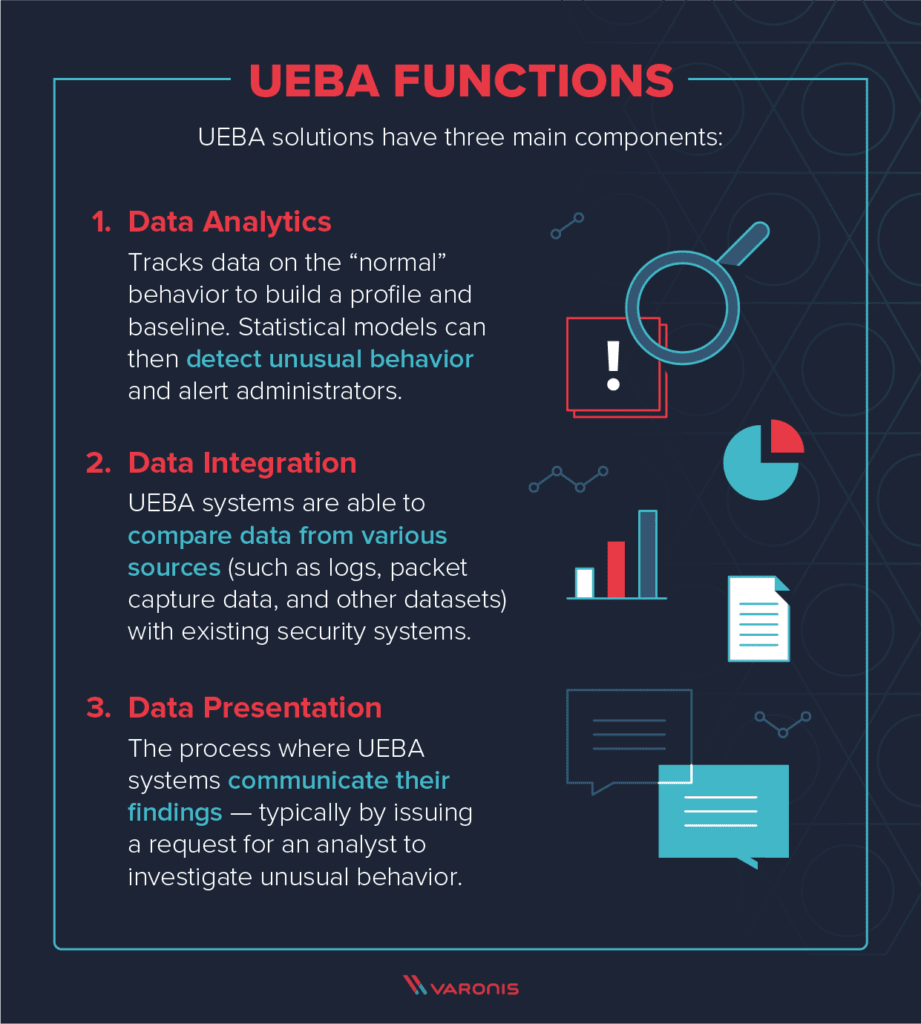

Étant donné qu’il est difficile de surveiller manuellement le comportement de chaque utilisateur, la meilleure approche consiste à mettre en place une solution d’analyse du comportement des utilisateurs et des entités (UEBA). Un tel outil surveille en continu l’activité des utilisateurs au fil du temps. Il crée ensuite une base de référence du comportement légitime qui sert à déceler des activités anormales indiquant une possible intrusion.

Le profil résultant contient des informations telles que l’emplacement, les ressources, les fichiers de données et les services auxquels l’utilisateur accède et la fréquence, les réseaux internes et externes spécifiques, le nombre d’hôtes ainsi que les processus exécutés. Grâce à ces informations, l’outil peut identifier les actions suspectes ou les paramètres qui s’écartent de la normale.

Politiques de Mots de Passe Solides et Application

Définissez et appliquez des politiques rigoureuses pour garantir que les utilisateurs ont des mots de passe uniques et complexes. De plus, l’utilisation de l’authentification multi-facteurs apporte une couche de sécurité supplémentaire, palliant les vulnérabilités qui peuvent survenir lorsqu’il est difficile d’appliquer manuellement des politiques de mots de passe robustes.

Les équipes de sécurité doivent également déployer des outils appropriés, tels que des vérificateurs de mots de passe, des gestionnaires de politiques, et d’autres qui peuvent analyser les systèmes, identifier et signaler les mots de passe faibles ou inciter à l’action. Les outils d’application garantissent que les utilisateurs ont des mots de passe robustes en termes de longueur, de complexité et de respect des politiques de l’entreprise.

Les organisations peuvent aussi utiliser des gestionnaires de mots de passe d’entreprise pour aider les utilisateurs à générer et à employer des mots de passe complexes et sécurisés, conformes aux politiques des services nécessitant une authentification.

Des mesures supplémentaires, comme l’authentification multi-facteurs pour déverrouiller le gestionnaire de mots de passe, augmentent encore sa sécurité, rendant presque impossible pour les attaquants d’accéder aux identifiants enregistrés. Les gestionnaires de mots de passe d’entreprise courants comprennent Keeper, Dashlane, et 1Password.

Assainir les Saisies Utilisateurs et Sécuriser les Bases de Données

Les attaquants peuvent utiliser des champs de saisie utilisateur vulnérables ainsi que des bases de données pour injecter du code malveillant, accéder aux systèmes et les compromettre. Les équipes de sécurité doivent donc mettre en œuvre des pratiques optimales, comme une authentification robuste et des outils efficaces, pour protéger les bases de données et toutes les formes de saisie de données.

Une bonne pratique consiste à chiffrer toutes les données, en transit comme au repos, en plus de mettre à jour les bases de données et de nettoyer toutes les saisies utilisateur. D’autres mesures comprennent le fait de laisser les fichiers en lecture seule et de donner un accès en écriture uniquement aux groupes et utilisateurs qui en ont besoin.

Former les Utilisateurs

Les utilisateurs représentent souvent le maillon faible de la sécurité d’une organisation. Il est donc crucial de les sensibiliser et de les former aux pratiques sécuritaires. Un simple clic de la part d’un utilisateur peut entraîner la compromission d’un réseau ou d’un système entier. Les risques incluent l’ouverture de liens ou de pièces jointes malveillants, la visite de sites web compromis, l’utilisation de mots de passe faibles, etc.

Idéalement, l’organisation devrait mettre en place des programmes réguliers de sensibilisation à la sécurité. De plus, elle devrait avoir une méthodologie pour vérifier l’efficacité de cette formation.

Outils de Prévention des Attaques par Élévation de Privilèges

La prévention des attaques par élévation de privilèges nécessite une combinaison d’outils. Ceux-ci comprennent, entre autres, les solutions suivantes.

Solutions d’Analyse du Comportement des Utilisateurs et des Entités (UEBA)

Exabeam

La plateforme de gestion de la sécurité Exabeam est une solution d’analyse comportementale basée sur l’IA, rapide et facile à déployer, qui permet de suivre les activités des utilisateurs et des comptes sur différents services. Exabeam peut également être utilisé pour analyser les journaux d’autres systèmes informatiques et outils de sécurité, et ainsi identifier et signaler les activités à risque, les menaces et autres problèmes.

Ses fonctionnalités comprennent :

- L’enregistrement et la fourniture d’informations utiles pour les enquêtes sur les incidents. Cela inclut toutes les sessions lorsqu’un compte ou un utilisateur particulier accède à un service, un serveur, une application ou une ressource pour la première fois, se connecte à un compte à partir d’une nouvelle connexion VPN, ou d’un pays inhabituel, etc.

- La solution évolutive est applicable pour une seule instance, le cloud et les déploiements sur site.

- La création d’une chronologie complète qui montre clairement le parcours d’un attaquant en fonction du comportement normal et anormal du compte ou de l’utilisateur.

Cynet 360

La plateforme Cynet 360 est une solution complète offrant des analyses comportementales, une sécurité réseau et des terminaux. Elle permet de créer des profils d’utilisateurs, incluant leurs géolocalisations, rôles, horaires de travail, schémas d’accès aux ressources sur site et dans le cloud, etc.

La plateforme aide à identifier les activités inhabituelles telles que :

- La première connexion au système ou aux ressources.

- Un emplacement de connexion inhabituel ou l’utilisation d’une nouvelle connexion VPN.

- Des connexions simultanées multiples à plusieurs ressources dans un court laps de temps.

- Des comptes qui accèdent aux ressources en dehors des heures d’ouverture.

Outils de Sécurité des Mots de Passe

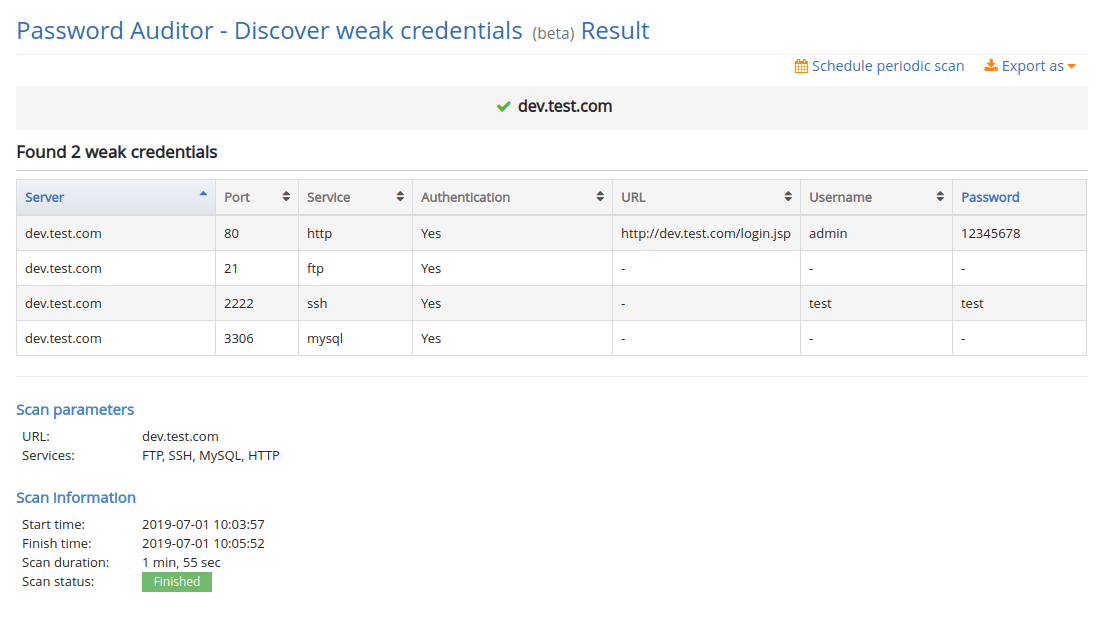

Vérificateur de Mots de Passe

Les vérificateurs de mots de passe analysent les noms d’hôte et les adresses IP afin d’identifier automatiquement les informations d’identification faibles pour les services réseau et les applications web, tels que les formulaires web HTTP, MYSQL, FTP, SSH, RDP, les routeurs réseau et autres nécessitant une authentification. Ils tentent ensuite de se connecter en utilisant des combinaisons nom d’utilisateur/mot de passe faibles et courantes pour identifier et alerter sur les comptes aux identifiants peu robustes.

Gestionnaire de Mots de Passe Pro

Le Gestionnaire de mots de passe Pro de ManageEngine offre une solution complète de gestion, de contrôle, de surveillance et d’audit des comptes à privilèges tout au long de leur cycle de vie. Il permet de gérer les comptes à privilèges, les certificats SSL, l’accès à distance ainsi que les sessions privilégiées.

Les fonctionnalités comprennent :

- L’automatisation et l’application des réinitialisations fréquentes de mots de passe pour les systèmes essentiels tels que les serveurs, les composants réseau, les bases de données et d’autres ressources.

- Le stockage et l’organisation de toutes les identités et mots de passe des comptes privilégiés et sensibles dans un coffre-fort centralisé et sécurisé.

- La capacité pour les organisations de répondre aux audits de sécurité critiques ainsi qu’à la conformité aux normes réglementaires telles que HIPAA, PCI, SOX, etc.

- La possibilité pour les membres de l’équipe de partager en toute sécurité des mots de passe d’administrateur.

Analyseurs de Vulnérabilité

Invicti

Invicti est une solution évolutive et automatisée d’analyse de vulnérabilités et de gestion, capable de s’adapter aux exigences de n’importe quelle organisation. L’outil peut analyser des réseaux et des environnements complexes tout en s’intégrant de manière transparente à d’autres systèmes, comme les solutions CI/CD, SDLC, etc. Il possède des capacités avancées et est optimisé pour analyser et identifier les vulnérabilités dans des environnements et applications complexes.

De plus, vous pouvez utiliser Invicti pour tester les serveurs web à la recherche de mauvaises configurations de sécurité que les attaquants pourraient exploiter. L’outil identifie les injections SQL, les inclusions de fichiers distants, les scripts intersites (XSS) et d’autres vulnérabilités OWASP Top-10 dans les applications web, les services web, les pages web, les API, etc.

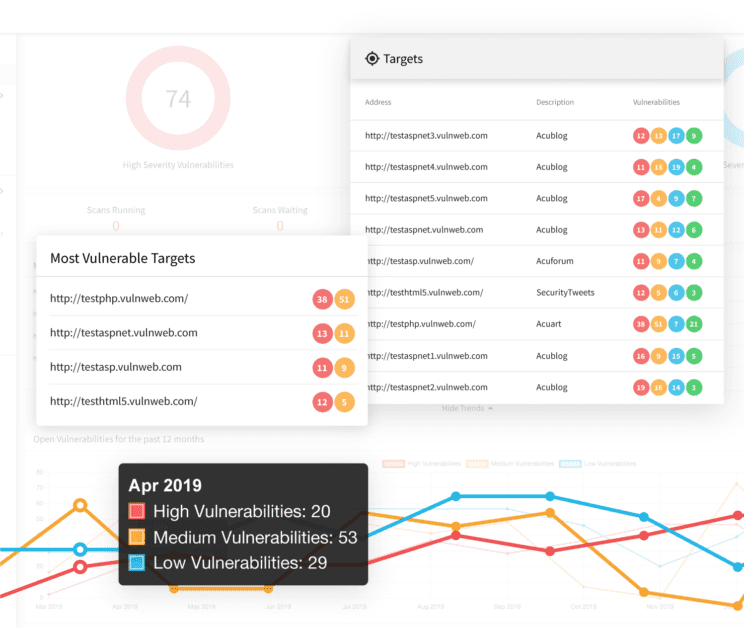

Acunetix

Acunetix est une solution complète avec une analyse et une gestion des vulnérabilités intégrées, offrant une intégration facile avec d’autres outils de sécurité. Il aide à automatiser les tâches de gestion des vulnérabilités, telles que l’analyse et la correction, ce qui permet de gagner du temps et d’économiser des ressources.

Les fonctionnalités incluent:

- L’intégration avec d’autres outils tels que Jenkins, des trackers de problèmes tiers tels que GitHub, Jira, Mantis, etc.

- Des options de déploiement sur site et dans le cloud.

- La personnalisation pour s’adapter à l’environnement et aux exigences du client, ainsi qu’une prise en charge multiplateforme.

- L’identification et la résolution rapides d’un large éventail de problèmes de sécurité, notamment les attaques web courantes, les scripts intersites (XSS), les injections SQL, les logiciels malveillants, les erreurs de configuration, les actifs exposés, etc.

Solutions Logicielles de Gestion des Accès Privilégiés (PAM)

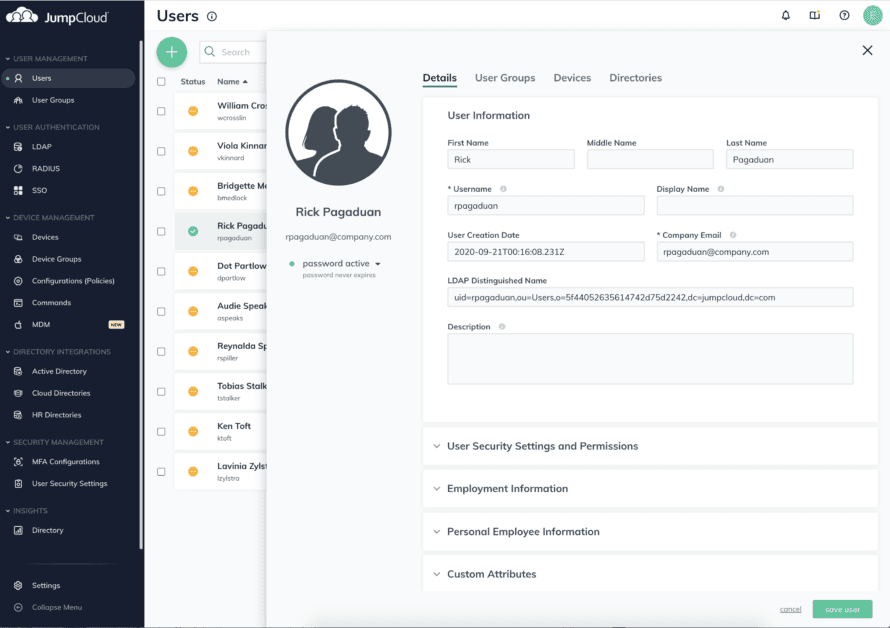

JumpCloud

Jumpcloud est une solution d’annuaire en tant que service (DaaS) qui authentifie et connecte en toute sécurité les utilisateurs aux réseaux, systèmes, services, applications et fichiers. En général, cet annuaire évolutif basé sur le cloud est un service qui gère, authentifie et autorise les utilisateurs, les applications et les appareils.

Les fonctionnalités incluent:

- La création d’un répertoire faisant autorité sécurisé et centralisé.

- La prise en charge de la gestion de l’accès des utilisateurs multiplateforme.

- La fourniture de fonctions d’authentification unique qui prennent en charge le contrôle de l’accès des utilisateurs aux applications via LDAP, SCIM et SAML 2.0.

- La fourniture d’un accès sécurisé aux serveurs sur site et dans le cloud.

- La prise en charge de l’authentification multi-facteurs.

- L’administration automatisée de la sécurité et de fonctions connexes telles que la journalisation des événements, les scripts, la gestion des API, PowerShell, etc.

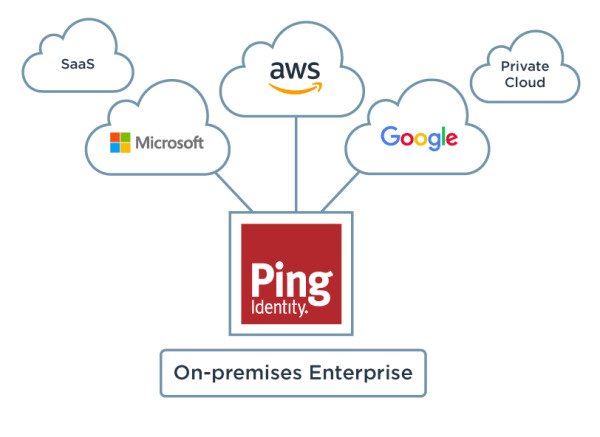

Ping Identity

Ping Identity est une plateforme intelligente qui fournit une authentification multi-facteurs, une authentification unique, des services d’annuaire, etc. Elle permet aux organisations d’améliorer la sécurité et l’expérience d’identité des utilisateurs.

Ses fonctionnalités comprennent :

- L’authentification unique qui fournit une authentification sécurisée et fiable et un accès aux services.

- L’authentification multi-facteurs qui ajoute des couches de sécurité supplémentaires.

- La gouvernance améliorée des données et la capacité de se conformer aux réglementations en matière de confidentialité.

- Un service d’annuaire qui fournit une gestion sécurisée des identités et des données des utilisateurs à grande échelle.

- Des options de déploiement cloud flexibles telles que Identity-as-a-Service (IDaaS), logiciel conteneurisé, etc.

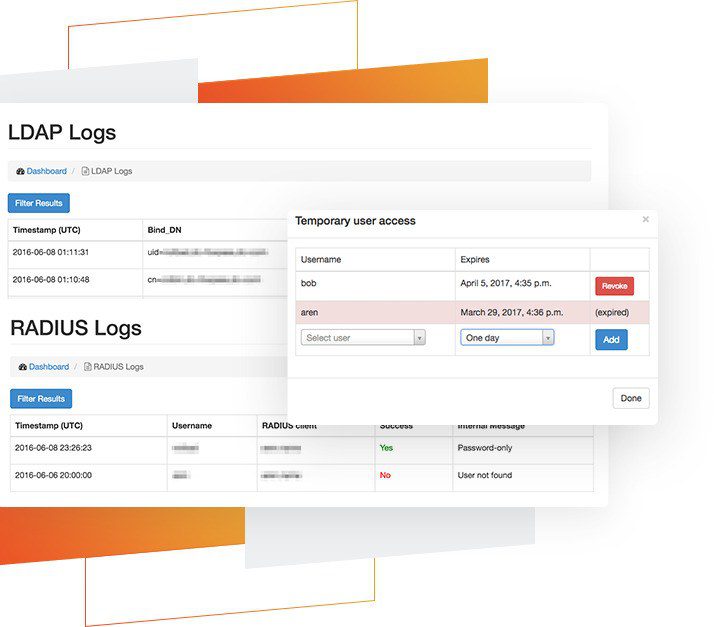

Foxpass

Foxpass est une solution évolutive de contrôle d’identité et d’accès de niveau entreprise pour les déploiements sur site et dans le cloud. Elle fournit des fonctionnalités de gestion des clés RADIUS, LDAP et SSH qui garantissent que chaque utilisateur n’accède qu’aux réseaux, serveurs, VPN et autres services spécifiques à l’heure autorisée.

L’outil peut s’intégrer de manière transparente à d’autres services tels que Office 365, Google Apps, etc.

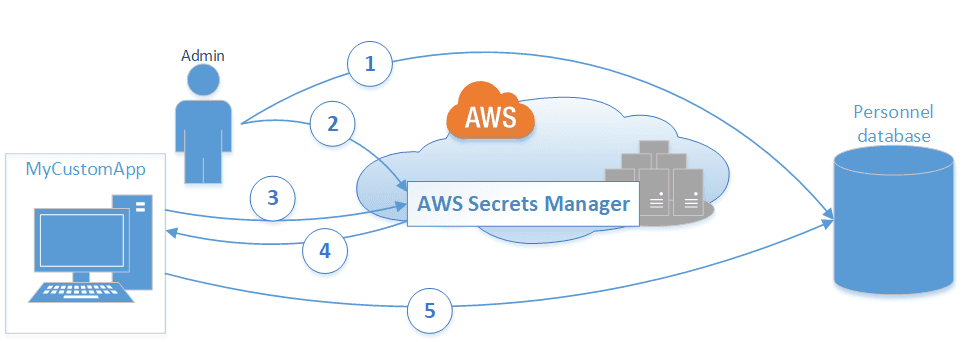

Gestionnaire de Secrets AWS

Gestionnaire de Secrets AWS fournit un moyen fiable et efficace de sécuriser les secrets nécessaires pour accéder aux services, aux applications et aux autres ressources. Il permet de gérer, de faire pivoter et de récupérer facilement les clés API, les informations d’identification de la base de données et d’autres secrets.

Il existe d’autres solutions de gestion secrète que vous pouvez explorer.

Conclusion

Tout comme les cyberattaques, l’élévation de privilèges tire parti des vulnérabilités des systèmes et des processus au sein des réseaux, des services et des applications. Il est possible de s’en prémunir en déployant les outils et pratiques de sécurité appropriés.

Les mesures efficaces comprennent l’application du principe du moindre privilège, l’utilisation de mots de passe robustes et de politiques d’authentification, la protection des données sensibles, la réduction de la surface d’attaque, la sécurisation des identifiants de compte, etc. D’autres mesures incluent la mise à jour et la correction de tous les systèmes, logiciels et micrologiciels, la surveillance du comportement des utilisateurs et la formation des utilisateurs aux pratiques informatiques sécurisées.