L’essor du commerce électronique a connu une croissance phénoménale grâce aux avancées des technologies internet, qui ont permis à un nombre croissant d’individus de se connecter et d’effectuer des transactions en ligne.

Aujourd’hui, de nombreuses entreprises dépendent fortement de leurs sites web pour générer des revenus. C’est pourquoi la sécurité de ces plateformes numériques doit être une préoccupation majeure. Cet article explore une sélection d’outils d’évaluation de la vulnérabilité et de test d’intrusion (VAPT) basés sur le cloud, et examine comment ils peuvent être mis à profit par les startups, les petites et moyennes entreprises.

Avant toute chose, un propriétaire d’entreprise en ligne ou de commerce électronique doit bien cerner les distinctions et les similarités entre l’évaluation de la vulnérabilité (VA) et les tests d’intrusion (PT). Cette compréhension est essentielle pour faire des choix éclairés quant à la solution la plus adaptée à son entreprise. Bien que la VA et le PT proposent des services complémentaires, leurs objectifs diffèrent subtilement.

Distinction entre l’évaluation de la vulnérabilité (VA) et le test d’intrusion (PT)

Lors d’une évaluation de la vulnérabilité (VA), le testeur s’efforce de repérer, d’identifier, de catégoriser et de hiérarchiser toutes les vulnérabilités exposées d’une application, d’un site web ou d’un réseau. L’évaluation de la vulnérabilité est par essence un exercice de recensement. Il peut être réalisé grâce à des outils d’analyse, que nous détaillerons par la suite. Cet exercice est fondamental car il offre aux entreprises une vision critique des failles existantes et des correctifs à apporter. De plus, il fournit les informations nécessaires pour configurer des pare-feux, notamment les pare-feux d’applications web (WAF).

Un test d’intrusion (PT), quant à lui, est une approche plus directe et orientée vers des objectifs précis. Il ne s’agit pas seulement de sonder les défenses d’une application, mais aussi d’exploiter les vulnérabilités détectées. L’idée est de simuler des cyberattaques réelles sur l’application ou le site web. Certaines tâches peuvent être automatisées à l’aide d’outils (que nous mentionnerons), mais d’autres seront exécutées manuellement. Ceci est crucial pour que les entreprises puissent évaluer le niveau de risque associé à une vulnérabilité et s’en protéger efficacement contre une éventuelle exploitation malveillante.

En résumé, l’évaluation de la vulnérabilité fournit les informations nécessaires pour réaliser des tests d’intrusion. D’où la nécessité de disposer d’outils complets pour mener les deux types d’analyses.

Explorons quelques options…

Astra

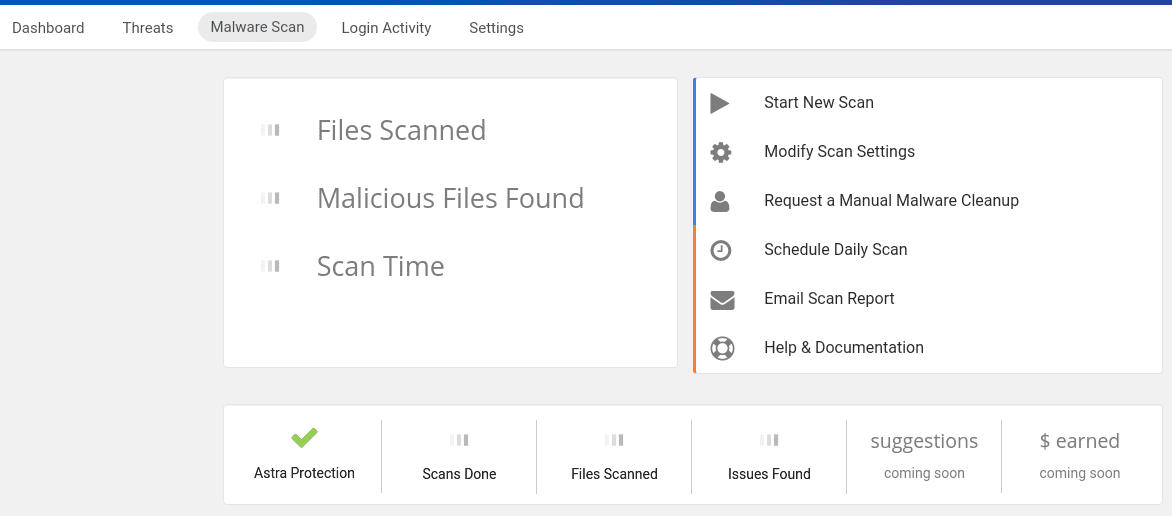

Astra est un outil VAPT complet basé sur le cloud, particulièrement adapté au commerce électronique. Il prend en charge des plateformes telles que WordPress, Joomla, OpenCart, Drupal, Magento, PrestaShop, etc. Il propose une suite d’applications, de tests de logiciels malveillants et de réseaux pour évaluer la sécurité de votre application web.

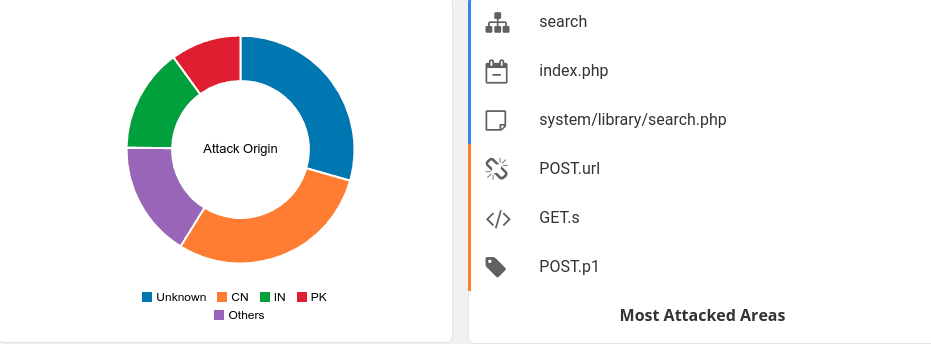

Il est doté d’un tableau de bord intuitif qui affiche, sous forme graphique, une analyse des menaces bloquées sur votre site web, classées par période.

Voici quelques-unes de ses fonctionnalités :

- Analyse de code statique et dynamique

L’analyse du code statique et dynamique permet de vérifier le code d’une application avant et pendant son exécution afin de détecter les menaces en temps réel et de pouvoir y remédier immédiatement.

Astra effectue également une analyse automatisée des applications pour détecter et supprimer les logiciels malveillants connus. De même, les vérifications de différences de fichiers permettent de s’assurer de l’intégrité de vos fichiers, qui pourraient avoir été modifiés de manière malveillante par un employé interne ou un attaquant externe. La section d’analyse des logiciels malveillants fournit des informations précieuses sur les éventuels logiciels malveillants présents sur votre site web.

Astra assure également la détection et la journalisation automatique des menaces, ce qui vous donne un aperçu des zones de l’application les plus vulnérables aux attaques, ainsi que des zones les plus exploitées, en fonction des tentatives d’attaques passées.

- Test de passerelle de paiement et d’infrastructure

Astra réalise des tests d’intrusion de la passerelle de paiement pour les applications avec des intégrations de paiement, ainsi que des tests d’infrastructure pour garantir la sécurité du stockage des données de l’application.

Astra inclut également un test de pénétration du réseau des routeurs, commutateurs, imprimantes et autres nœuds de réseau, qui pourraient exposer votre entreprise à des risques de sécurité internes.

En ce qui concerne les normes, les tests d’Astra sont basés sur les principales normes de sécurité, notamment OWASP, PCI, SANS, CERT, ISO27001.

Invicti

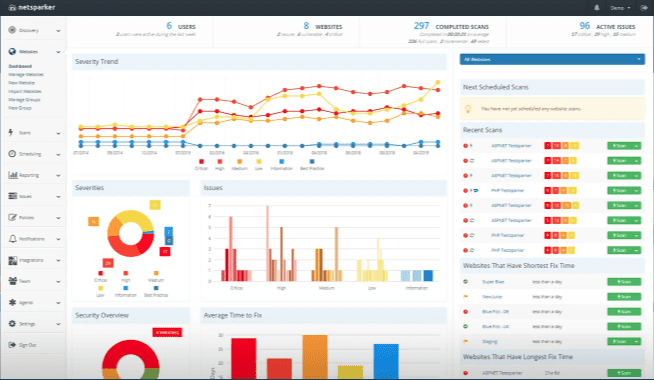

Invicti est une solution d’entreprise pour les moyennes et grandes organisations, proposant de nombreuses fonctionnalités. Il se distingue par une fonction d’analyse robuste, brevetée sous le nom de technologie Proof-Based-Scanning™, avec automatisation et intégration complètes.

Invicti offre un grand nombre d’intégrations avec les outils existants. Il s’intègre facilement dans des outils de suivi des problèmes tels que Jira, Clubhouse, Bugzilla, AzureDevops, etc., ainsi que dans des systèmes de gestion de projet comme Trello. De même, il s’intègre avec les systèmes d’intégration continue (CI) tels que Jenkins, Gitlab CI/CD, Circle CI, Azure, etc. Cela permet à Invicti de s’intégrer dans votre SDLC (cycle de vie du développement logiciel) ; ainsi, vos pipelines de construction peuvent inclure une vérification des vulnérabilités avant de déployer des fonctionnalités sur votre application métier.

Un tableau de bord intelligent vous donne une vue d’ensemble des failles de sécurité de votre application, de leur niveau de gravité et de celles qui ont été corrigées. Il fournit également des informations sur les vulnérabilités issues des résultats de l’analyse et des éventuelles failles de sécurité.

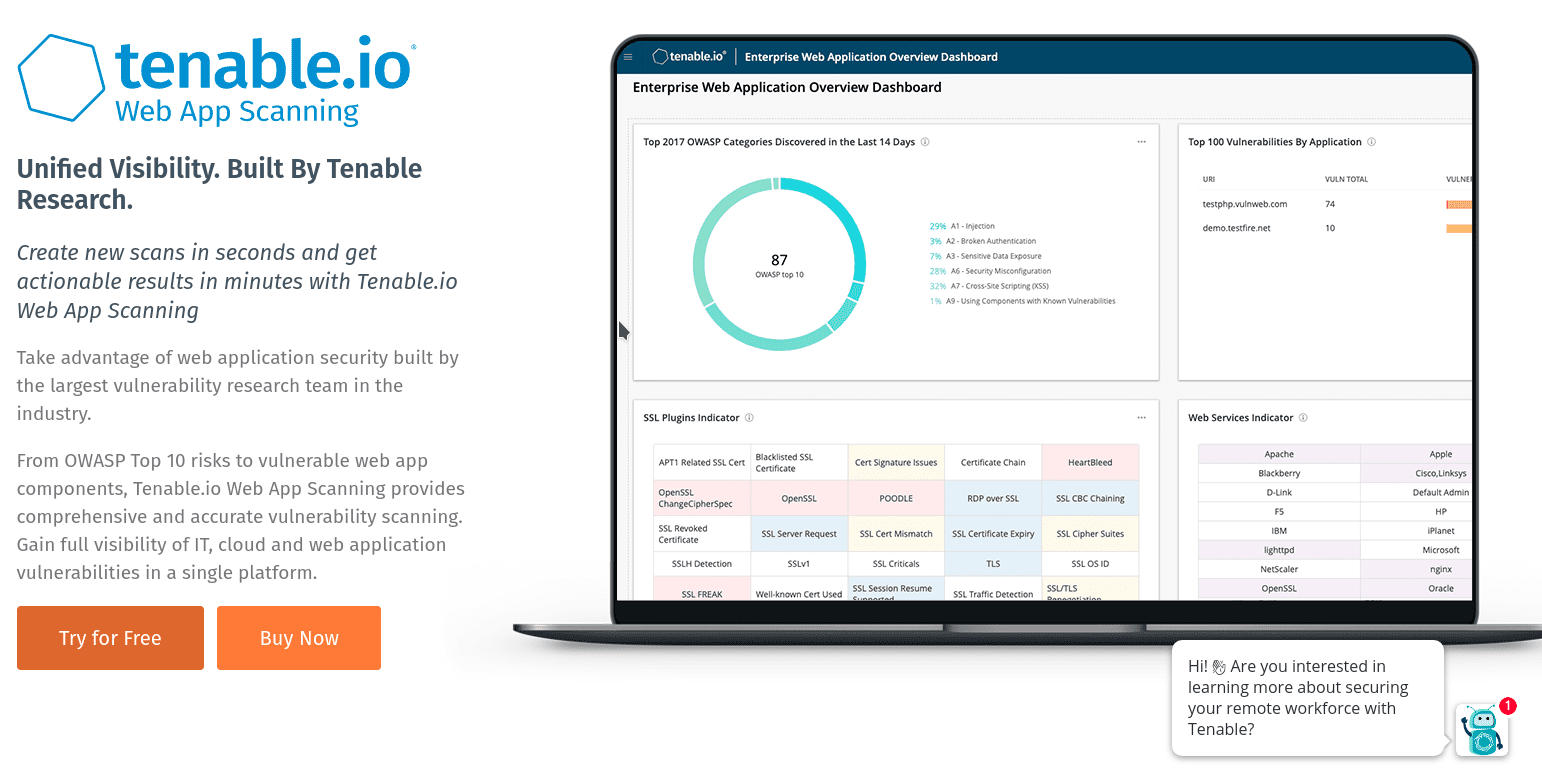

Tenable

Tenable.io est un outil d’analyse d’applications web prêt pour l’entreprise qui fournit des informations importantes sur la sécurité de toutes vos applications web.

Il est facile à configurer et à utiliser. Cet outil ne se concentre pas uniquement sur une seule application, mais sur toutes les applications web que vous avez déployées.

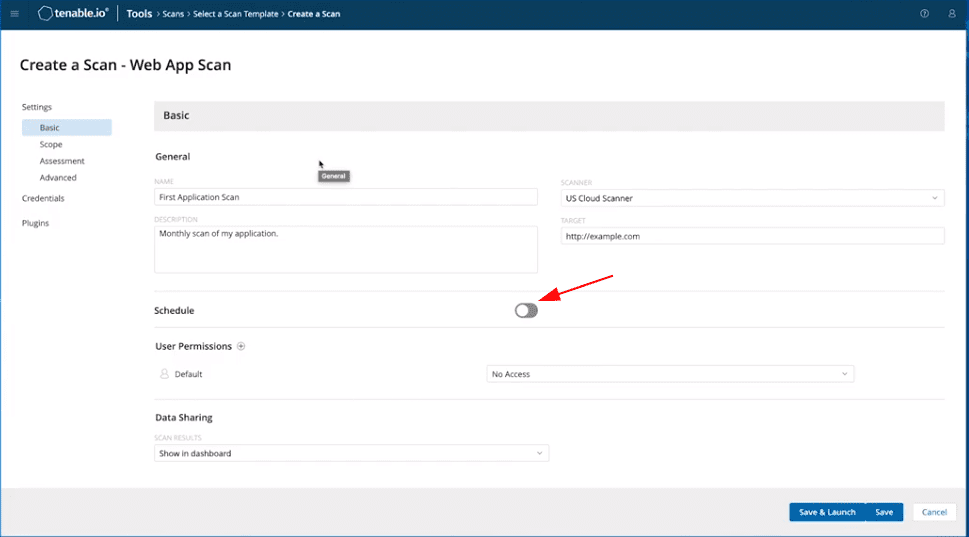

Son analyse de vulnérabilité repose également sur les dix principales vulnérabilités de l’OWASP. Ceci permet à tout spécialiste de la sécurité de lancer facilement une analyse d’application web et de comprendre les résultats. Vous pouvez planifier une analyse automatisée pour éviter la tâche répétitive d’analyse manuelle des applications.

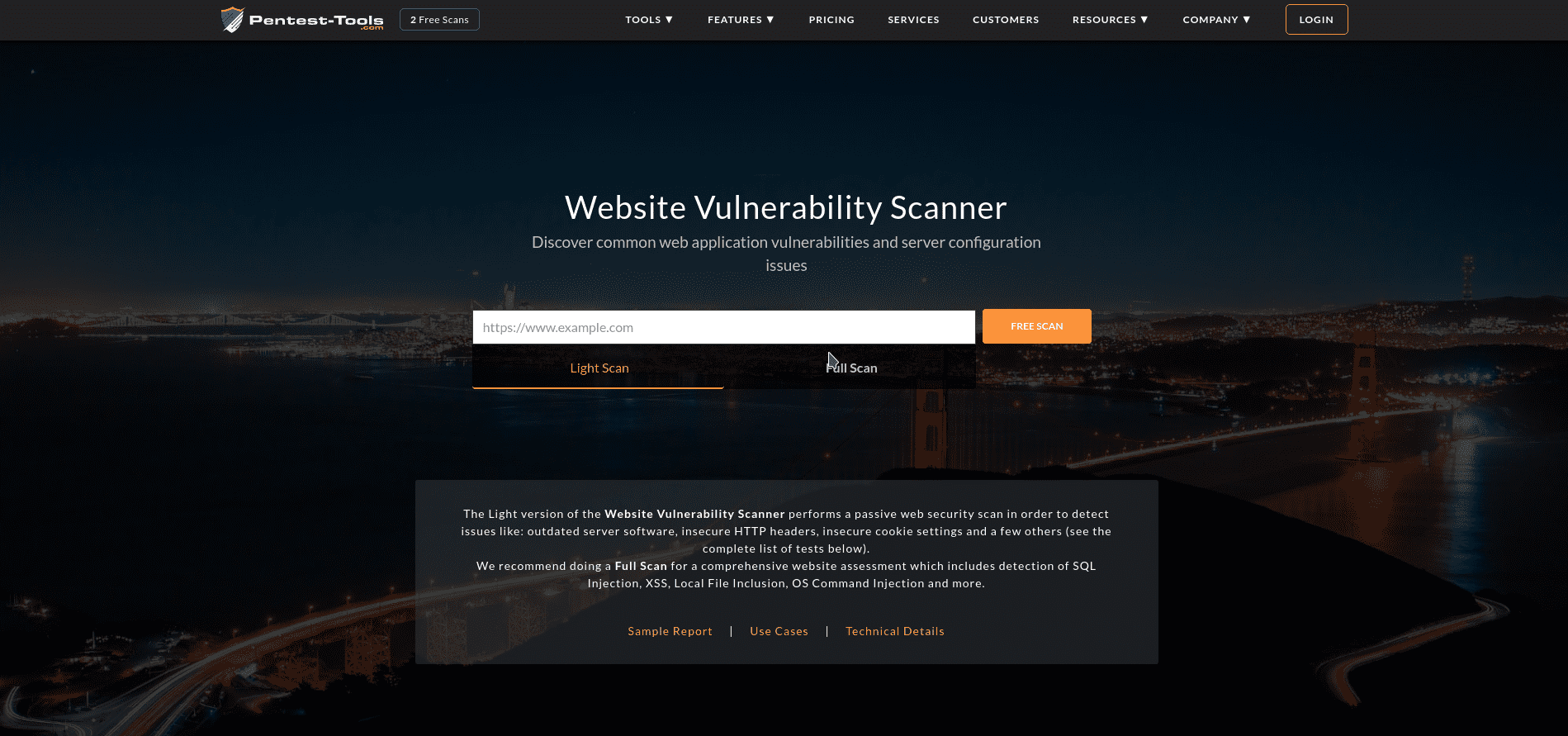

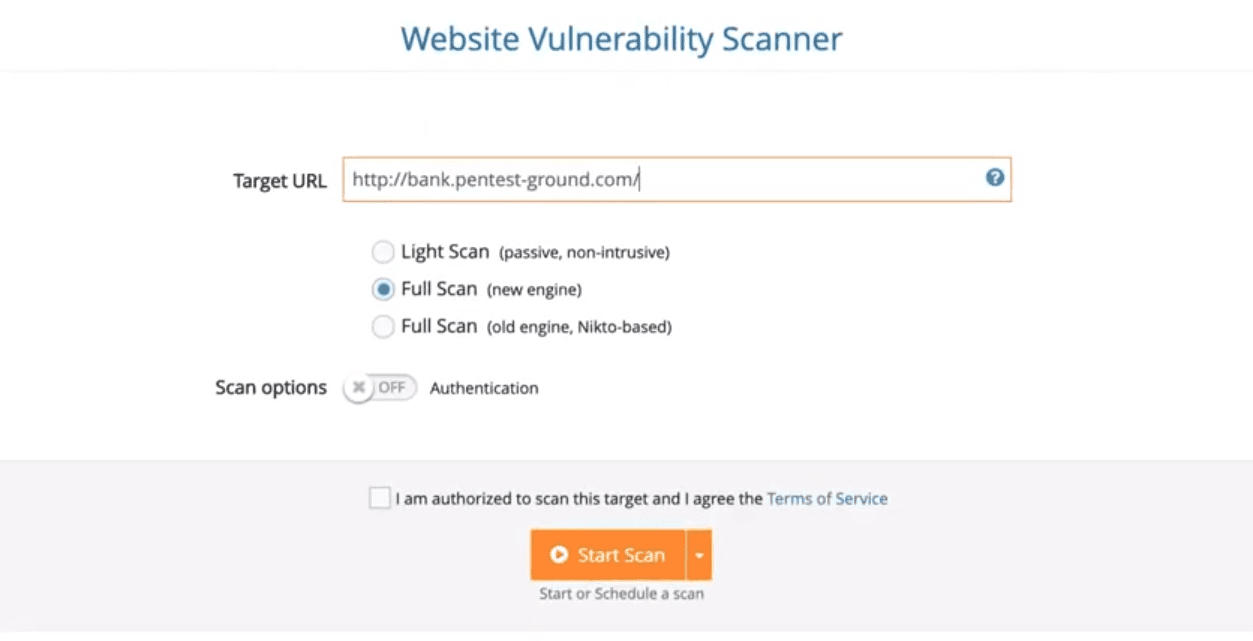

Pentest Tools scanner vous donne des informations complètes sur les vulnérabilités à rechercher sur un site web.

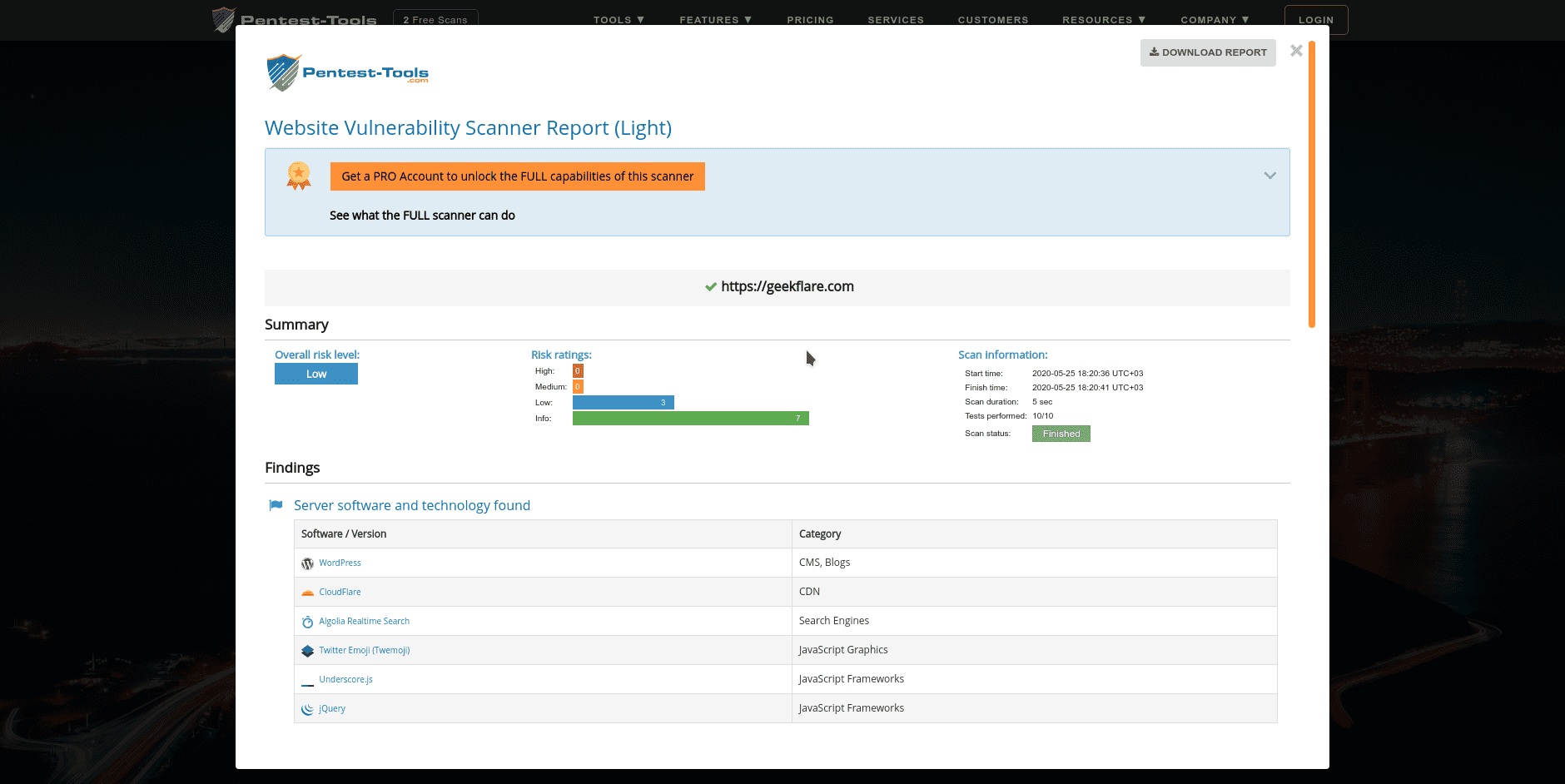

Il couvre l’identification des empreintes digitales web, l’injection SQL, les scripts intersites, l’exécution de commandes à distance, l’inclusion de fichiers locaux/distants, etc. Une analyse gratuite est également disponible, mais avec des fonctionnalités limitées.

Les rapports détaillent les informations de votre site web et les différentes vulnérabilités (le cas échéant), ainsi que leur niveau de gravité. Voici une capture d’écran du rapport de l’analyse gratuite « Light ».

Dans le compte PRO, vous pouvez choisir le type d’analyse que vous souhaitez effectuer.

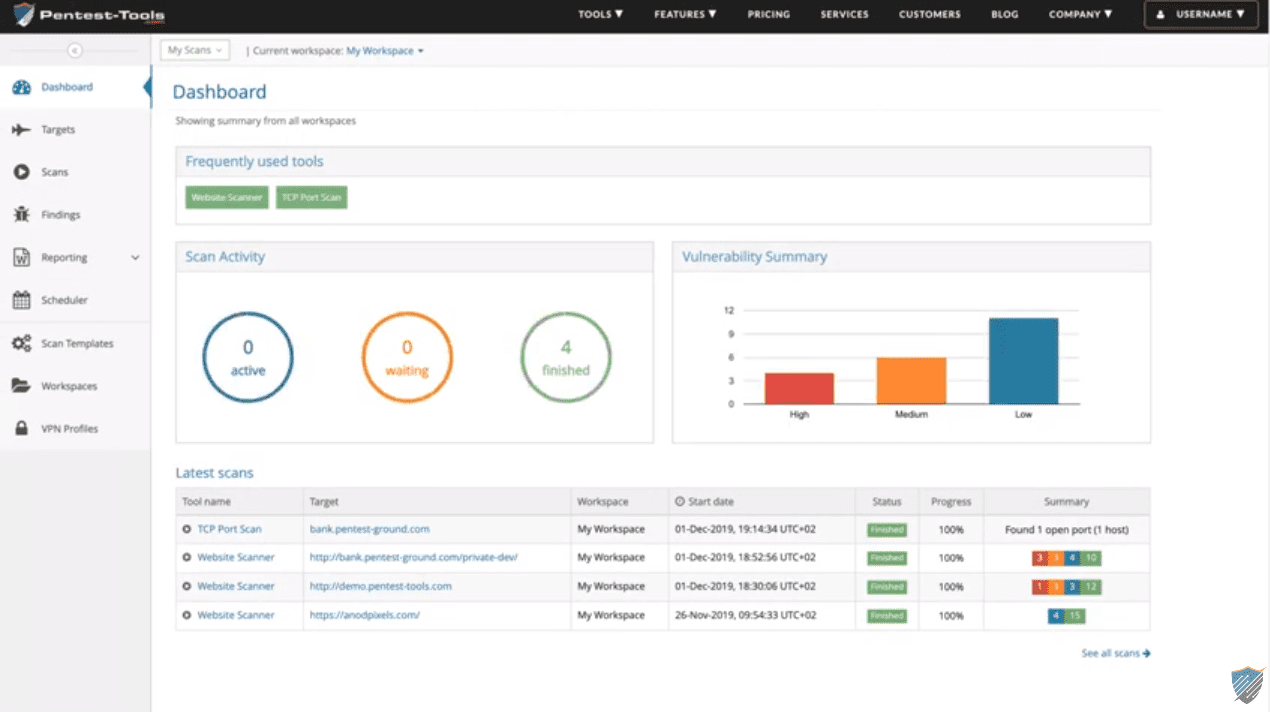

Le tableau de bord est très intuitif et offre une vue d’ensemble de toutes les analyses effectuées et des différents niveaux de gravité.

L’analyse des menaces peut également être planifiée. De même, l’outil dispose d’une fonction de reporting qui permet à un testeur de générer des rapports de vulnérabilité à partir des analyses effectuées.

CSC Google

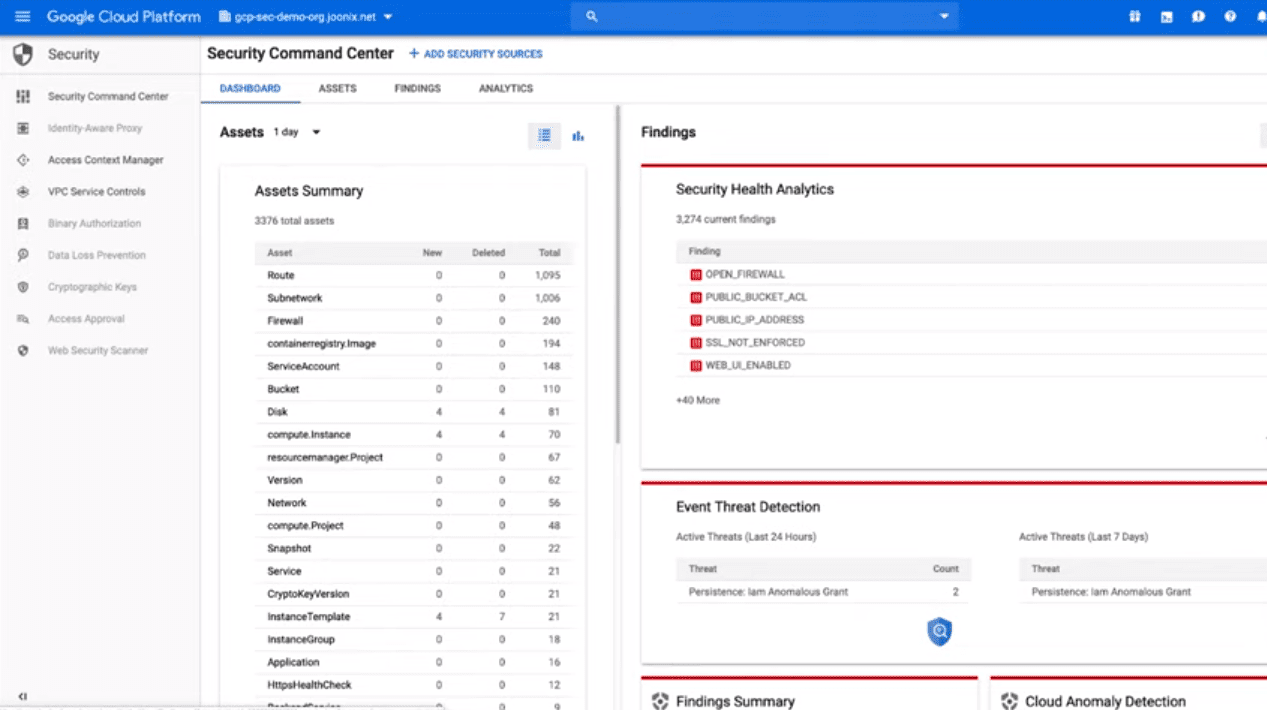

Le centre de commandes de sécurité (SCC) est une ressource de surveillance de la sécurité pour Google Cloud.

Il permet aux utilisateurs de Google Cloud de configurer la surveillance de la sécurité de leurs projets existants sans outils supplémentaires.

Le SCC comprend un ensemble de sources de sécurité natives, notamment :

- Cloud Anomaly Detection – Utile pour détecter les paquets de données malformés générés par les attaques DDoS.

- Cloud Security Scanner – Utile pour détecter les vulnérabilités telles que les scripts intersites (XSS), l’utilisation de mots de passe en texte clair et les bibliothèques obsolètes de votre application.

- Cloud DLP Data Discovery – Cela affiche une liste des compartiments de stockage contenant des données sensibles et/ou réglementées.

- Forseti Cloud SCC Connector – Permet de développer ses propres scanners et détecteurs personnalisés.

Il intègre également des solutions partenaires telles que CloudGuard, Chef Automate, Qualys Cloud Security, Reblaze. Toutes ces solutions peuvent être intégrées dans Cloud SCC.

Conclusion

La sécurité des sites web est un défi, mais grâce aux outils qui facilitent l’identification des vulnérabilités et l’atténuation des risques en ligne, il est possible de se protéger. Si ce n’est pas déjà fait, testez les solutions mentionnées pour protéger votre activité en ligne.