« Connais ton ennemi et connais-toi toi-même ; tu n’auras à craindre le résultat de cent batailles. » – Sun Tzu.

La phase de reconnaissance est cruciale pour tout testeur d’intrusion ou spécialiste en sécurité lors d’un audit de sécurité. La maîtrise des outils de collecte d’informations permet d’acquérir une connaissance approfondie de la cible.

Cet article présente une sélection d’outils en ligne que les experts en sécurité peuvent utiliser pour recueillir des informations et exploiter les vulnérabilités de la cible.

Identifier la pile technologique de la cible

Avant de rechercher des adresses e-mail et d’autres données externes liées à la cible, il est primordial d’identifier sa pile technologique. Par exemple, savoir que la cible utilise PHP Laravel et MySQL permet au pentester de sélectionner l’exploit approprié.

BuiltWith

BuiltWith est un outil de profilage technologique qui fournit des informations en temps réel sur la cible grâce à son API de domaine et son API de domaine en direct. L’API de domaine fournit aux pentesters des détails techniques tels que les services d’analyse, les plugins, les frameworks et les bibliothèques utilisés.

L’API de domaine s’appuie sur une base de données de BuiltWith pour fournir des informations technologiques actuelles et historiques sur la cible.

La barre de recherche « Lookup » extrait les mêmes informations que l’API de domaine. L’API de domaine en direct, quant à elle, effectue une analyse approfondie en temps réel du domaine ou de l’URL fournie.

Ces deux API peuvent être intégrées dans des solutions de sécurité pour fournir aux utilisateurs finaux des données techniques précises.

Wappalyzer

Wappalyzer est un outil d’analyse technologique conçu pour extraire les informations relatives à la pile technologique d’une cible. Il est idéal pour déterminer le CMS, les bibliothèques ou le framework utilisé par la cible.

Wappalyzer est accessible de plusieurs manières : via son API de recherche, souvent utilisée par les ingénieurs de sécurité pour l’intégration dans des outils de sécurité, ou via ses extensions de navigateur pour Chrome, Firefox et Edge.

Découvrir les sous-domaines de la cible

Un domaine est le nom principal d’un site web, tandis qu’un sous-domaine est une extension de ce nom.

Généralement, un domaine est associé à plusieurs sous-domaines. Il est donc essentiel de pouvoir identifier tous les sous-domaines liés au domaine cible.

Dnsdumpster

Dnsdumpster est un outil gratuit de recherche de domaine qui permet de découvrir les sous-domaines liés à la cible. Il utilise les données de Shodan, Maxmind et d’autres moteurs de recherche pour cette découverte. Il existe une limite au nombre de recherches gratuites. Pour la dépasser, vous pouvez utiliser leur outil commercial Domain Profiler.

Le Domain Profiler fonctionne de manière similaire à Dnsdumpster, mais inclut des informations supplémentaires comme les enregistrements DNS. Contrairement à Dnsdumpster, il nécessite un abonnement payant.

Dnsdumpster et le Domain Profiler sont tous deux des produits de hackertarget.com.

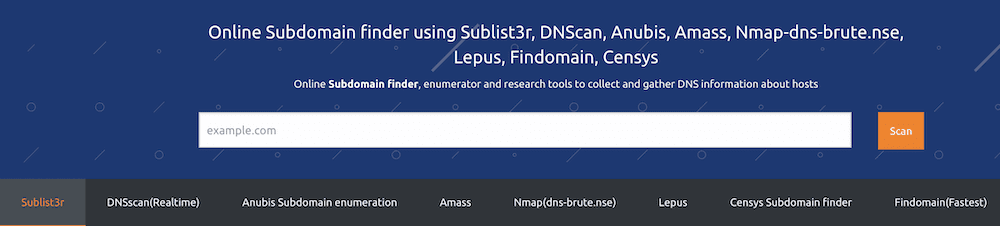

Nmmappeur

Nmmappeur utilise des outils de reconnaissance open-source tels que Sublister, DNScan, Lepus et Amass pour la découverte de sous-domaines.

Nmmappeur propose également de nombreux autres outils comme le test ping, la recherche DNS et un détecteur WAF.

Rechercher des adresses e-mail

Afin de tester efficacement la vulnérabilité d’une entreprise au phishing, il est nécessaire de trouver les adresses e-mail des employés.

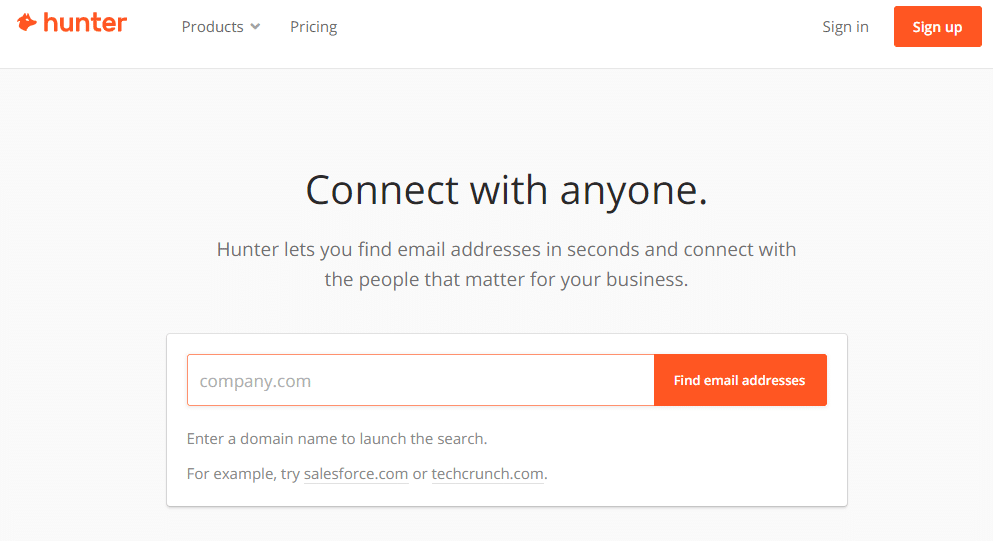

Hunter

Hunter est un service populaire de recherche d’e-mails. Il permet de trouver des adresses e-mail en utilisant la recherche par domaine ou la recherche par e-mail. La recherche par domaine permet de trouver les adresses associées à un nom de domaine spécifique.

Hunter offre également une API.

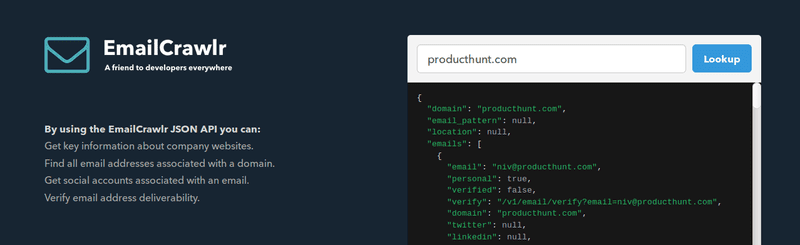

EmailCrawlr

EmailCrawlr propose une interface graphique ou une API, au choix.

EmailCrawlr retourne une liste d’adresses e-mail au format JSON.

Skrapp

Bien que Skrapp soit conçu pour le marketing par e-mail, il permet également de rechercher des adresses e-mail en utilisant la recherche par domaine. Il propose également un outil de recherche d’e-mails en masse qui permet d’importer un fichier CSV contenant les noms d’employés et d’entreprises pour obtenir les adresses en bloc.

Une API REST est disponible pour les recherches d’e-mails programmatiques.

Découvrez d’autres outils de recherche d’e-mails.

Rechercher des dossiers et des fichiers

Il est important de savoir quels types de fichiers et dossiers sont hébergés sur le serveur web cible lors d’un pentest. Des informations sensibles, telles que des mots de passe administrateurs ou des clés GitHub, peuvent souvent être trouvées dans des fichiers et dossiers exposés.

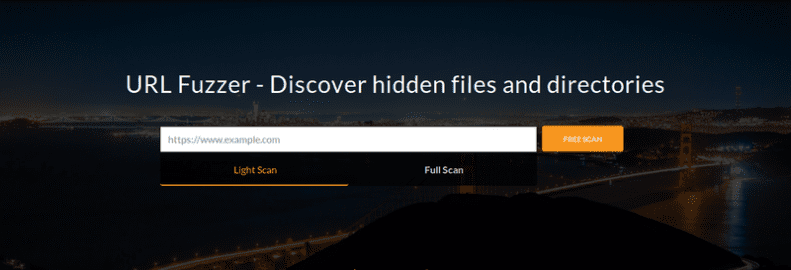

URL Fuzzer

URL Fuzzer est un service en ligne de Pentest-Tools. Il utilise une liste de mots personnalisée pour découvrir les fichiers et répertoires cachés. Cette liste contient plus de 1000 noms de fichiers et de répertoires communs.

L’outil permet une analyse légère ou complète pour la recherche de ressources cachées. L’analyse complète est réservée aux utilisateurs enregistrés.

Pentest Tools propose plus de 20 outils pour la collecte d’informations, les tests de sécurité web, l’analyse de l’infrastructure et l’aide à l’exploitation.

Informations diverses

Lorsqu’il est nécessaire d’obtenir des informations sur des appareils connectés à internet comme des routeurs, des webcams, des imprimantes, des réfrigérateurs, Shodan est un outil incontournable.

Shodan

Shodan fournit des informations détaillées sur les appareils connectés à internet. Comme Google, Shodan est un moteur de recherche. Il explore les parties moins visibles d’internet à la recherche d’informations sur ces appareils. Bien que Shodan soit un outil dédié à la cybersécurité, il peut être utilisé par toute personne souhaitant en savoir plus sur ces appareils.

Par exemple, vous pouvez utiliser Shodan pour savoir combien d’entreprises utilisent un serveur web Nginx, ou combien de serveurs Apache sont disponibles en Allemagne ou à San Francisco. Shodan offre également des filtres pour affiner les résultats de recherche.

Outils de recherche d’exploits

Cette section présente différents outils et services de recherche d’exploits en ligne destinés aux experts en sécurité.

Packet Storm

Packet Storm est un service reconnu dans le domaine de la sécurité de l’information, qui publie des articles et des outils de sécurité, ainsi que des exploits récents pour tester les vulnérabilités CVE. Il est utilisé par de nombreux professionnels de la cybersécurité.

Exploit-DB

Exploit-DB est la base de données d’exploits gratuite la plus populaire. C’est un projet d’Offensive Security qui rassemble des exploits soumis par le public à des fins de tests d’intrusion.

Vulnerability-Lab

Vulnerability-Lab donne accès à une large base de données de vulnérabilités, avec des exploits et des preuves de concept, à des fins de recherche. Il est nécessaire de créer un compte avant de pouvoir soumettre ou utiliser des exploits.

Conclusion

Ces outils devraient vous être d’une aide précieuse dans votre travail de recherche. Ils doivent être utilisés uniquement à des fins éducatives ou lorsque vous avez l’autorisation de réaliser des tests sur une cible.

Poursuivez votre exploration avec des outils d’investigation médico-légale.