L’attrait visuel des nombreux instruments d’investigation en sources ouvertes (OSINT) disponibles sur le marché est indéniable.

Dans notre quotidien, nous effectuons de nombreuses recherches sur internet. Fréquemment, si les résultats attendus ne sont pas au rendez-vous, nous abandonnons la quête !

Mais avez-vous seulement songé à la multitude d’informations dissimulées dans ces centaines de pages de résultats ? Ce sont des « informations » à portée de main !

L’accès à ces informations n’est possible que par l’emploi d’instruments spécifiques. Ces outils sont essentiels pour la recherche d’informations, mais leur utilité est conditionnée par la connaissance de leur importance et de leur fonctionnement. Avant de nous pencher sur ces outils, éclaircissons la notion d’OSINT.

Qu’est-ce que l’Intelligence Open Source ?

L’Intelligence Open Source, désignée sous l’acronyme OSINT, se rapporte au processus de collecte d’informations issues de sources publiques, dans le but de les utiliser dans le domaine du renseignement. À l’heure actuelle, nous évoluons dans un « monde internet », dont l’influence sur nos existences présente des avantages comme des inconvénients.

Les bénéfices de l’utilisation d’internet résident dans l’abondance d’informations qu’il met à disposition et sa facilité d’accès pour tous. Les inconvénients, quant à eux, incluent l’usage inapproprié des informations et le temps considérable que l’on peut y consacrer.

C’est ici qu’interviennent les outils OSINT, principalement employés pour collecter et mettre en relation des informations disponibles sur le web. Ces données peuvent se présenter sous diverses formes : texte, fichier, image, etc. Selon un rapport du CRS pour le Congrès, l’Intelligence Open Source découle d’informations publiques diffusées, collectées et exploitées de manière judicieuse. Elle met ensuite ces informations à disposition des utilisateurs afin de répondre à des besoins de renseignement spécifiques.

Pourquoi avons-nous besoin d’outils OSINT ?

Imaginons une situation où il est nécessaire d’obtenir des renseignements relatifs à un sujet précis sur internet. Il est alors indispensable de rechercher et d’analyser jusqu’à atteindre les résultats escomptés, ce qui peut s’avérer très chronophage. C’est la raison principale pour laquelle les outils de renseignement sont indispensables : ils permettent d’accomplir ce processus en quelques instants.

Il est même possible d’utiliser simultanément différents outils afin de recueillir toutes les informations relatives à une cible, puis de les corréler et de les utiliser ultérieurement.

Explorons donc certains des meilleurs outils OSINT disponibles.

Shodan

Google est le moteur de recherche le plus couramment employé, mais Shodan se présente comme un outil de recherche remarquable et une véritable mine d’informations pour les spécialistes de la sécurité, notamment pour identifier les actifs exposés.

Contrairement à d’autres moteurs de recherche, Shodan fournit des résultats plus pertinents, particulièrement pour les professionnels de la sécurité. Il agrège principalement des données relatives aux actifs connectés au réseau. Ces appareils peuvent varier : ordinateurs portables, feux de signalisation, systèmes informatiques ou divers dispositifs IoT. Cet outil open source aide les analystes de sécurité à identifier des cibles et à évaluer leurs vulnérabilités potentielles (mots de passe, services, ports, etc.).

Il propose également des options de recherche très flexibles pour la communauté.

Prenons un exemple concret : un utilisateur peut visualiser les caméras IP, les webcams, les feux de circulation, etc. connectés. Voici quelques applications courantes de Shodan :

- Tester les « mots de passe par défaut ».

- Identifier les actifs avec un visualiseur VNC.

- Utiliser le port RDP ouvert pour évaluer les ressources disponibles.

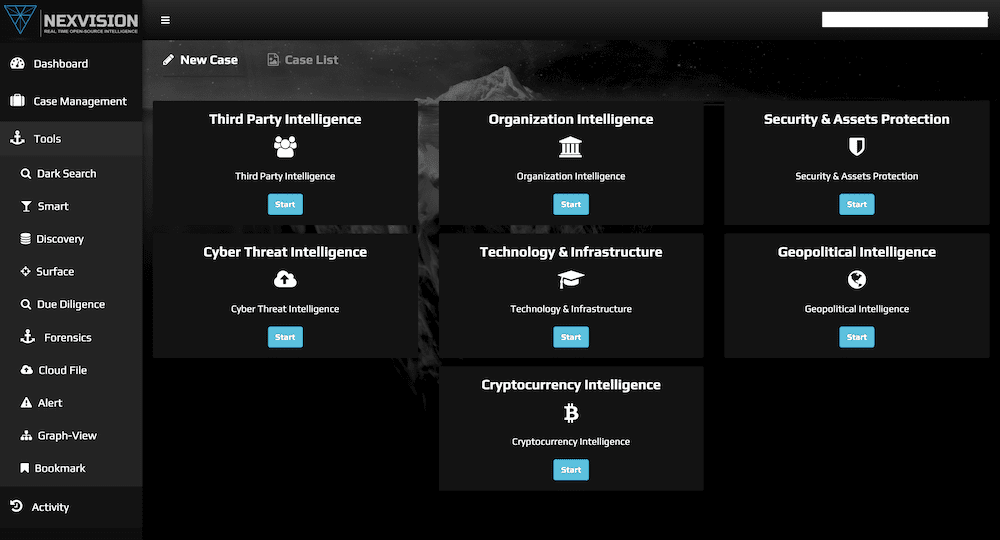

NexVision

NexVision est une solution OSINT avancée, propulsée par l’IA, qui donne des informations en temps réel provenant de l’ensemble du web (le web classique, le dark web et les réseaux sociaux). Il permet un accès inédit aux recherches sur le dark web par le biais de navigateurs habituels (Chrome, Safari) sans avoir besoin d’utiliser le navigateur anonyme Tor.

Que ce soit pour des vérifications d’antécédents, des procédures de diligence raisonnable, la conformité avec les obligations KYC/AML/CFT, la collecte de renseignements sur une organisation, des tiers, des cybermenaces ou même des adresses de cryptomonnaies impliquées dans des attaques de rançongiciels, NexVision fournit des réponses précises en temps réel.

Initialement utilisée par les armées et les gouvernements, NexVision est disponible commercialement depuis 2020. Elle est maintenant employée par des entreprises du Fortune 500 et des PME pour leurs besoins en matière de renseignement et d’investigation. L’offre de services comprend l’abonnement à leur solution SaaS et des rapports d’intelligence à l’achat.

Fonctionnement :

Dans une première phase, son moteur doté d’IA collecte, analyse et catégorise en continu des données, créant ainsi le plus important ensemble de données disponibles sur le marché. Ensuite, le moteur exploite l’apprentissage automatique pour réduire les faux positifs, assurant une grande précision et contextualisation des résultats. Cela réduit considérablement le temps de travail et la fatigue d’alerte auxquels les analystes sont confrontés lorsqu’ils font face à un important volume de données non pertinentes. Enfin, l’ensemble des résultats sont affichés sur un tableau de bord, facilitant la visualisation et la prise de décisions éclairées.

Le tableau de bord permet aux utilisateurs de définir des alertes par mot-clé pour suivre les cibles en temps réel, de mener des investigations et d’analyser les résultats en restant anonymes.

Le logiciel possède une interface simple, pensée pour les analystes débutants. Ces derniers peuvent accéder et employer des informations complètes de niveau militaire sans avoir besoin de créer des scripts ni de rédiger une seule ligne de code.

Son module dédié aux réseaux sociaux surveille les données de Meta (anciennement Facebook), Instagram, LinkedIn, Discord, Twitter, YouTube, Telegram, etc. Il est équipé de la technologie de géolocalisation pour identifier l’origine et le lieu de diffusion de l’information.

Social Links

Social Links est une entreprise de logiciels qui conçoit des solutions basées sur l’IA pour extraire, analyser et visualiser des données provenant de sources ouvertes, incluant les réseaux sociaux, les messageries, les blockchains et le dark web. Leur produit phare, SL Professional, permet aux enquêteurs et aux spécialistes de la sécurité des données d’atteindre leurs objectifs de manière plus rapide et efficace.

SL Professional propose une large palette de méthodes de recherche personnalisées couvrant plus de 500 sources ouvertes. Les requêtes de recherche avancées du produit, dont beaucoup sont basées sur l’apprentissage automatique, permettent aux utilisateurs de filtrer les données de manière sophistiquée, au fur et à mesure de leur collecte à partir de diverses sources.

Cependant, les solutions OSINT de Social Links ne se contentent pas de collecter des informations ; elles fournissent aussi des outils d’analyse perfectionnés pour affiner les données à mesure que les investigations progressent, restituant des résultats précis pour une vision toujours plus claire de l’enquête.

Fonctionnalités :

- Un ensemble professionnel de plus de 1000 méthodes de recherche originales pour plus de 500 sources de données ouvertes, y compris toutes les plateformes majeures des réseaux sociaux, des messageries, des blockchains et du dark web.

- Des fonctions d’automatisation avancées qui exploitent l’apprentissage automatique pour fournir une vaste gamme de méthodes de récupération d’informations, affichant des résultats précis à une vitesse remarquable.

- Des outils d’analyse sur mesure pour affiner considérablement les données et les adapter aux objectifs spécifiques de l’utilisateur.

- Intégration fluide au sein de votre infrastructure informatique.

- Social Links propose une formation et un support dans le cadre de ses offres de produits.

Pour les organisations nécessitant une solution OSINT de pointe, Social Links propose également une plateforme de niveau entreprise : SL Private Platform. C’est une solution OSINT sur site offrant un vaste éventail de méthodes de recherche, une personnalisation complète adaptée aux besoins des utilisateurs et un stockage privé des données.

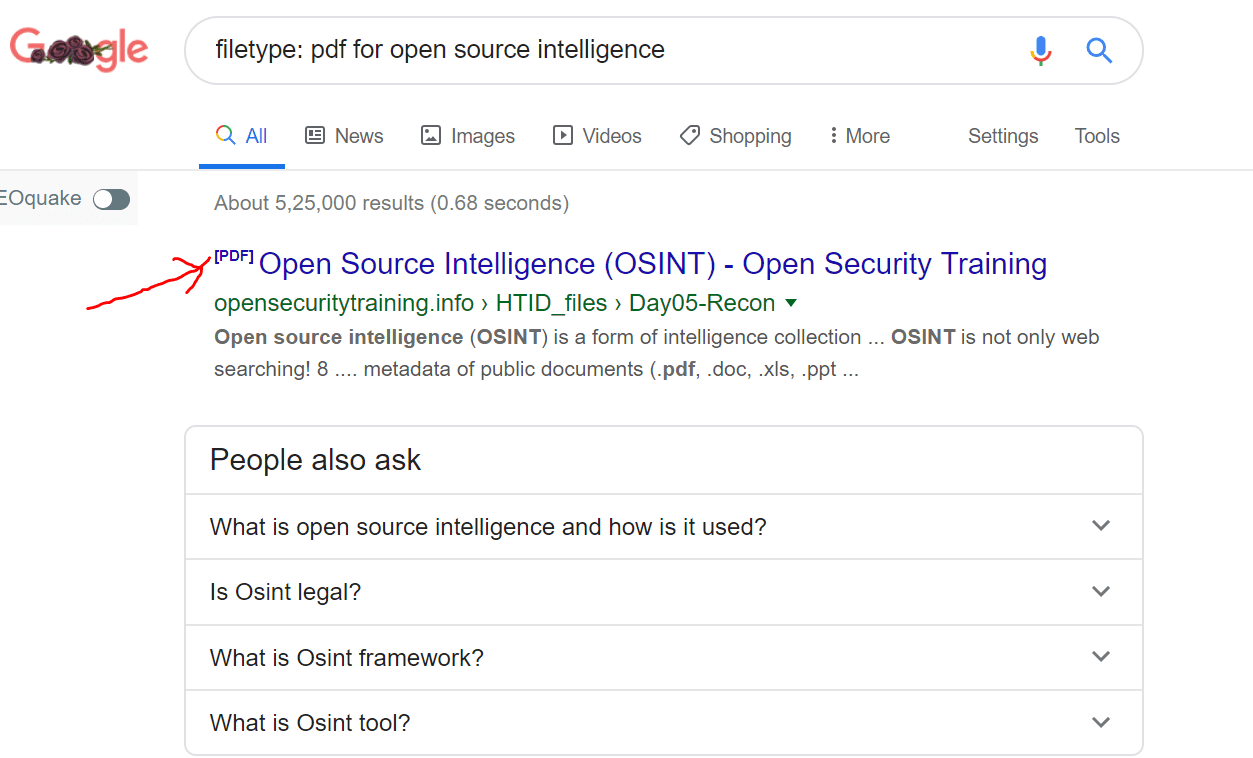

Google Dork

Les Google Dorks sont apparus en 2002 et offrent des résultats performants. Cet outil d’investigation en sources ouvertes, basé sur des requêtes, est développé pour aider les utilisateurs à cibler de manière appropriée et efficace l’index ou les résultats de recherche.

Les Google Dorks offrent une approche flexible pour la recherche d’informations en employant des opérateurs spécifiques, et parfois cette méthode est désignée sous l’appellation « Google Hacking ». Ces opérateurs permettent de simplifier la recherche pour extraire des informations. Voici quelques exemples d’opérateurs ou d’options d’indexation proposés par Google Docker :

- Filetype : cet opérateur est principalement utilisé pour trouver des types de fichiers ou pour effectuer une recherche sur une chaîne spécifique.

- Intext : cette option d’indexation permet de rechercher un texte particulier sur une page spécifique.

- Ext : permet de rechercher une extension spécifique dans un fichier.

- Inurl : employé pour rechercher une chaîne ou un mot spécifique dans l’URL.

- Intitle : pour trouver le titre ou les mots indiqués dans l’URL.

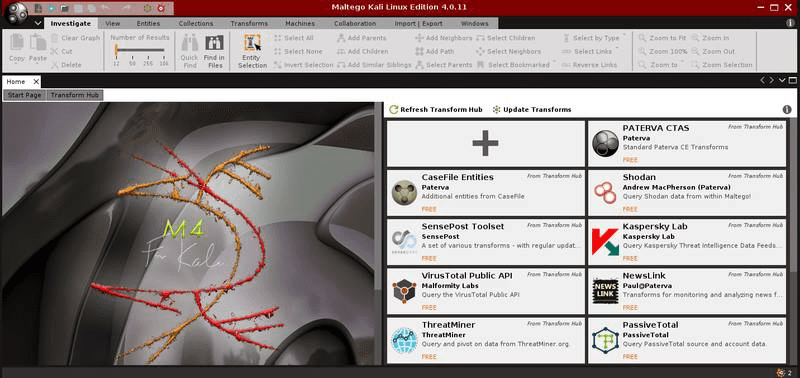

Maltego

Maltego est conçu par Paterva et fait partie des outils intégrés à Kali Linux. Cet instrument d’investigation en sources ouvertes est couramment employé pour effectuer une exploration ciblée sur diverses cibles en utilisant plusieurs transformations intégrées (il offre aussi la possibilité d’en rédiger des personnalisées).

Le langage de programmation utilisé dans Maltego est le Java. Il est présenté comme un pré-package intégré dans Kali Linux. Pour utiliser cet outil, une inscription gratuite sur le site de Paterva est nécessaire. Une fois cette inscription validée, les utilisateurs peuvent utiliser cet outil afin de créer des empreintes digitales efficaces de la cible sur internet.

Les résultats attendus peuvent concerner la conversion IP, l’identification du numéro AS, du bloc d’adresse réseau, et même des expressions et localisations. Ce sont les icônes de Maltego qui fournissent une vision détaillée et une information sur chaque élément.

Il est possible d’obtenir des informations additionnelles sur la cible en approfondissant le processus. En résumé, c’est un excellent outil pour suivre les empreintes de chaque entité sur internet. Maltego est disponible sur tous les principaux systèmes d’exploitation.

TheHarvester

TheHarvester est un outil puissant pour trouver des courriels, sous-domaines, adresses IP, etc. à partir de diverses données publiques.

Voici un exemple de recherche de sous-domaines en utilisant DNSdumpster :

[[email protected] theHarvester]# python theHarvester.py -d toptips.fr.com -v -b dnsdumpster

*******************************************************************

* _ _ _ *

* | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ *

* | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| *

* | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | *

* __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| *

* *

* theHarvester 3.1.0.dev1 *

* Coded by Christian Martorella *

* Edge-Security Research *

* [email protected] *

* *

*******************************************************************

[*] Target: toptips.fr.com

[*] Searching DNSdumpster.

[*] No IPs found.

[*] No emails found.

[*] Hosts found: 3

---------------------

lab.toptips.fr.com:104.25.134.107

tools.toptips.fr.com:104.25.134.107

www.toptips.fr.com:104.25.134.107

[*] Virtual hosts:

------------------

[[email protected] theHarvester]#

TheHarvester est également disponible sur Kali Linux. Consultez le guide d’installation de Kali Linux si vous avez besoin de ce logiciel.

Il existe bien d’autres outils pour la recherche de sous-domaines.

Recon-Ng

Recon-Ng est un outil efficace pour effectuer une reconnaissance sur une cible.

La puissance de cet outil réside dans son approche modulaire, comparable à Metasploit. Recon-ng intègre différents modules qui sont utilisés pour cibler et extraire des informations en fonction des besoins de l’utilisateur. L’utilisation des modules de Recon-ng s’effectue en ajoutant des domaines dans l’espace de travail.

Les espaces de travail sont créés pour effectuer des opérations spécifiques. Les utilisateurs sont redirigés vers l’espace de travail dès sa création. Dans l’espace de travail, le domaine peut être spécifié à l’aide de la commande « add domain

Des modules tels que « google-site-web » et « bing-domain-web » permettent de trouver des domaines liés au domaine initial. Les résultats incluent les domaines indexés par les moteurs de recherche. Le module « bing_linkedin_cache » permet de récupérer des adresses courriel liées au domaine. Ce module peut être utile lors de tentatives d’ingénierie sociale.

En utilisant d’autres modules, il est possible d’obtenir des renseignements complémentaires sur la cible. Ainsi, cet outil de renseignement open source est un atout incontournable pour les chercheurs.

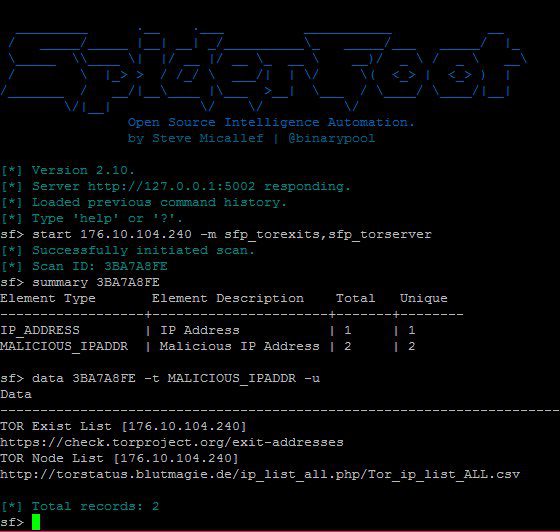

Spiderfoot est un outil de reconnaissance open source disponible pour Linux et Windows. Développé en Python, il est hautement configurable et fonctionne sur presque toutes les plateformes. Il possède une interface graphique simple et interactive, ainsi qu’une interface en ligne de commande.

Il permet d’automatiser des requêtes sur plus de 100 sources OSINT pour collecter des informations sur des courriels, noms, adresses IP, noms de domaine, etc. Il agrège un grand volume d’informations sur une cible : blocs d’adresses réseau, courriels, serveurs, entre autres. Spiderfoot permet de cibler selon les besoins, en comprenant comment les données sont liées entre elles.

Les données collectées par SpiderFoot fournissent une grande quantité d’informations sur la cible. Il donne des indications sur les menaces de piratage potentielles qui conduisent à des vulnérabilités, des fuites de données et autres informations cruciales. Ces informations permettent d’optimiser les tests de pénétration et d’améliorer la protection en cas de menaces.

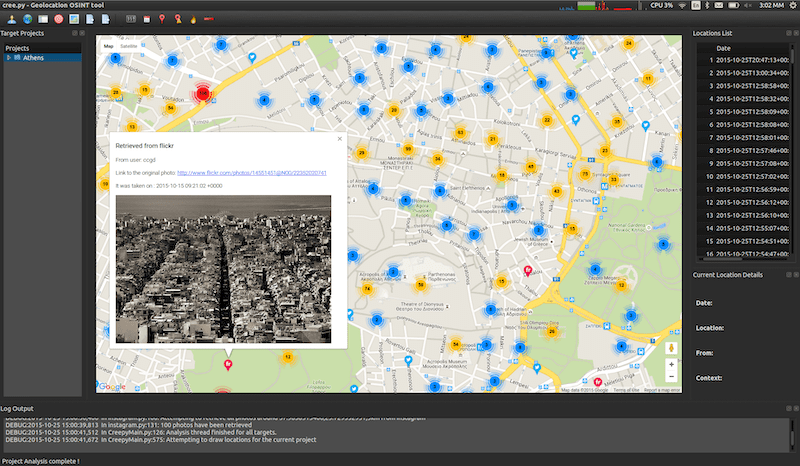

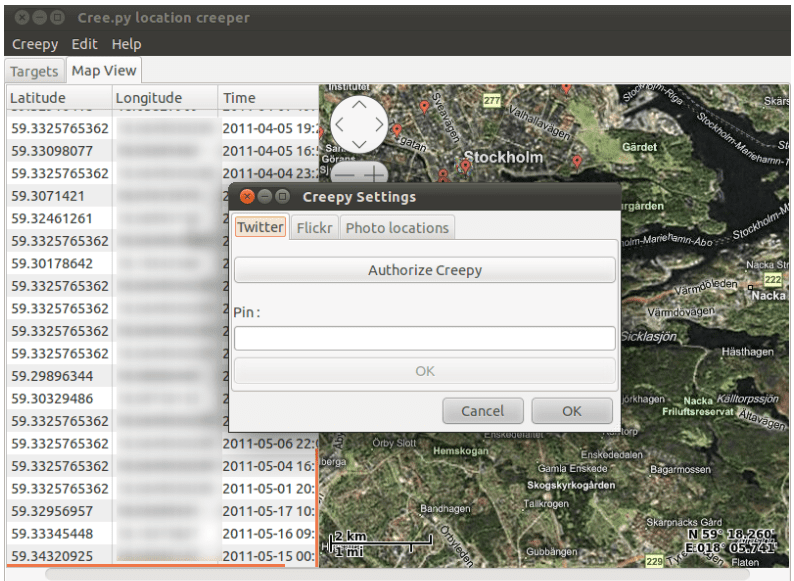

Creepy

Creepy est un outil d’investigation en sources ouvertes pour la géolocalisation. Il collecte des informations de géolocalisation en utilisant diverses plateformes de réseaux sociaux et des services d’hébergement d’images. Creepy affiche les résultats sur une carte, en utilisant un filtre de recherche basé sur la localisation et la date exacte. Ces résultats sont disponibles aux formats CSV ou KML pour des analyses approfondies.

La fonctionnalité principale de Creepy se divise en deux onglets : « Cibles » et « Vue de la carte ».

Creepy est écrit en Python et propose également un binaire packagé pour les distributions Linux comme Debian, Backtrack, Ubuntu et Microsoft Windows.

Conclusion

Les tests d’intrusion sont complexes et exigent des renseignements issus de nombreuses sources. Les outils OSINT présentés ci-dessus vous seront utiles pour cette tâche.

Vous pouvez également explorer les outils de pentest en ligne pour la reconnaissance et la recherche d’exploits.