Le « zoom bombing », ou intrusion malveillante lors d’une visioconférence Zoom, est devenu un problème courant, maintenant que cette plateforme est un outil essentiel pour les cours en ligne, réunions et conférences. Cela se produit lorsqu’une personne non invitée se joint à une réunion et adopte un comportement inapproprié ou perturbateur. Des incidents ont révélé des individus diffusant des images choquantes, à caractère raciste, entre autres. Bien que Zoom s’efforce de renforcer la sécurité de ses flux, il existe des mesures préventives que les organisateurs peuvent prendre pour limiter le « zoom bombing ».

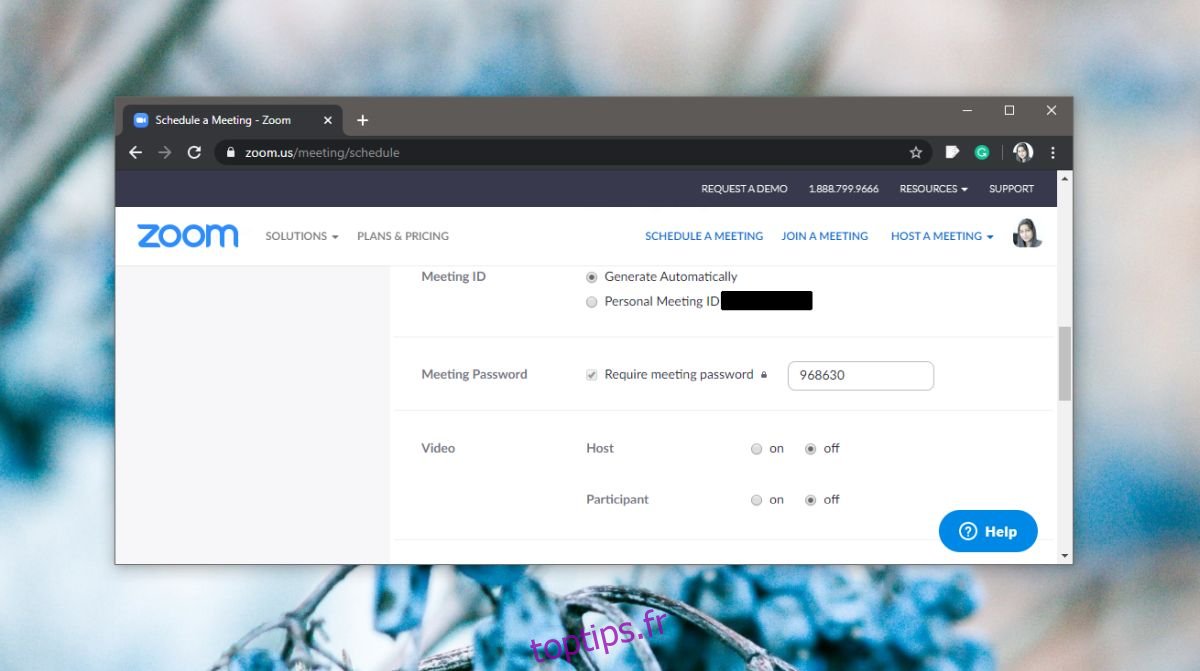

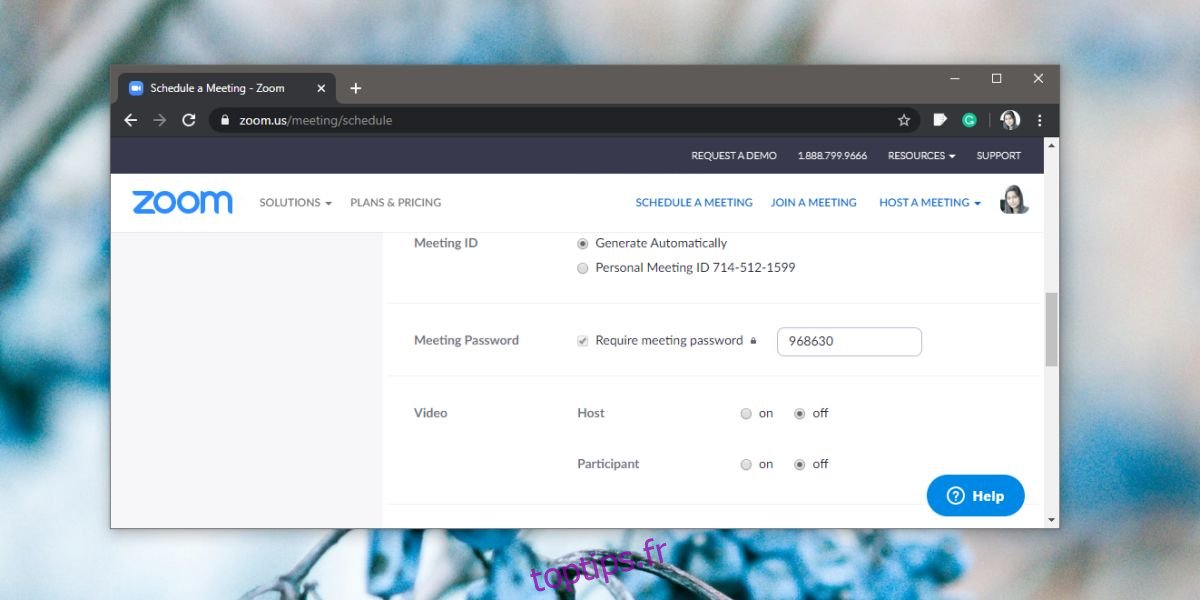

Modification du mot de passe

Afin de renforcer la sécurité des réunions, Zoom attribue désormais automatiquement un mot de passe à chaque nouvelle réunion créée ou planifiée. Seuls les participants disposant de ce mot de passe peuvent rejoindre la réunion. Bien que le mot de passe soit un simple code numérique, il est fortement recommandé de le remplacer par un mot de passe unique et différent pour chaque réunion.

Évitez d’utiliser des mots de passe basés sur des modèles simples, tels que la liste de vos personnages préférés d’une série télévisée.

Communication des mots de passe

Bien qu’il soit tentant d’envoyer les mots de passe avec l’invitation à la réunion, il est possible que les destinataires de l’invitation et du mot de passe ne soient pas prudents et partagent l’information involontairement, par exemple via des captures d’écran. Il est préférable de ne communiquer le mot de passe qu’au moment où la réunion commence. Bien que moins pratique, cette méthode permet de réduire les perturbations potentielles.

Filtrage des participants

Bien que cela implique un travail supplémentaire pour les organisateurs de réunions, le filtrage des participants peut s’avérer très utile à long terme. Avant d’autoriser l’accès à la réunion, examinez attentivement chaque participant. Zoom a activé par défaut les salles d’attente pour toutes les réunions, mais il peut être difficile de vérifier chaque participant. Vous pouvez demander aux participants d’inclure un identifiant spécifique à leur nom lorsqu’ils rejoignent la réunion, tel que leur numéro de matricule universitaire. Cette approche facilitera le filtrage des participants. Encouragez également les participants à utiliser leurs vrais noms, plutôt que des pseudonymes ou des noms d’emprunt.

Il peut également être utile de demander aux participants de confirmer leur présence à l’avance, afin d’avoir une idée du nombre de participants attendus. L’option « Verrouiller la réunion » empêche de nouvelles personnes de rejoindre la visioconférence une fois la réunion verrouillée. Cette fonctionnalité peut être utile, mais elle peut également être contre-productive si des participants ont des difficultés à se connecter à l’heure, par exemple des étudiants. Évaluez l’utilité de cette option en fonction du contexte.

Confidentialité et protection

Il est essentiel d’inciter tous les participants à garder confidentielles les informations relatives à la réunion. Ne partagez pas les liens d’accès sur des groupes Facebook ou des forums de discussion. Bien que cette mesure ajoute une couche de complexité, car diffuser un lien dans un seul espace facilite la communication de masse, il est possible de créer un groupe WhatsApp, où seul l’administrateur peut publier et ajouter les personnes qui participent régulièrement aux réunions. Partagez les liens d’accès dans ce groupe, en demandant aux participants de ne pas les diffuser en dehors de ce canal.

Assurez-vous d’être la source centrale d’information concernant le lien de la réunion. Évitez que les participants ne le demandent à d’autres personnes qui pourraient le diffuser via un canal non sécurisé.

Passer à l’action

Si, malgré toutes les précautions, vos réunions continuent d’être perturbées, il est fort probable qu’une personne interne soit à l’origine de ces incidents. Afin d’identifier la taupe, vous pouvez diviser les participants en petits groupes et les inviter à différentes réunions. En observant quelles réunions ont été perturbées, il sera peut-être possible d’identifier la personne qui divulgue les informations.