Exploration de la rétro-ingénierie : principes, applications et outils

La rétro-ingénierie, ou ingénierie inverse, consiste à décortiquer un produit ou un système pour en saisir la conception, le mécanisme interne et les fonctionnalités. Il s’agit d’un processus d’analyse en profondeur qui vise à extraire des connaissances à partir de l’existant.

Cette démarche est souvent employée pour plusieurs raisons : améliorer un produit existant, créer des alternatives concurrentielles, ou encore détecter et réparer des failles et vulnérabilités. Elle trouve son application dans divers secteurs, comme le développement de logiciels, la production industrielle et la cybersécurité. Toutefois, la rétro-ingénierie peut aussi être détournée à des fins malveillantes, telles que l’usurpation de secrets commerciaux ou la production de contrefaçons. C’est pourquoi son usage est souvent encadré par les lois sur la propriété intellectuelle et le secret commercial.

Pour maîtriser la rétro-ingénierie, un spécialiste de la sécurité doit posséder de solides connaissances en informatique et en programmation, ainsi qu’une pratique des outils et techniques typiques, comme les désassembleurs et les débogueurs.

Fonctionnement de la rétro-ingénierie

La rétro-ingénierie se base sur l’analyse d’un système pour en comprendre les éléments, les fonctions et les opérations. L’objectif est de saisir son mode de fonctionnement, ou d’en créer une copie ou une imitation.

Cette méthode est cruciale pour divers motifs : comprendre la logique d’un système, identifier ses vulnérabilités, développer des versions compatibles ou alternatives, et optimiser la conception d’origine.

Le processus implique généralement le démontage d’un système, qu’il soit matériel ou logiciel, afin d’étudier ses composants et leurs interactions. Cela peut concerner le démontage physique d’appareils ou l’analyse du code et de la structure de logiciels.

Une fois le système décortiqué, chaque composant est examiné pour comprendre sa fonction et son rôle dans l’ensemble du système.

Il est crucial de respecter les droits de propriété intellectuelle et d’utiliser la rétro-ingénierie uniquement à des fins légales et éthiques.

Rôle de la rétro-ingénierie dans la sécurité

En matière de sécurité, la rétro-ingénierie a pour but de détecter et de limiter les vulnérabilités potentielles d’un produit ou d’un système. Cela se fait en étudiant la conception, le code ou les composants, afin d’identifier les faiblesses.

Par exemple, un chercheur en sécurité peut recourir à la rétro-ingénierie pour scruter la conception d’une application logicielle et repérer les vulnérabilités qui pourraient être exploitées par des pirates. Cela peut passer par l’examen du code, l’analyse des communications réseau ou l’étude des interactions avec d’autres systèmes.

Une fois ces vulnérabilités identifiées, le chercheur peut développer des solutions pour les atténuer, comme corriger le code ou renforcer les mesures de sécurité. Cela contribue à améliorer la sécurité globale du produit ou du système.

Les étapes de la rétro-ingénierie

Voici les étapes typiques de la rétro-ingénierie :

- Identification du produit ou du système : il s’agit de déterminer précisément quel produit ou logiciel sera analysé.

- Collecte d’informations : rassemblement de toutes les données disponibles, comme les documents de conception, le code source ou les manuels d’utilisation.

- Analyse approfondie : étude des informations collectées pour comprendre la conception et le fonctionnement du système. Cela peut inclure le démontage, l’analyse des composants, ou l’examen du code.

- Création d’un modèle : développement d’une représentation fidèle de la conception, du fonctionnement interne et des fonctionnalités. Ce modèle sert de base pour une analyse plus poussée ou pour apporter des modifications.

- Exploitation des connaissances : utilisation des connaissances acquises pour améliorer le produit, créer des alternatives, ou corriger les failles. Cela peut impliquer des modifications du code ou le développement de nouveaux produits basés sur cette compréhension.

Penchons-nous maintenant sur certains des meilleurs outils de rétro-ingénierie.

Outils de rétro-ingénierie incontournables

Ghidra

Ghidra est une suite d’outils d’ingénierie inverse (SRE) open-source et gratuite, mise au point par la National Security Agency (NSA). Elle permet de désassembler, décompiler et analyser le code binaire.

Conçue pour être un outil robuste et évolutif, Ghidra est employée aussi bien par les agences gouvernementales que par la communauté SRE au sens large. Rendue publique en 2019, elle est disponible gratuitement en téléchargement et utilisation.

Son interface est conviviale et sa conception modulaire permet une personnalisation selon les besoins. De plus, Ghidra comprend un décompilateur capable de transformer le code assembleur en un langage de niveau supérieur, comme le C ou le Java, ce qui facilite la compréhension des fonctionnalités d’un fichier binaire.

Androguard

Androguard est une trousse à outils open source dédiée à la rétro-ingénierie et à l’analyse d’applications Android. Écrite en Python, elle permet d’examiner la structure et le comportement des applications Android.

Androguard offre divers outils pour l’analyse : désassemblage, décompilation et désobfuscation. Elle permet d’analyser le code d’une application, d’extraire ses ressources et de détecter d’éventuelles vulnérabilités.

Largement utilisée par les chercheurs en sécurité, Androguard propose de nombreuses fonctionnalités pour la rétro-ingénierie : prise en charge de multiples formats de fichiers, analyses statiques et dynamiques, et intégration avec d’autres outils comme IDA Pro et radare2.

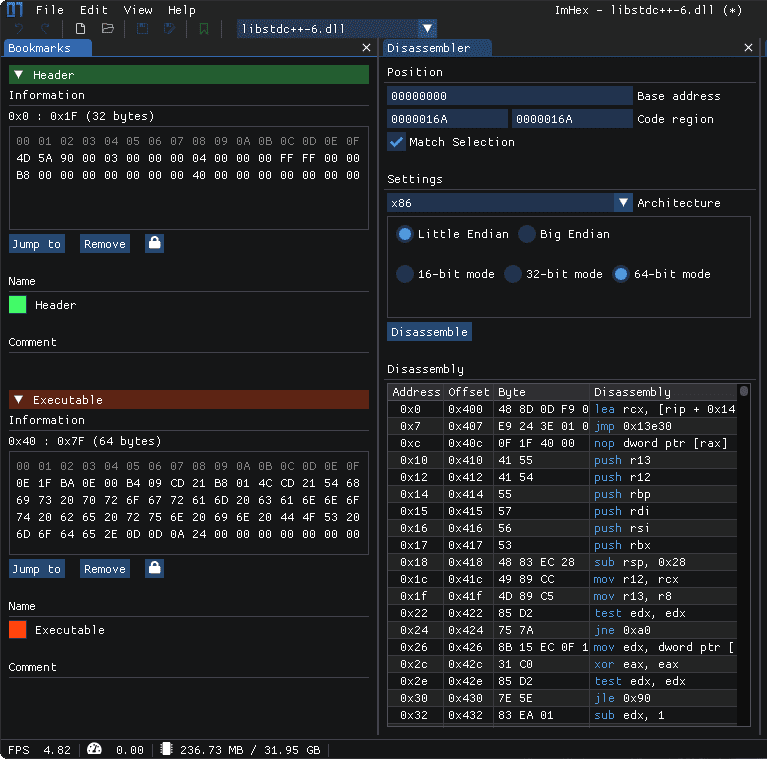

ImHex

ImHex est un éditeur hexadécimal, un type de logiciel permettant de visualiser et de modifier les données binaires brutes d’un fichier. Les éditeurs hexadécimaux sont utilisés par les développeurs, les chercheurs en sécurité et autres utilisateurs techniques pour examiner le contenu d’un fichier à bas niveau. Ils sont particulièrement utiles pour analyser les fichiers binaires.

ImHex est un éditeur hexadécimal open source et gratuit, disponible pour Windows et Linux. Son interface conviviale et ses diverses fonctionnalités le rendent facile à utiliser. Parmi ses atouts, citons la prise en charge des fichiers volumineux, des fonctions de recherche et de remplacement flexibles et la possibilité de comparer des fichiers côte à côte. ImHex permet également de définir des types de données personnalisés.

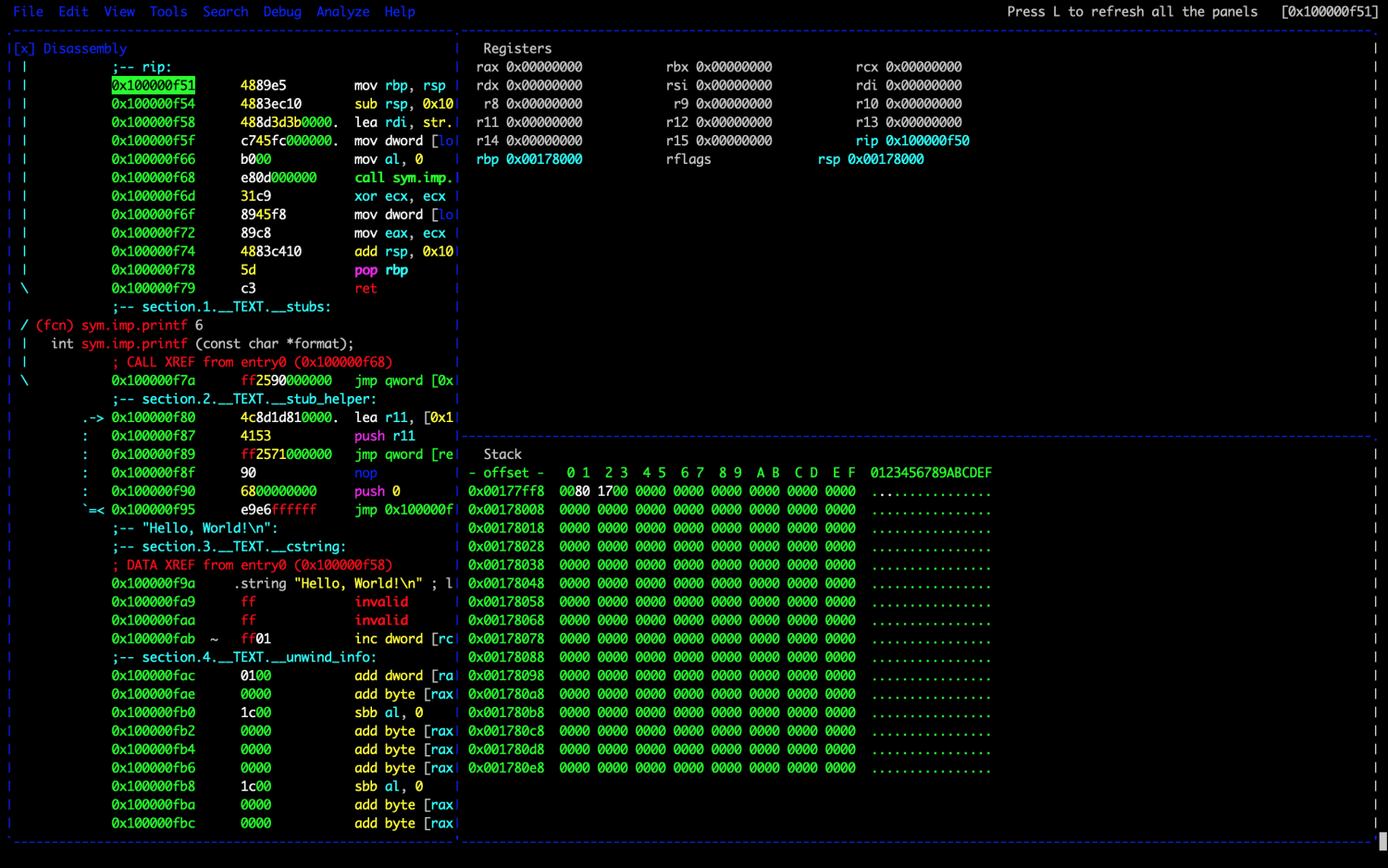

Radare2

Radare2 est un framework open source de rétro-ingénierie. Il sert à désassembler, analyser et déboguer des fichiers binaires. Écrit en C, il est disponible sur de nombreuses plateformes (Windows, Linux, macOS, etc.).

Cet outil est couramment employé par les chercheurs en sécurité pour diverses tâches : rétro-ingénierie, analyse des vulnérabilités et informatique légale. Il dispose d’une interface en ligne de commande et d’un puissant moteur de script qui permet d’automatiser des opérations complexes.

Radare2 comprend aussi un désassembleur qui transforme le code binaire en instructions d’assemblage, ce qui facilite la compréhension du fonctionnement interne d’un fichier binaire. Il offre de nombreuses fonctionnalités : prise en charge de diverses architectures et formats de fichiers, analyses statiques et dynamiques, et intégration avec d’autres outils.

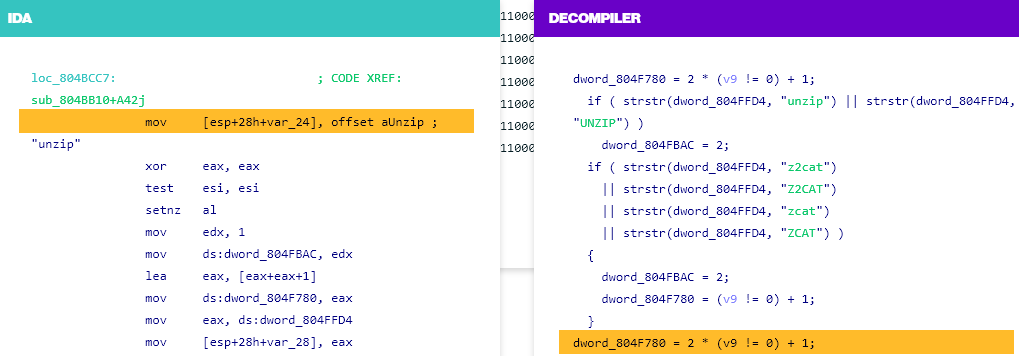

IDA Pro

IDA Pro (Interactive Disassembler Pro) est un désassembleur et débogueur commercial, très prisé par les chercheurs en sécurité pour analyser le code compilé. Il permet de disséquer des exécutables et autres fichiers binaires.

Il offre de nombreuses fonctionnalités pour l’analyse statique et dynamique : prise en charge de différentes architectures et formats de fichiers, création et modification de désassemblages, et intégration avec des débogueurs et décompilateurs. IDA Pro est compatible multiplateforme et offre une interface graphique ainsi qu’un langage de script pour automatiser les opérations. Bien que puissant, il est réputé pour sa courbe d’apprentissage abrupte et son prix élevé.

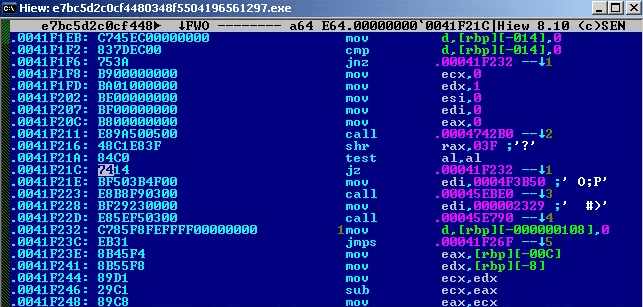

Hiew

Hiew est un visualiseur et éditeur de fichiers binaires pour Microsoft Windows, apprécié des développeurs et chercheurs en sécurité. Il permet de visualiser et modifier les données brutes d’un fichier binaire, et de désassembler le code machine en langage d’assemblage.

Hiew permet aussi de rechercher des modèles ou des chaînes dans un fichier binaire, et de comparer des fichiers. Il n’est pas open source et n’est pas disponible gratuitement.

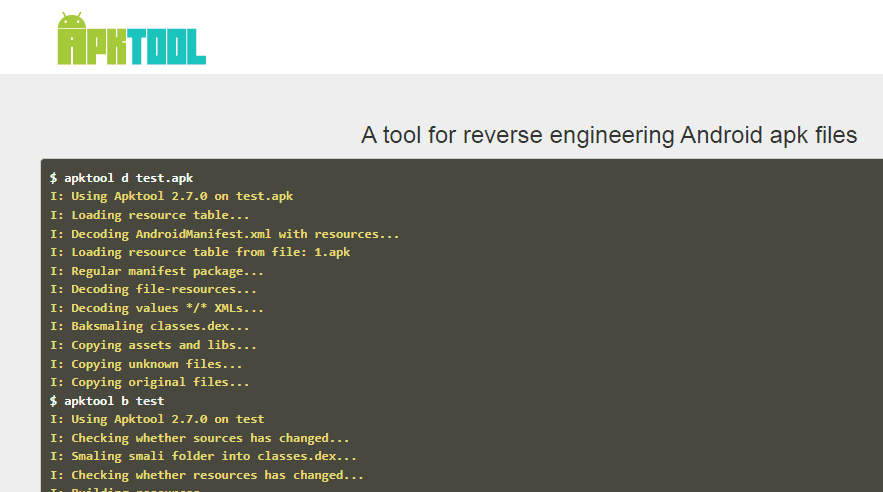

Apktool est un outil gratuit et open-source pour la rétro-ingénierie des fichiers APK Android. Écrit en Java, il peut être exécuté sur toute plateforme compatible. Apktool permet de décoder les ressources d’un fichier APK et de reconstruire l’application avec des modifications.

Il est utilisé par les développeurs et moddeurs Android pour personnaliser les applications, ainsi que par les chercheurs en sécurité pour l’analyse statique.

Il permet de créer une représentation du code et du contenu de l’application. Apktool facilite également l’analyse de sécurité en permettant d’inspecter le code et les ressources. Les utilisateurs peuvent apporter des modifications à l’apparence et au comportement de l’application. Il est important de respecter les droits de propriété intellectuelle et d’utiliser Apktool de manière légale et éthique.

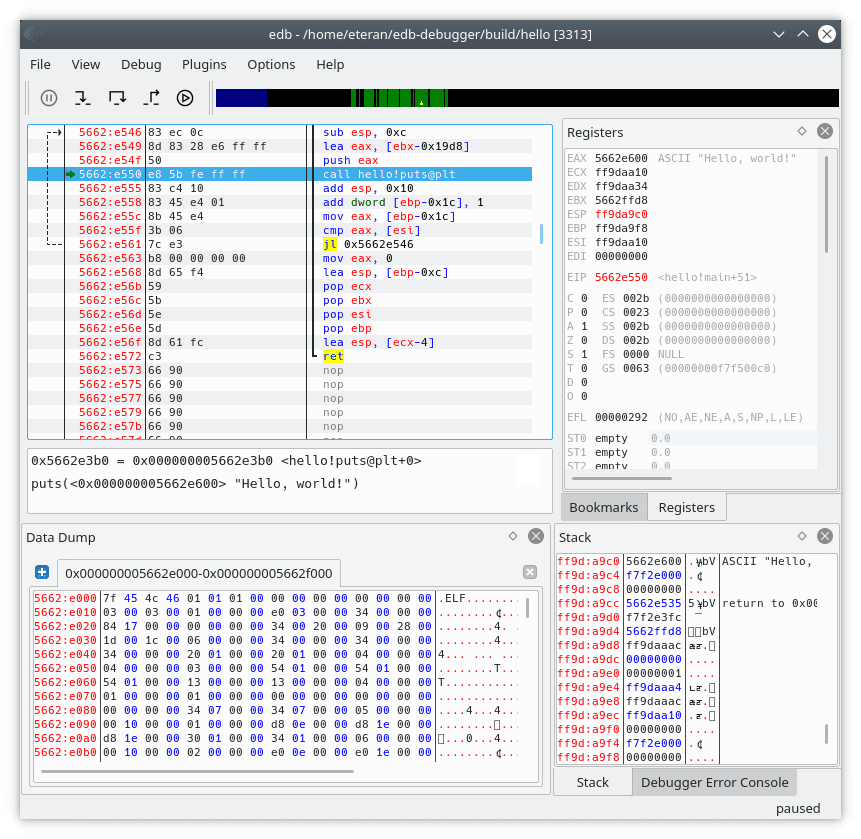

EDB Debugger

EDB est un débogueur open-source et gratuit pour Linux, Windows et macOS. C’est un outil puissant pour analyser et déboguer une variété d’exécutables, y compris les fichiers ELF, PE, Mach-O et Java. EDB offre une multitude de fonctionnalités utiles pour le développement de logiciels et la rétro-ingénierie.

Son interface conviviale le rend facile à utiliser, même pour les débutants. Il propose des vues comme la vue de désassemblage, la carte mémoire et la vue de registre. EDB permet également de définir des points d’arrêt, de parcourir le code pas à pas et d’inspecter les valeurs des variables. Il est compatible avec diverses architectures de processeurs et systèmes d’exploitation.

Java Snoop

JavaSnoop est un outil qui permet de modifier le comportement des applications Java lors de leur exécution. Conçu pour les tests et l’analyse de sécurité, il est utile pour détecter et exploiter les vulnérabilités. Il s’attache à un processus Java en cours et y injecte du code.

JavaSnoop est disponible en outil autonome et en plugin pour la plateforme de test Burp Suite. Écrit en Java, il fonctionne sur toute plateforme compatible. Il permet d’intercepter et de modifier les appels de méthode, d’afficher et de modifier les valeurs des variables, et de définir des crochets personnalisés.

Conclusion

La rétro-ingénierie est une compétence précieuse pour les professionnels de la sécurité. Elle permet de comprendre la conception et le fonctionnement interne d’un système afin de détecter et corriger les vulnérabilités. Elle est particulièrement utile pour les vulnérabilités zero-day.

Bien qu’elle soit complexe, elle s’avère être un outil précieux pour les professionnels de la sécurité.

Vous pourriez également être intéressé par les meilleurs analyseurs et outils de collecte NetFlow pour votre réseau.