Vous est-il déjà arrivé de vous identifier sur un site web en utilisant des services comme Google, Facebook, LinkedIn ou même Github ? Imaginez pouvoir télécharger des documents sur un site directement depuis votre espace de stockage en ligne, comme Google Drive.

Ces situations illustrent comment des sites ou applications accèdent à des informations stockées sur d’autres plateformes. Comment cela est-il possible sans mettre en péril la sécurité de vos données personnelles, et sans partager vos identifiants avec des applications tierces ?

Prenons l’exemple de Facebook. Le réseau social peut utiliser les contacts enregistrés dans votre compte Google pour suggérer des amis. Pour cela, Facebook a besoin d’accéder à votre compte Google.

Autrefois, cela se faisait de manière peu sécurisée : vous communiquiez à Facebook votre adresse email Google et votre mot de passe, permettant ainsi à l’application d’accéder à vos contacts comme si elle était vous. De nombreuses applications, pas uniquement Facebook, autorisaient de cette manière l’accès aux données utilisateur hébergées sur d’autres plateformes.

Avec une telle méthode, l’utilisateur était vulnérable, devant compromettre sa sécurité pour utiliser les services. Un développeur malveillant pouvait facilement abuser des identifiants d’un utilisateur. C’est dans ce contexte que le protocole OAuth a vu le jour.

Selon l’Internet Engineering Task Force (IETF), OAuth est un système d’autorisation qui donne à des applications tierces la possibilité d’accéder à un service au nom du propriétaire de la ressource. Il permet aux utilisateurs d’accorder un accès limité aux applications tierces.

Ainsi, les applications peuvent accéder à des ressources en ligne, comme des profils ou des données personnelles stockées ailleurs, sans que l’utilisateur n’ait à divulguer ses identifiants de connexion à l’application tierce.

C’est ce qu’on appelle l’accès délégué : l’utilisateur autorise une application tierce à accéder de manière limitée à ses ressources hébergées sur un autre service, sans partager ses informations de connexion.

La version 2.0 du protocole OAuth est la plus répandue, et elle est essentielle pour l’autorisation et l’authentification web.

OAuth est largement utilisé dans l’authentification d’applications mobiles, la sécurisation d’APIs, l’authentification unique et l’accès délégué. Il permet également aux utilisateurs de gérer et de contrôler les autorisations accordées aux applications tierces.

Avantages des plateformes OAuth Open Source

Les plateformes OAuth open source sont des implémentations open source de la norme OAuth. Comme les applications sont développées avec différents langages de programmation et frameworks, ces plateformes fournissent des bibliothèques et des outils pour faciliter l’intégration d’OAuth. Voici quelques avantages :

Qualité et Transparence du Code

Les plateformes open source rendent leur code accessible. De nombreux développeurs, aux compétences variées, peuvent examiner le code, identifier et signaler des problèmes.

Cela garantit une qualité supérieure, sans vulnérabilité ni erreur. Les entreprises peuvent également évaluer le code pour s’assurer qu’il répond à leurs besoins avant de l’adopter.

Rentabilité

Les solutions open source sont gratuites, ce qui permet aux entreprises de réduire les coûts liés à l’utilisation de plateformes OAuth propriétaires. Cela offre la possibilité, même pour les petites entreprises, de garantir la sécurité des données de leurs utilisateurs.

Indépendance Vis-à-Vis des Fournisseurs

Avec des fournisseurs OAuth open source, vous pouvez facilement changer de fournisseur sans avoir à repenser l’architecture entière de votre application.

Les solutions OAuth open source respectent des normes établies, garantissant ainsi la compatibilité et l’interopérabilité avec d’autres systèmes. Cela simplifie le passage d’une solution open source à une autre.

Support Communautaire

Les solutions open source bénéficient souvent d’un vaste support communautaire, des développeurs travaillant à leur amélioration et à la mise à jour des logiciels. Cela garantit non seulement la compatibilité avec d’autres outils, mais aussi une résolution plus rapide des problèmes.

Critères d’Évaluation des Plateformes OAuth Open Source

Voici les facteurs clés à considérer lors de l’évaluation d’une plateforme OAuth open source :

Mesures de Sécurité et de Chiffrement

Il est crucial que la solution OAuth open source utilisée possède des mesures de sécurité et de chiffrement robustes.

Ces plateformes traitent des données utilisateur sensibles. Elles doivent donc assurer une communication sécurisée et protéger les jetons d’accès.

Facilité d’Intégration et APIs Conviviales

L’intégration étant un élément clé, la solution OAuth doit offrir des APIs, une documentation et des kits de développement logiciel (SDK) clairs et intuitifs, facilitant le processus.

Les points d’extrémité de la plateforme doivent également être bien documentés, avec des exemples de code et des bibliothèques pour les langages et frameworks courants.

Support Communautaire et Développement Actif

Une communauté active d’utilisateurs et de contributeurs est un signe de bonne santé pour une ressource open source, indiquant que la solution OAuth est continuellement améliorée et utilisée.

De plus, une communauté active peut apporter un support utile pour comprendre et utiliser la solution OAuth.

Évolutivité et Performances

Le nombre d’utilisateurs des applications évoluant, il est important que la solution OAuth utilisée soit capable de gérer une augmentation de la charge et un grand nombre de requêtes simultanées.

Options de Personnalisation et d’Extensibilité

Une solution OAuth doit être hautement personnalisable afin de répondre aux besoins spécifiques des utilisateurs. En d’autres termes, les entreprises ne devraient pas avoir à adapter leur logique à la plateforme OAuth, mais inversement.

La solution OAuth doit être suffisamment personnalisable et extensible pour permettre sa mise en œuvre sans modifier la logique métier, en autorisant l’ajout de flux d’authentification personnalisés, de revendications et d’attributs utilisateur.

En tenant compte de ces éléments, voici quelques solutions OAuth open source à envisager pour votre prochain projet.

SuperTokens

SuperTokens est une solution de connexion open source prisée par des startups comme HackeRank, Skoot et Food Market Hub, et par des ingénieurs de grandes entreprises comme Google, Amazon et Meta.

SuperTokens propose des composants hautement personnalisables, extensibles et remplaçables, simplifiant l’intégration de l’authentification utilisateur dans les applications.

Non seulement SuperTokens est facile et rapide à intégrer, mais il offre des interfaces pré-construites pour les pages d’inscription et d’authentification. Les utilisateurs peuvent également créer rapidement leur propre système de connexion à l’aide des fonctions d’assistance fournies.

Avec SuperTokens, il est possible d’implémenter la connexion par mot de passe email, la connexion via OAuth, et la connexion sans mot de passe. La connexion sociale et par email peuvent être utilisées sur la même interface d’identification.

Cerbos

Cerbos est une plateforme d’autorisation open source, indépendante du langage et évolutive, reconnue comme la meilleure en matière de sécurité API par Business Wire en 2022.

Couche d’autorisation pour l’implémentation des rôles et des autorisations, Cerbos fonctionne avec divers fournisseurs d’identité, comme Auth0, Magic, WorkOS, Okta et FusionAuth.

Cerbos permet une gestion centralisée de la logique d’autorisation dans toutes vos applications et des modifications instantanées de la gestion d’authentification et d’autorisation.

De plus, Cerbos propose des définitions et des attributs de rôle contextuels et expose une API indépendante du langage utilisable avec n’importe quelle pile technologique.

Enfin, Cerbos est sans état et auto-hébergé, déployable sur des plateformes serverless, dans un cloud public ou privé, ou même dans un centre de données privé.

Passport

Passport est un middleware d’authentification populaire pour Node.js, authentifiant les requêtes entrantes des applications construites avec un backend Node.js.

L’authentification est réalisée via des plugins, les « stratégies ». Passport permet aux développeurs de contrôler les actions à mener en cas de succès ou d’échec de l’authentification.

Passport propose plus de 500 stratégies d’authentification et permet l’authentification unique avec OpenID et OAuth. Il prend également en charge les sessions persistantes, les portées et autorisations dynamiques, la mise en place de stratégies personnalisées et la gestion aisée des succès et des échecs lors de l’authentification.

Passport.js ne définit pas de routes dans les applications Node.js et ne dépend pas d’un schéma de base de données particulier, permettant aux développeurs de prendre les décisions au niveau de l’application.

Auth.js

Auth.js est une solution d’authentification open source fonctionnant avec divers frameworks frontend, notamment Next.js, SvelteKit et SolidStart.

Auth.js est conçu pour fonctionner avec diverses versions d’OAuth. Il prend en charge l’authentification sans état avec n’importe quel backend, l’authentification par email/sans mot de passe et les jetons Web JSON ainsi que les sessions de base de données.

Conçu pour les architectures serverless, Auth.js peut être exécuté n’importe où, y compris AWS Lambda, Docker et Heroku.

Auth.js assure également aux utilisateurs le contrôle de leurs données et peut fonctionner sans base de données, tout en offrant un support pour des bases de données populaires comme MySQL, Postgres, MongoDB, SQLite, MariaDB et Microsoft SQL Server.

Auth.js utilise des jetons CSRF (Cross-site Request Forgery) sur les routes POST, chiffre les jetons Web JSON et génère automatiquement des clés de signature et de chiffrement symétriques.

Keycloak

Keycloak est une solution open source de gestion des identités et des accès très répandue. Elle est basée sur des protocoles standards et prend en charge OAuth 2.0, Security Assertion Markup Language (SAML) et OpenID Connect.

Keycloak est facile à intégrer et propose des fonctionnalités comme Single-Sign-On, permettant aux utilisateurs de se connecter à plusieurs applications avec une seule connexion Keycloak.

Cela simplifie la tâche des développeurs, qui n’ont plus à gérer l’authentification, le stockage des utilisateurs et la création de formulaires de connexion.

Un atout majeur de Keycloak est sa facilité d’intégration avec les applications. Il permet d’ajouter la possibilité de se connecter via les réseaux sociaux sans modifier l’application ou le code.

Tout cela se fait via une console d’administration où il est possible de configurer des fonctionnalités comme la fédération d’utilisateurs et le courtage d’identité, de créer et gérer des applications et des services, et d’affiner les politiques d’autorisation.

Apereo CAS

Apereo CAS est une solution open source d’authentification unique et un fournisseur d’identité. CAS prend en charge une large gamme de protocoles d’authentification, notamment OAuth 2.0, SAML, OpenID, REST et WS-Federation.

CAS offre un support intégré pour la gestion des mots de passe, les notifications, les conditions d’utilisation et l’emprunt d’identité.

CAS prend également en charge l’authentification enfichable, l’authentification déléguée à des fournisseurs d’identité externes comme Facebook, Twitter et OpenID Connect, et l’authentification multi-facteurs via des fournisseurs comme Google Authenticator, Authy, YubiKey, Acceptto et Inwebo.

Pour une utilisation optimale, il est recommandé d’utiliser CAS avec ses plateformes client officiellement supportées, notamment Java, .NET, Apache et PHP.

Ory Kratos

Ory Kratos est un système de gestion des utilisateurs robuste et riche en fonctionnalités, adapté au cloud. Bien qu’écrit en Go, Ory Kratos est livré avec des SDK pour chaque langage de programmation, et offre une connexion, une inscription et une gestion de profil personnalisables.

Ory Kratos fonctionne avec n’importe quel framework d’interface utilisateur et nécessite un minimum de code pour sa configuration.

Parmi ses fonctionnalités notables, on retrouve l’authentification multi-facteurs avec divers fournisseurs, la connexion et l’enregistrement en libre-service, la connexion aux réseaux sociaux, la vérification et la récupération de comptes, et la gestion des utilisateurs.

La gestion des utilisateurs permet la création, la mise à jour et la suppression des identités et de leurs données dans votre base d’utilisateurs. Enfin, Ory Kratos permet l’utilisation de modèles d’identité personnalisables, pour créer vos propres interfaces et définir des champs comme des noms, adresses ou un animal de compagnie préféré.

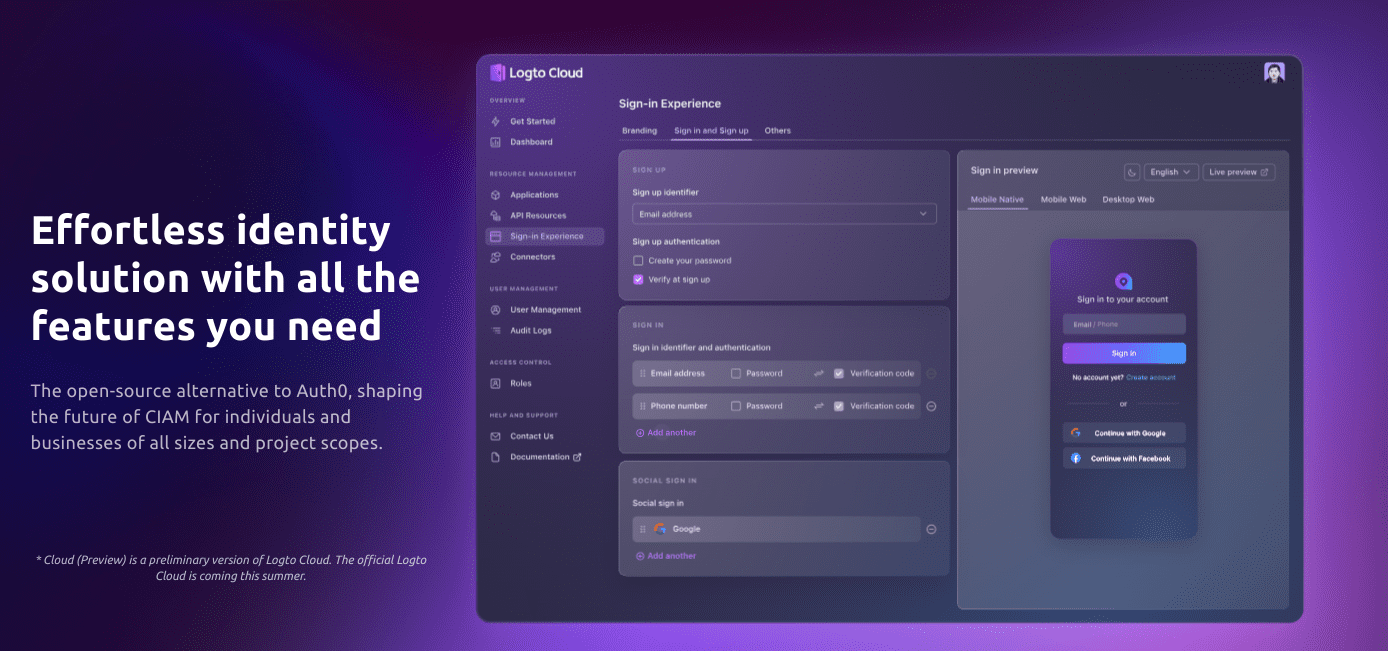

Logto

Selon sa documentation, Logto est une alternative open source à Auth0, une solution d’authentification et d’autorisation propriétaire. Logto offre toutes les fonctionnalités nécessaires pour une authentification et une autorisation sécurisées à des tarifs plus abordables.

Logto inclut une API de gestion prête à l’emploi, utilisable comme fournisseur d’authentification. Des SDK permettent une intégration facile et rapide de Logto avec n’importe quelle application.

OpenID Connect (OIDC), étendant le protocole d’autorisation OAuth 2.0, est utilisé pour l’authentification, tandis que le contrôle d’accès basé sur les rôles (RBAC) est utilisé pour l’autorisation.

Avec Logto, les applications peuvent implémenter la connexion sociale et sans mot de passe et gérer les oublis d’identifiants. Pour faciliter le développement, Logto propose des composants d’interface utilisateur pré-construits et un CSS personnalisable.

Les utilisateurs ont également accès à une plateforme cloud pour personnaliser, intégrer et prévisualiser l’authentification mise en place dans leur application.

Conclusion

Pour l’authentification et l’autorisation de vos applications, plusieurs solutions open source vous permettent, à vous et votre entreprise, de faire d’importantes économies. Considérez les solutions présentées ici pour protéger votre entreprise et les données de vos utilisateurs.

Vous pouvez également consulter certaines des meilleures plateformes d’authentification utilisateur.