Les tests d’intrusion réseau, souvent appelés « pentests » réseau, représentent une simulation d’attaque informatique autorisée. Leur objectif principal est de scruter un réseau ou une infrastructure IT pour déceler les failles et les risques de sécurité potentiels.

Des experts en sécurité qualifiés sont généralement chargés de ces évaluations. Ils s’efforcent de localiser et d’exploiter, de manière contrôlée et sécurisée, les vulnérabilités du réseau. Ces faiblesses peuvent inclure des ports ouverts, des informations exposées, des méthodes de chiffrement fragiles ou des mots de passe peu sécurisés. Les pentests révèlent aussi des erreurs de configuration, des systèmes d’exploitation non mis à jour, des contrôles d’accès mal gérés, ainsi que d’autres points faibles.

Il est vivement recommandé d’effectuer régulièrement des évaluations de sécurité. Ces audits permettent d’acquérir une vision complète et précise de la situation globale du réseau, des systèmes d’exploitation, des applications, des appareils et des autres ressources importantes.

Pour ce faire, il est possible de réaliser des pentests réseaux internes et externes. Cela implique de simuler des attaques en provenance de l’intérieur même du réseau, via l’intranet, ou de l’extérieur de l’organisation, par exemple depuis Internet, d’autres réseaux, le Wi-Fi, ou d’autres sources.

Crédit image : Synopsis

Pourquoi les tests de pénétration réseau sont-ils cruciaux ?

L’évaluation de la sécurité est indispensable pour mettre en évidence les points faibles susceptibles d’être exploités par des attaquants, compromettant ainsi le réseau, l’infrastructure, les données et autres ressources vitales. Elle permet d’auditer un large éventail d’actifs et de services, notamment la conformité du périmètre de sécurité avec les différentes réglementations et normes sectorielles, tout en validant les solutions et pratiques de sécurité existantes.

Les bénéfices sont multiples :

- Détecter et corriger les vulnérabilités que les cybercriminels pourraient exploiter au niveau des composants, services, configurations, applications et autres ressources du réseau.

- Identifier les actifs les plus vulnérables afin de permettre à l’organisation de prioriser ses actions.

- Évaluer les risques et l’impact potentiel d’une exploitation réussie par des acteurs malveillants.

- Fournir à l’organisation les informations nécessaires pour évaluer son réseau et son infrastructure, et prendre les mesures adaptées pour satisfaire aux exigences d’audit, de conformité réglementaire et légale.

- Préserver et renforcer la confiance des utilisateurs et des clients.

Tests d’intrusion réseau – Image : Violetsec

Tests d’intrusion réseau – Image : Violetsec

Tests d’intrusion réseau – Image : Violetsec

Les meilleures solutions pour les tests d’intrusion réseau

Le choix d’une solution de pentesting réseau est spécifique à chaque organisation. Il dépend de ses exigences propres, du type d’infrastructure, de l’objectif poursuivi, des compétences internes, et d’autres facteurs pertinents.

Le marché propose une multitude de solutions. Nous avons donc sélectionné une liste des meilleurs outils de test d’intrusion réseau pour vous aider à identifier ceux qui correspondent le mieux à vos besoins.

Intruder Vanguard

Intruder Vanguard est un service de pentesting efficace conçu pour permettre aux équipes de déceler et de corriger de nombreuses vulnérabilités de sécurité. Ce scanner hybride de vulnérabilité offre une couverture étendue, appuyée par des experts en sécurité à la demande hautement qualifiés.

De plus, ce service Web propose des contrôles continus et des analyses basées sur des renseignements, ce qui garantit des évaluations précises et la détection de toute faille potentielle.

Avantages :

- Permet aux organisations d’effectuer une analyse approfondie des vulnérabilités de leur infrastructure. De plus, la solution propose des analyses automatiques qui peuvent être planifiées pour s’exécuter à des intervalles réguliers.

- Offre une surveillance continue de votre infrastructure, ce qui permet de détecter et de contrer rapidement toute menace, y compris les vulnérabilités Zero Day. Le service s’appuie sur des experts Intruder expérimentés qui interviennent rapidement en cas de détection d’un risque.

- Des professionnels de la sécurité réactifs et compétents sont disponibles pour intervenir lorsque les équipes internes ne sont pas en mesure de gérer efficacement une menace.

- Intègre des vérifications manuelles des vulnérabilités pour identifier et éliminer les menaces signalées qui ne sont pas exploitables ou qui sont des faux positifs.

- S’intègre facilement aux outils de productivité tels que Microsoft Teams, Slack, etc.

Des améliorations sont nécessaires concernant le filtrage des vulnérabilités détectées. La solution ne permet pas de sélectionner et de résoudre une vulnérabilité individuelle. Il serait pertinent de pouvoir corriger une vulnérabilité et de valider le correctif sans avoir à relancer l’intégralité du test.

L’analyse peut être longue et potentiellement ralentir certaines machines durant le test. La fonction de pause et reprise d’analyse serait utile lorsque les serveurs sont surchargés.

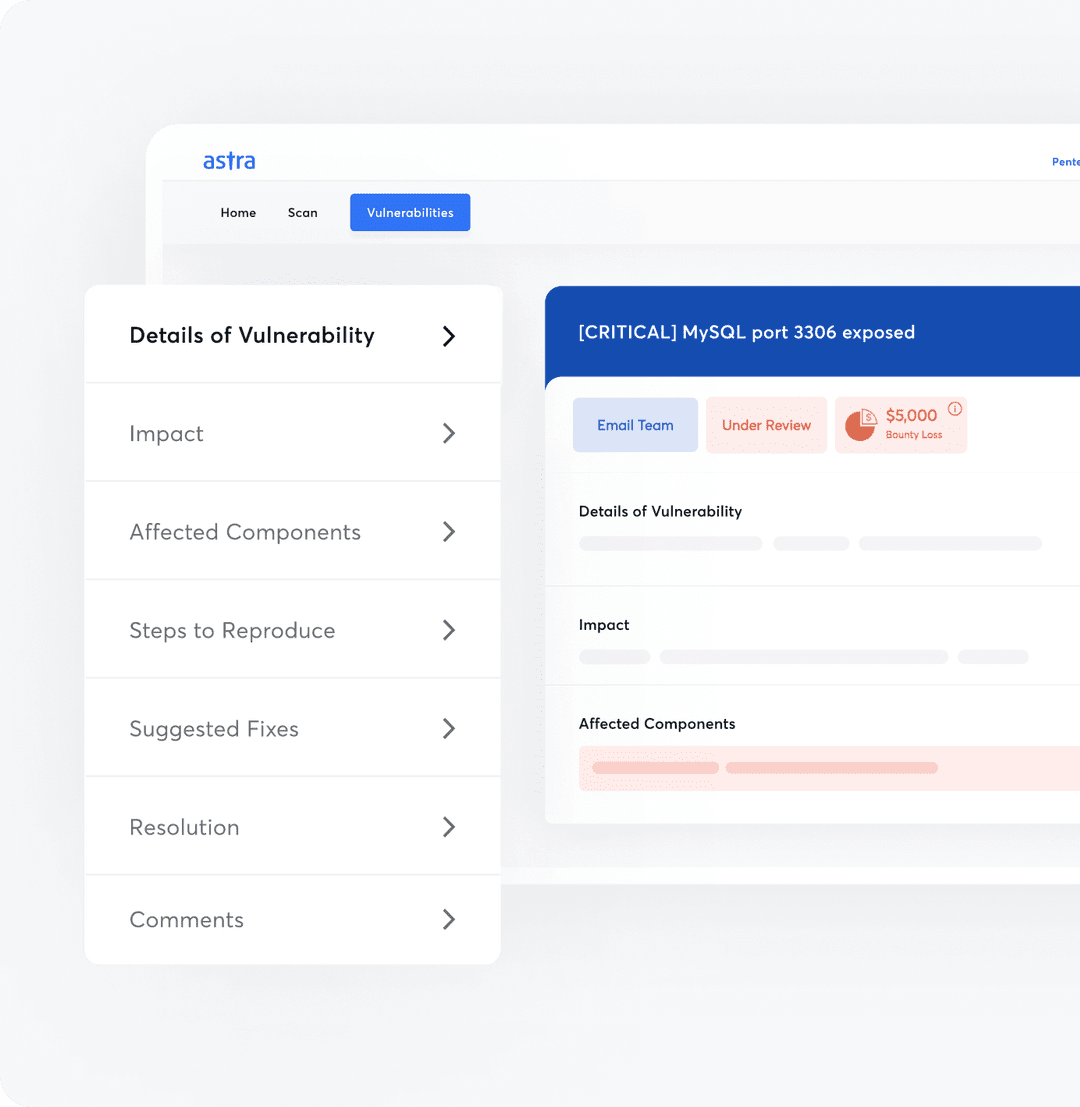

Astra Pentest

Astra Pentest est un scanner de vulnérabilités intelligent, assisté par des experts en sécurité hautement qualifiés. Cet outil permet de découvrir et de corriger les vulnérabilités en offrant une couverture complète et un guide pas à pas pour remédier aux faiblesses identifiées.

De plus, il possède un tableau de bord de gestion intuitif qui facilite la collaboration entre les équipes de sécurité, les CXO, les experts en sécurité d’Astra et les autres parties prenantes.

Détails de la vulnérabilité Astra Pentest Image : Astre

Détails de la vulnérabilité Astra Pentest Image : Astre

Détails de la vulnérabilité Astra Pentest Image : Astre

Avantages :

- Des instructions claires et précises, étape par étape, pour corriger les menaces identifiées dans votre infrastructure informatique.

- Un tableau de bord convivial pour les CXO, permettant de suivre la progression de l’analyse, de prioriser et de traiter rapidement les vulnérabilités critiques.

- Le scanner intelligent utilise l’historique des pentests pour créer un profil adapté à votre environnement informatique spécifique et à ses menaces.

- Une assistance de qualité en temps réel fournie par des experts en sécurité hautement qualifiés.

- Offre une analyse automatique et manuelle des vulnérabilités tout en permettant d’analyser le périmètre du réseau et de réexécuter des tests afin de s’assurer de la correction effective des vulnérabilités.

- Offre une analyse continue et intelligente, avec un moteur de sécurité en constante évolution basé sur les nouveaux CVE et les nouvelles méthodes de piratage.

- Fournit un certificat reconnu et fiable, facilitant la conformité aux normes RGPD, HIPAA ISO 27001, SOC2 et autres exigences réglementaires.

Les analyses complètes peuvent être chronophages et potentiellement ralentir certains services essentiels de l’organisation. Des faux positifs peuvent parfois se produire, nécessitant des vérifications manuelles supplémentaires.

L’exportation d’un rapport pour une vulnérabilité individuelle n’est pas possible. L’intégration d’Astra avec des outils de messagerie instantanée populaires comme Telegram, Teams, Slack, etc., serait plus pratique que la simple messagerie électronique.

Target Defense

Target Defense est un outil avancé de pentesting réseau et infrastructure qui combine analyse automatisée et expertise humaine.

Avantages :

- Offre une analyse complète des vulnérabilités de sécurité pour renforcer votre posture de sécurité. Les testeurs d’intrusion de Target Defense simulent des attaques autorisées en utilisant les mêmes techniques et outils que les véritables attaquants.

- Réalise des tests d’intrusion internes et externes pour offrir aux équipes de sécurité une visibilité totale sur toutes les failles de sécurité.

- Propose des plans de paiement flexibles et des tarifs compétitifs pour s’adapter à toutes les tailles d’organisations.

- Dispose d’un tableau de bord intuitif et facile à utiliser, permettant aux équipes de prioriser l’analyse et la correction des vulnérabilités.

- Fournit une analyse continue et automatisée pour détecter et traiter rapidement toute vulnérabilité.

La plateforme de pentesting aide les équipes de sécurité à détecter et à corriger un large éventail de failles de sécurité avant qu’elles ne soient exploitées par des cybercriminels.

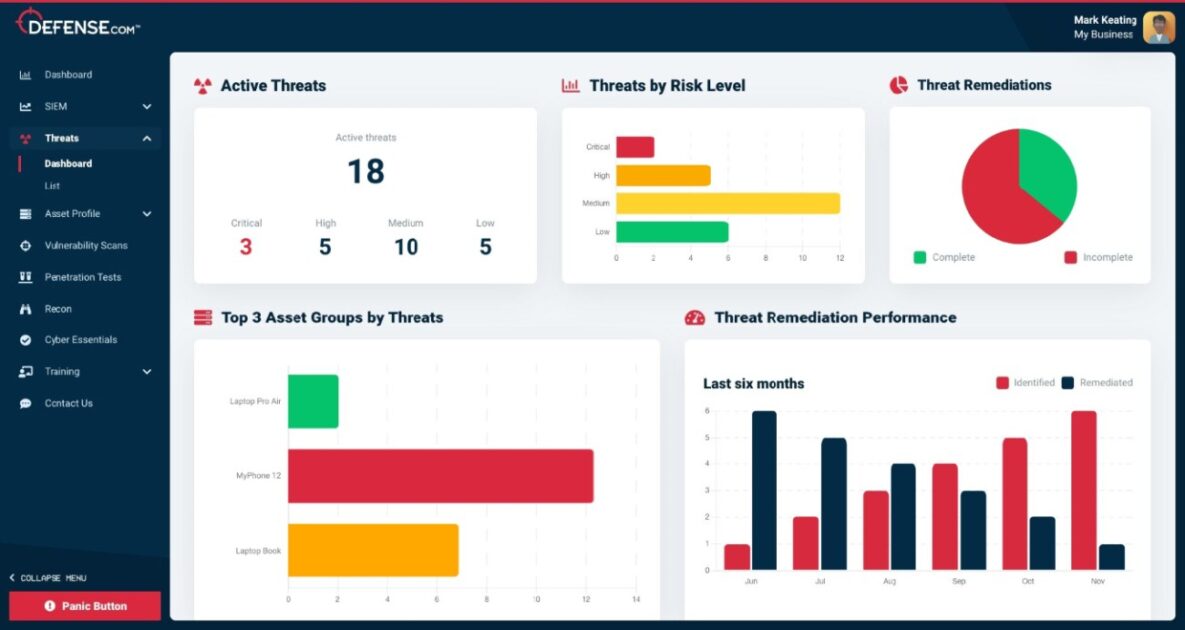

Defensecom

Tableau de bord des menaces du pentest Defensecom Image : Defensecom

Tableau de bord des menaces du pentest Defensecom Image : Defensecom

Defensecom est une plateforme complète de pentesting réseau qui permet d’analyser les vulnérabilités de l’infrastructure, des réseaux, du cloud, des applications et d’autres actifs. Cette solution combine plusieurs types de tests, personnalisables en fonction de vos besoins.

Avantages :

- Permet de lancer des attaques de phishing simulées et d’évaluer les besoins en formation de sensibilisation à la sécurité pour les employés.

- Offre une assistance pour la correction des faiblesses de sécurité détectées.

- Fournit un rapport d’évaluation détaillé, incluant une liste des menaces critiques sur les ressources logicielles et matérielles.

- Rapports et informations exploitables pour chaque vulnérabilité découverte.

- Hiérarchisation des menaces, surveillance des journaux et données en temps réel pour améliorer la gestion des vulnérabilités.

- Un excellent support fourni par des experts en sécurité de Defensecom.

Vous pouvez choisir des tests spécifiques pour l’infrastructure, les applications, l’authentification, Office 365 ou d’autres services ou ressources individuels. De plus, des tests d’intrusion ciblés peuvent être menés, avec des simulations d’attaques diverses sur le réseau et l’infrastructure de l’organisation.

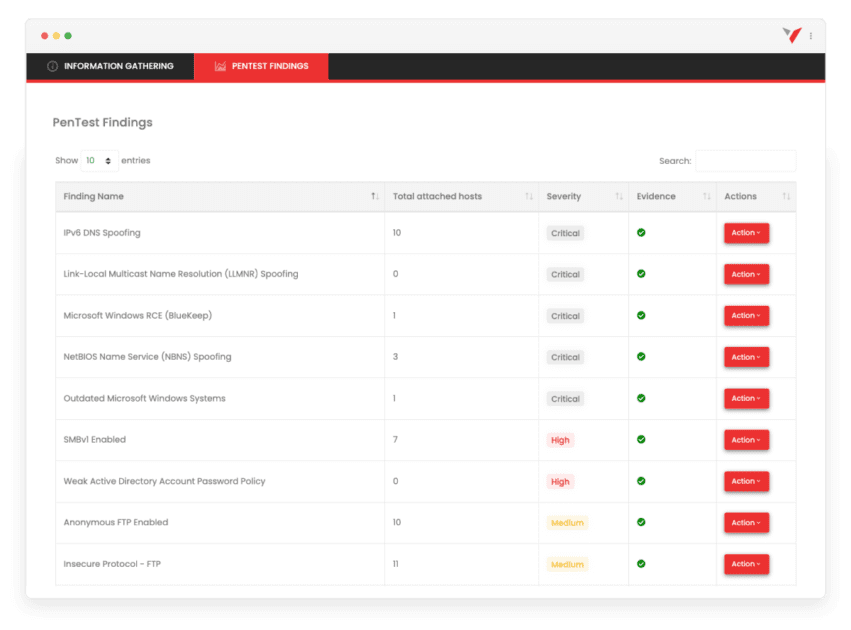

vPenTest

vPenTest est une solution de pentesting automatisée, efficace, complète et abordable qui simule différentes activités de piratage sur le réseau d’une organisation.

Pour démontrer les actions d’un réel attaquant, vPenTest exploite les vulnérabilités détectées. Par exemple, les testeurs peuvent utiliser cet outil évolutif pour réaliser des attaques de l’homme du milieu, trouver des données sensibles non protégées, déchiffrer des mots de passe, usurper l’identité d’utilisateurs, ou exploiter d’autres faiblesses de sécurité.

Rapport de test d’intrusion du réseau vPenTest – Image : Vonahi

Rapport de test d’intrusion du réseau vPenTest – Image : Vonahi

Rapport de test d’intrusion du réseau vPenTest – Image : Vonahi

Avantages de vPenTest :

- Outil de pentesting efficace, rapide et cohérent, basé sur un framework propriétaire en constante évolution.

- Fournit un test d’intrusion abordable et complet, avec des rapports détaillés et exploitables.

- Planification flexible mensuelle ou à la demande pour les tests de pénétration du réseau interne ou externe.

- Permet de surveiller la progression de l’analyse des vulnérabilités et les alertes en temps réel.

- Réalise des simulations d’attaques avant et après intrusion, depuis l’intérieur ou l’extérieur du réseau.

- Rapports d’évaluation clairs et détaillés, avec des instructions pas à pas sur la façon de résoudre les vulnérabilités détectées.

- Permet des tests d’intrusion segmentés pour évaluer la sécurité et l’efficacité des réseaux isolés sensibles.

Bien que la plateforme réponde à la plupart des besoins de pentesting, certains utilisateurs avancés peuvent rencontrer des difficultés.

Les alertes sont principalement transmises par e-mail. L’intégration avec des outils de communication instantanée tels que Slack et Teams serait plus pratique.

Le tableau de bord est simple et intuitif, même pour les utilisateurs moins techniques. Cependant, certaines options de personnalisation avancées pour adapter l’analyse à des environnements informatiques complexes seraient appréciables.

BreachLock

BreachLock est un service d’analyse des vulnérabilités complet, combinant intelligence artificielle et expertise humaine. Ce service de pentesting évolutif est proposé sous la forme Pen Testing-as-a-Service (PTaaS).

L’outil combine automatisation, experts humains et intelligence artificielle pour fournir un service de pentesting précis et complet.

Proposé sous la forme de tests d’intrusion en tant que service (PTaaS), Breachlock permet aux organisations d’effectuer rapidement et de manière rentable une analyse avancée des vulnérabilités et de valider leurs exigences de sécurité et de conformité.

Avantages :

- Évolutif, avec des abonnements à la demande ou annuels économiques.

- Permet aux testeurs de suivre la progression de l’analyse en ligne et d’obtenir des résultats en temps réel.

- Les organisations peuvent choisir entre des tests d’intrusion continus ou ponctuels.

- Plateforme conviviale pour améliorer la sécurité informatique de votre organisation.

- Équipe d’assistance compétente et réactive pour vous aider dans la configuration et la résolution des vulnérabilités identifiées.

- BreachLock aide les organisations à obtenir des informations précieuses sur leur sécurité et leurs vulnérabilités, les aidant à résoudre les problèmes, à prévenir les menaces potentielles et à se conformer aux exigences réglementaires (HIPAA, PCI DSS, GDPR, SOC 2, etc.).

L’automatisation de certains tests sur certains actifs peut occasionner quelques problèmes. Toutefois, une fois identifiés, les experts Breachlock peuvent y remédier. Des options supplémentaires pour télécharger les rapports de vulnérabilité d’analyse seraient nécessaires.

Les tests sont accompagnés d’une analyse de vulnérabilité gratuite, mais elle ne peut être exécutée qu’une seule fois par mois. Le coût peut s’avérer élevé pour plusieurs licences.

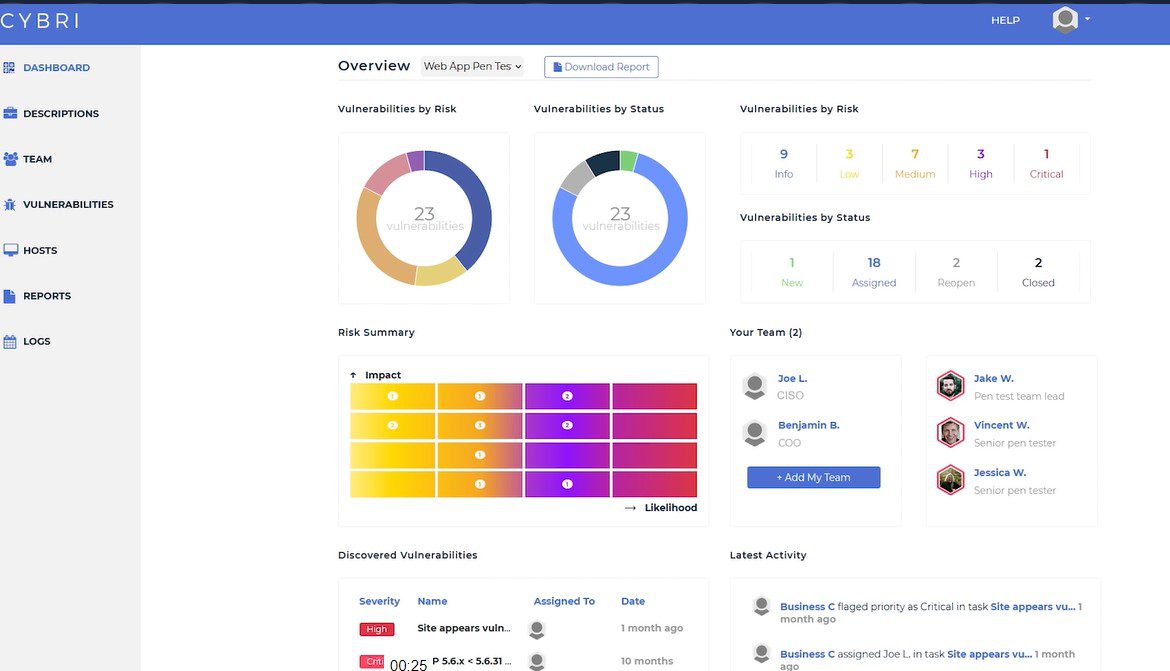

CYBRI

CYBRI est une plateforme de pentesting réseau efficace qui analyse un large éventail d’actifs.

Tests d’intrusion du réseau CYBRI – Image : CYBRI

Tests d’intrusion du réseau CYBRI – Image : CYBRI

Tests d’intrusion du réseau CYBRI – Image : CYBRI

Avantages :

- Solution de pentesting réseau et infrastructure à la demande, réalisée par les membres de l’équipe rouge de CYBRI. En plus des plans à la demande, les organisations peuvent souscrire à des plans annuels ou augmenter la fréquence des tests d’intrusion pour garantir des évaluations régulières et la découverte des nouvelles menaces.

- Effectue une découverte pour assurer la couverture de tous les actifs et ressources en utilisant l’équipe la plus appropriée.

- En cas de découverte d’une faille, l’équipe rouge de CYBRI utilise la plateforme pour collaborer rapidement et efficacement avec les équipes de votre organisation, afin de trouver des solutions.

- Rapport clair, facile à comprendre et à partager pour chaque test terminé.

- Analyse à nouveau le réseau et l’infrastructure après la correction des failles découvertes.

En plus des protocoles réseau et de sécurité, la plateforme PTaaS (Penetration Testing as a Service) vérifie les autres actifs (configurations de sécurité globales, mises à jour et correctifs des systèmes d’exploitation, serveurs Web, applications, etc.).

Laboratoires de paquets

Laboratoires de paquets est un outil puissant de pentesting des réseaux et des infrastructures, détectant les vulnérabilités de sécurité avec précision. Il fournit une solution de sécurité complète combinant tests d’intrusion des infrastructures et tests basés sur des objectifs (OBPT). Suite à l’analyse, des rapports détaillés sont fournis pour corriger les failles et protéger votre environnement.

Avantages :

- Effectue des tests d’intrusion de l’infrastructure, évaluant les systèmes informatiques et réseaux pour détecter les vulnérabilités de sécurité.

- Vérifie les vulnérabilités d’authentification (mots de passe et politiques peu sécurisées).

- Vérifie la sécurité des données et ressources critiques et sensibles, en évaluant l’impact potentiel d’un accès non autorisé aux actifs exposés.

- Analyse les vulnérabilités des systèmes réseau (ports, protocoles) que les attaquants peuvent exploiter pour obtenir des accès et des privilèges non autorisés.

- Recherche les configurations non sécurisées dans l’infrastructure réseau, le cloud, les applications, etc.

La possibilité de planifier une analyse gourmande en ressources après les heures de travail serait utile. Il serait également souhaitable que le client soit informé des activités d’analyse et de la portée des actifs du réseau.

Principales caractéristiques d’un outil de pentesting

Les outils de pentesting réseau disponibles sur le marché diffèrent en termes de fonctionnalités, de coût, de support, etc. Les organisations ont besoin de certaines fonctionnalités spécifiques pour répondre à leurs exigences et objectifs uniques.

Certaines fonctionnalités de base doivent être recherchées dans une solution de pentesting réseau : outre l’accessibilité, l’évolutivité, la simplicité d’utilisation et un bon support, il faut considérer les éléments suivants :

- Capacité à effectuer des tests d’intrusion internes et externes.

- Service d’analyse des vulnérabilités à la demande.

- Fournir des rapports d’analyse des vulnérabilités, de préférence avec des résultats exploitables et des instructions pas à pas pour la correction des failles.

- Fournisseurs offrant une assistance professionnelle à la demande pour les problèmes que les équipes internes ne peuvent pas résoudre.

- Surveillance, rapports et analyse des activités d’analyse des vulnérabilités en temps réel.

- Un produit offrant des tests d’intrusion automatisés et manuels, avec une couverture complète.

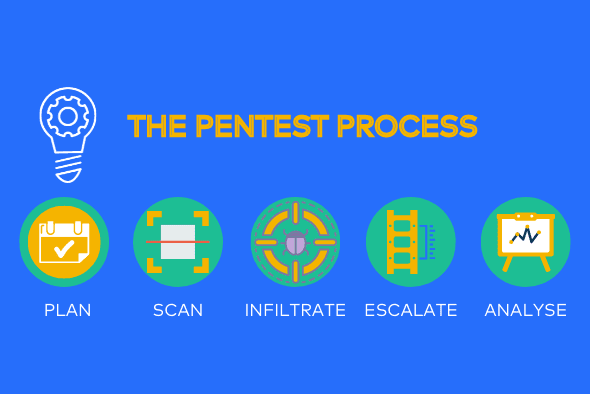

Comment fonctionnent les tests d’intrusion ?

Lors des pentests réseau, un expert en sécurité ou un hacker éthique analyse l’infrastructure informatique afin de détecter les failles de sécurité qu’un véritable attaquant pourrait exploiter. Après les avoir détectées, le hacker éthique peut simuler des attaques afin d’évaluer l’impact d’une intrusion réelle. Ensuite, l’expert génère un rapport d’évaluation.

Les tests d’intrusion réseau peuvent être réalisés par une équipe interne ou par un prestataire externe. Généralement, les deux équipes collaborent, les experts externes pouvant fournir les procédures correctives étape par étape si nécessaire.

De plus, l’organisation peut externaliser l’intégralité du service, en particulier lorsque l’équipe de sécurité interne ne possède pas une expertise suffisante dans la détection et la résolution des menaces modernes.

Étapes des tests de pénétration réseau

Les étapes et méthodes de réalisation des tests d’intrusion réseau peuvent varier selon l’organisation. Voici cependant les activités courantes :

Crédit image : getastra.com

- Planification : établissement de la portée et de l’objectif des tests, de la plateforme à utiliser, des actifs à tester, des mesures de réussite, etc. Désignation d’une équipe ou d’un individu comme hacker éthique (ou chapeau blanc).

- Identification des actifs, systèmes d’exploitation, applications et autres ressources présentant des vulnérabilités connues.

- Phase de test : les hackers éthiques (internes ou externes) lancent des simulations d’attaques en utilisant différentes méthodes.

- Selon le plan, l’équipe de sécurité de l’organisation tentera de contenir la menace, pensant qu’il s’agit d’une véritable attaque. Cela permet de tester la réponse en cas d’incident réel. Même s’ils sont informés du pentest, ils tenteraient de contenir l’attaque pour vérifier leur efficacité.

- Documentation : un rapport détaille les faiblesses et les mesures à prendre pour les corriger et prévenir de futures attaques. Il inclut l’impact potentiel d’une exploitation par de véritables attaquants.

- Correction de toutes les vulnérabilités de sécurité détectées. Certains experts peuvent fournir des instructions pour améliorer la sécurité globale.

- Un nouveau test après correction des vulnérabilités, pour vérifier leur élimination.

Malgré leurs avantages, les tests d’intrusion doivent être menés avec prudence, car des tests mal planifiés peuvent endommager les actifs ciblés (serveurs, etc.) et entraîner des temps d’arrêt inutiles.

Conclusion

Les tests d’intrusion réseau permettent d’identifier et de corriger les vulnérabilités de sécurité avant qu’elles ne soient exploitées par des cybercriminels. Ils simulent des attaques réelles pour évaluer la sécurité de l’infrastructure de l’organisation.

En réalisant régulièrement des analyses de vulnérabilité, les organisations peuvent améliorer leur posture de sécurité et se protéger contre les menaces existantes et émergentes.

Pour aller plus loin, découvrez les logiciels de tests d’intrusion pour applications web.