Une attaque par déni de service distribué (DDoS) représente une forme d’attaque par déni de service (DoS) qui consiste à submerger un réseau, un site web ou un serveur ciblé avec un flux de trafic factice, dans le but de perturber le fonctionnement normal de ce dernier. Ces attaques se produisent généralement de manière aléatoire, la cible étant sélectionnée automatiquement par l’outil d’attaque DDoS. Cependant, elles peuvent également être orchestrées pour viser spécifiquement un réseau, un site web ou un serveur particulier. Il est crucial de souligner que les informations présentées dans cet article sont fournies à des fins purement éducatives et que nous ne cautionnons aucune activité en ligne impliquant des logiciels malveillants ou illégaux. Les attaques DDoS sont illégales dans la plupart des pays du monde et les auteurs reconnus coupables de ces actes peuvent encourir des peines de prison allant jusqu’à 10 ans aux États-Unis.

Les meilleurs outils d’attaque DDoS gratuits disponibles en ligne

Les techniques d’attaque DDoS peuvent être utilisées à des fins variées, qu’elles soient légitimes ou malveillantes. Les pirates informatiques les utilisent souvent pour perturber les serveurs ou les services des victimes, dans le but de nuire ou d’attirer l’attention sur leur cause. De nombreux outils sont disponibles pour réaliser une attaque DDoS en ligne.

Vous trouverez ci-dessous une liste des meilleurs outils DDoS gratuits, disponibles au téléchargement, ainsi que leurs fonctionnalités.

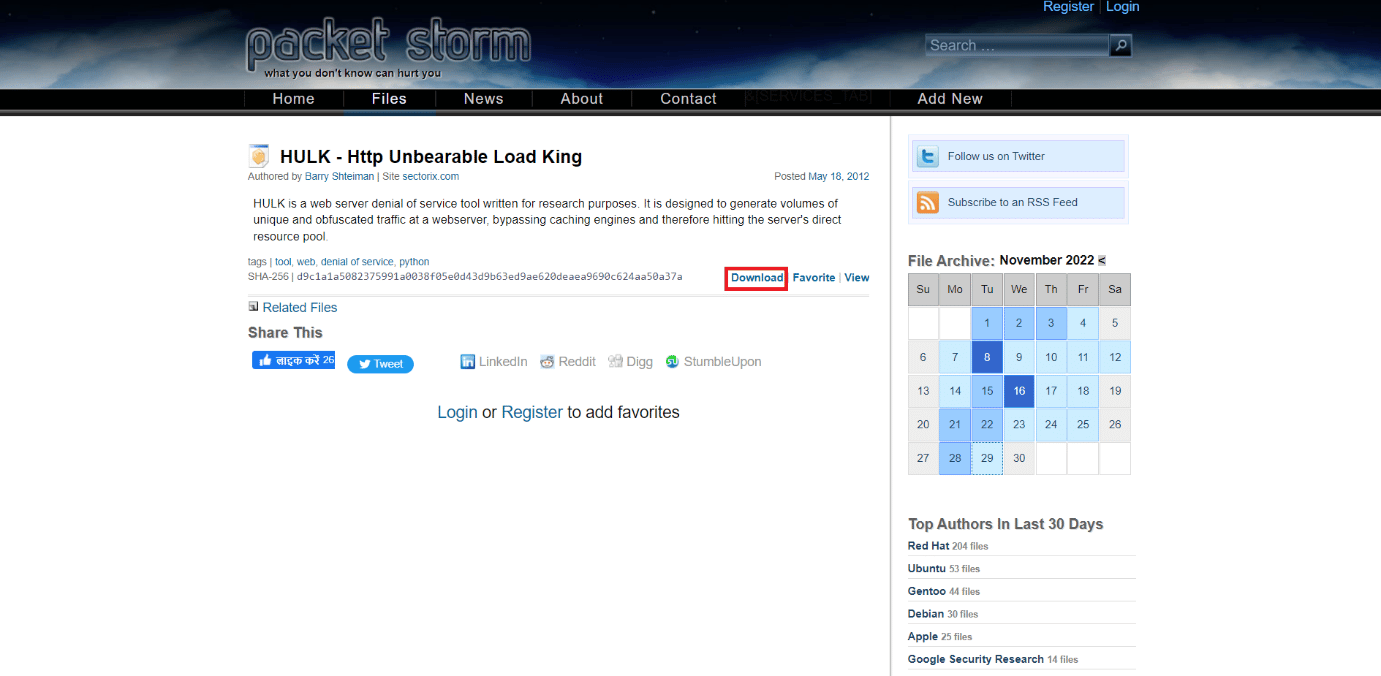

1. HULK (HTTP Unbearable Load King)

Cet outil génère un trafic obscur et unique à destination d’un serveur web. Bien qu’il soit classifié comme un outil d’attaque par déni de service, le trafic qu’il envoie peut être bloqué, et l’attaquant peut ne pas rester totalement anonyme. HULK est prétendument conçu à des fins de recherche uniquement, mais il peut être utilisé à d’autres fins.

Caractéristiques :

- Génération d’un volume important de trafic unique vers le serveur web ciblé.

- Difficulté de détection accrue, mais non impossible.

- Impact direct sur le pool de ressources des serveurs, en contournant le moteur de cache.

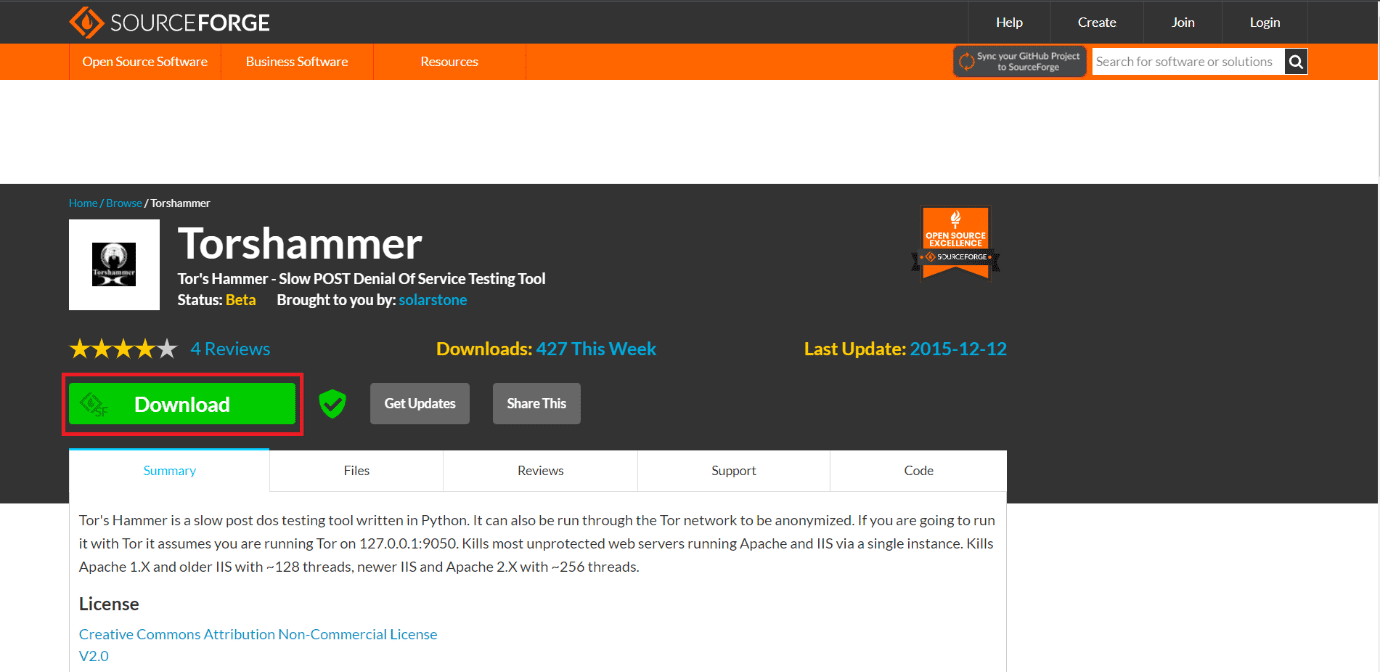

2. Tor’s Hammer

Il est conseillé d’utiliser cet outil avec le réseau Tor pour garantir l’anonymat lors d’une attaque DDoS. Pour ce faire, utilisez l’adresse 127.0.0.1:9050. Tor’s Hammer est initialement prévu pour des tests, mais peut servir pour des attaques à faible débit. En utilisant Tor’s Hammer, l’utilisateur peut attaquer les serveurs IIS et Apache.

Caractéristiques :

- Spécialisé pour les attaques anonymes.

- Utilisé également pour effectuer des démonstrations d’attaques par des testeurs de sécurité sur des infrastructures.

- Fonctionnement au niveau 7 du modèle OSI.

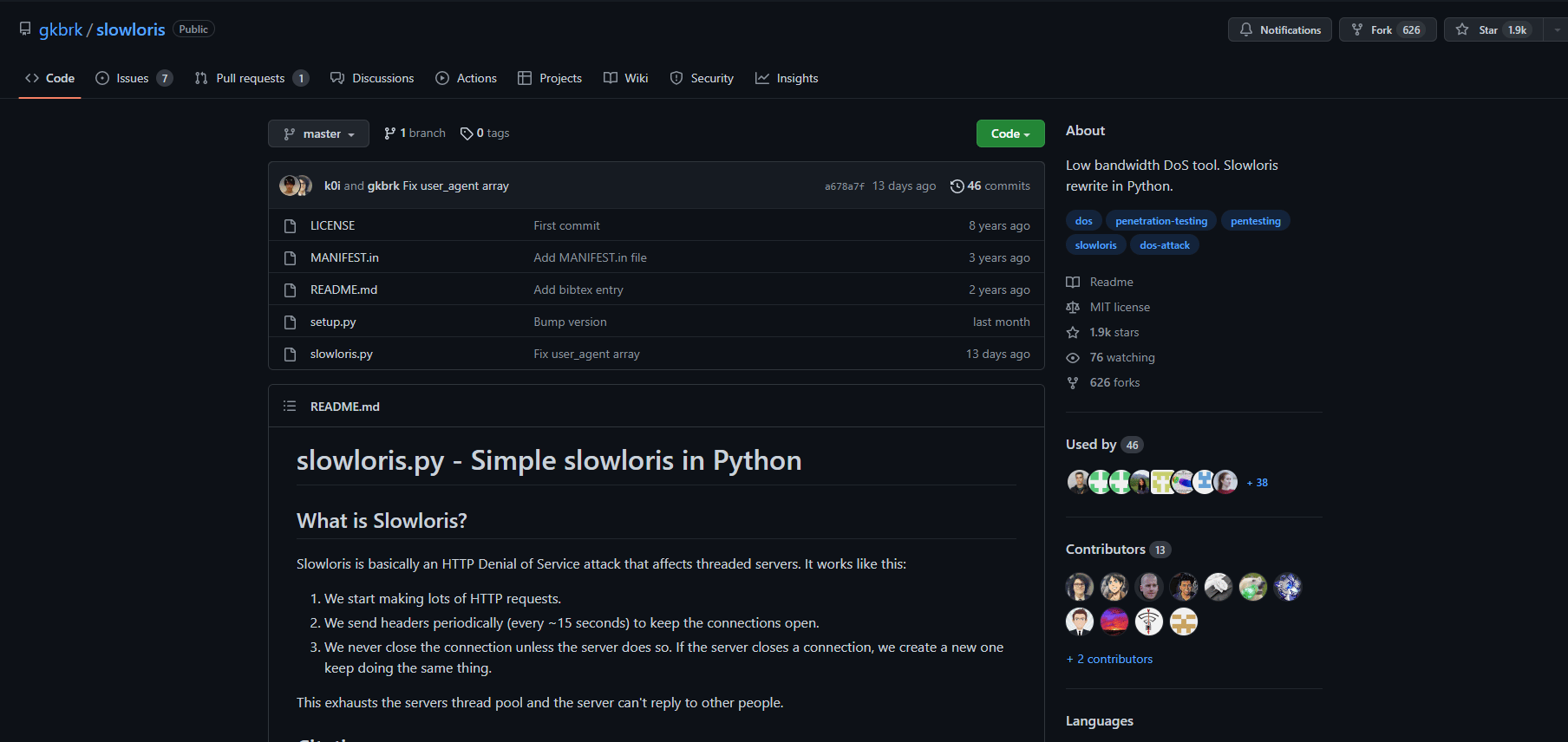

3. Slowloris

Slowloris est une application qui attaque les serveurs multi-threads en envoyant des requêtes HTTP incomplètes, ce qui permet d’ouvrir des connexions entre le serveur web ciblé et une seule machine. Ces connexions sont ensuite maintenues ouvertes pendant de longues périodes, dans le but de saturer et de ralentir le serveur cible avec du trafic.

Caractéristiques :

- Exécution d’attaques en envoyant des requêtes HTTP valides.

- Capacité de maintenir une connexion avec le serveur victime aussi longtemps que nécessaire.

- Besoins minimaux en bande passante sur le serveur web ciblé.

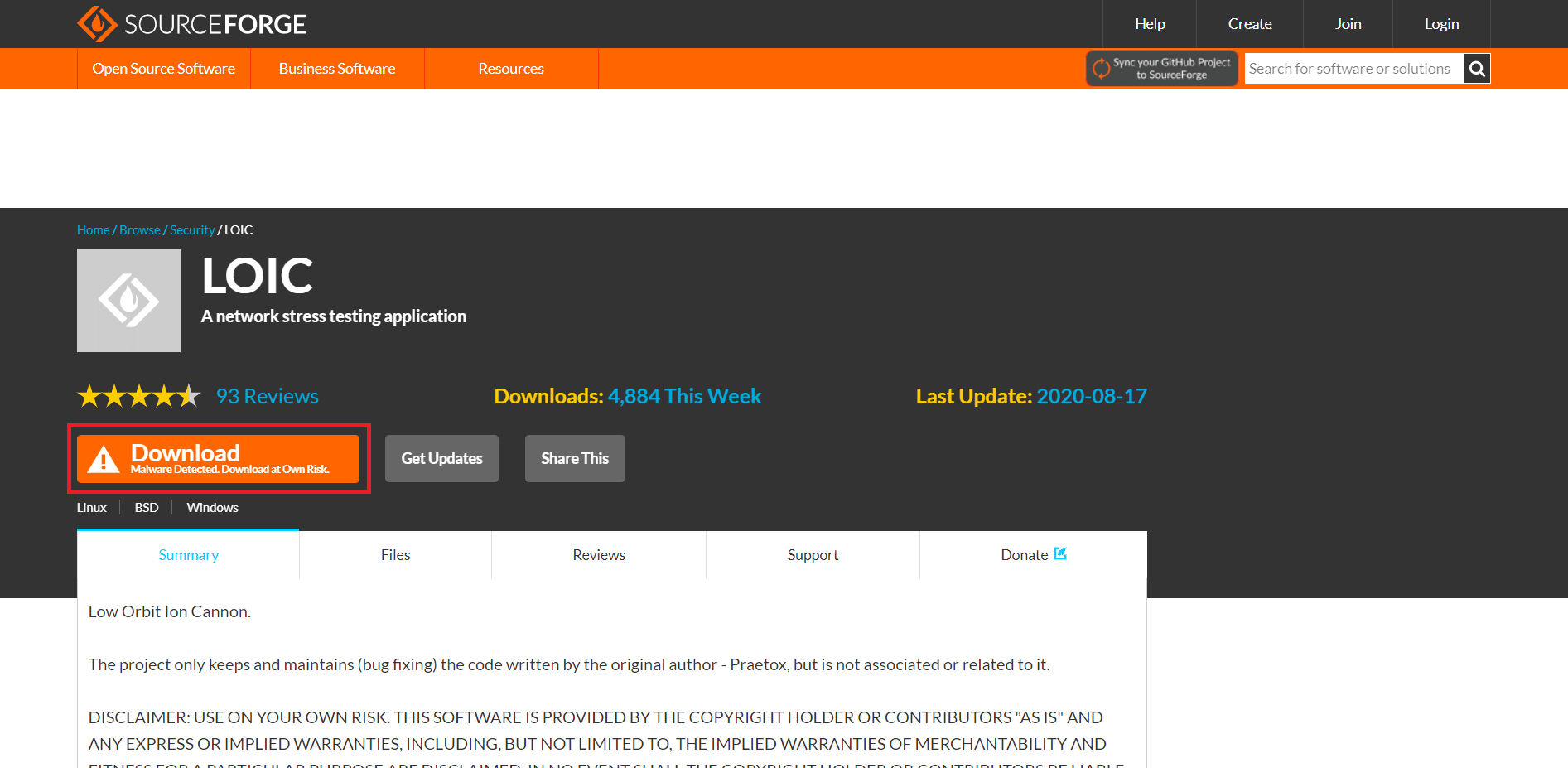

4. LOIC (Low Orbit Ion Cannon)

LOIC ou Low Orbit Ion Cannon est un outil populaire et reconnu comme l’un des meilleurs outils d’attaque DDoS en ligne. Son interface est très intuitive, et LOIC est capable d’envoyer des requêtes HTTP, UDP et TCP aux serveurs. Il est efficace en quelques secondes, et le site web ciblé subit une panne quelques instants après le lancement de l’attaque. Cependant, il ne masque pas votre adresse IP, même après l’utilisation d’un serveur proxy.

Caractéristiques :

- Principalement utilisé pour attaquer les serveurs de petite taille.

- Disponible sur Linux, Windows et Android.

- Facilité d’utilisation, seulement quelques étapes pour lancer une attaque.

5. RUDY (R-U-Dead-Yet)

RUDY explore automatiquement le site web cible de l’attaque DDoS pour identifier les formulaires web intégrés. Il réalise des attaques DDoS de couche 7 à faible débit, en utilisant des soumissions de champs de formulaire longs, ce qui génère un flux de trafic faible et lent.

Caractéristiques :

- Difficulté de détection.

- Menu console interactif.

- Fonctionnement à un rythme lent.

6. Pyloris

PyLoris est un outil conçu pour tester la vulnérabilité d’un serveur face à l’épuisement des connexions en exploitant le nombre total de connexions TCP simultanées. Les services qui ont une empreinte mémoire élevée par connexion, ou qui gèrent les connexions dans des threads indépendants, sont généralement sensibles à cette forme de vulnérabilité.

Caractéristiques :

- Possibilité de mener des attaques sur les protocoles SMTP, HTTP, FTP, Telnet et IMAP.

- Interface interactive et facile à utiliser après l’installation.

- Utilisation de proxys SOCKS et de connexions SSL.

7. DDOSIM (Distributed Denial of Service Simulator)

DDOSIM est conçu pour simuler des attaques DDoS, tant au niveau du site web que du réseau. Il attaque le serveur en imitant plusieurs hôtes zombies, qui établissent ensuite une connexion TCP complète avec le serveur ou le réseau.

Caractéristiques :

- Possibilité de mener des attaques HTTP DDoS en utilisant des requêtes valides.

- Possibilité de mener des attaques DDoS en utilisant des requêtes invalides.

- Fonctionnement sous Linux et Windows.

8. Davoset

Davoset est utilisé pour mener des attaques sur des sites web en accédant à d’autres sites. Cette méthode est de plus en plus utilisée par les pirates pour des activités malveillantes sur le web. Cet outil permet d’effectuer des attaques DDoS avec une certaine facilité.

Caractéristiques :

- Prise en charge des cookies.

- Logiciel gratuit offrant une interface en ligne de commande pour commettre une attaque.

- Réalisation d’une attaque en utilisant des entités externes XML.

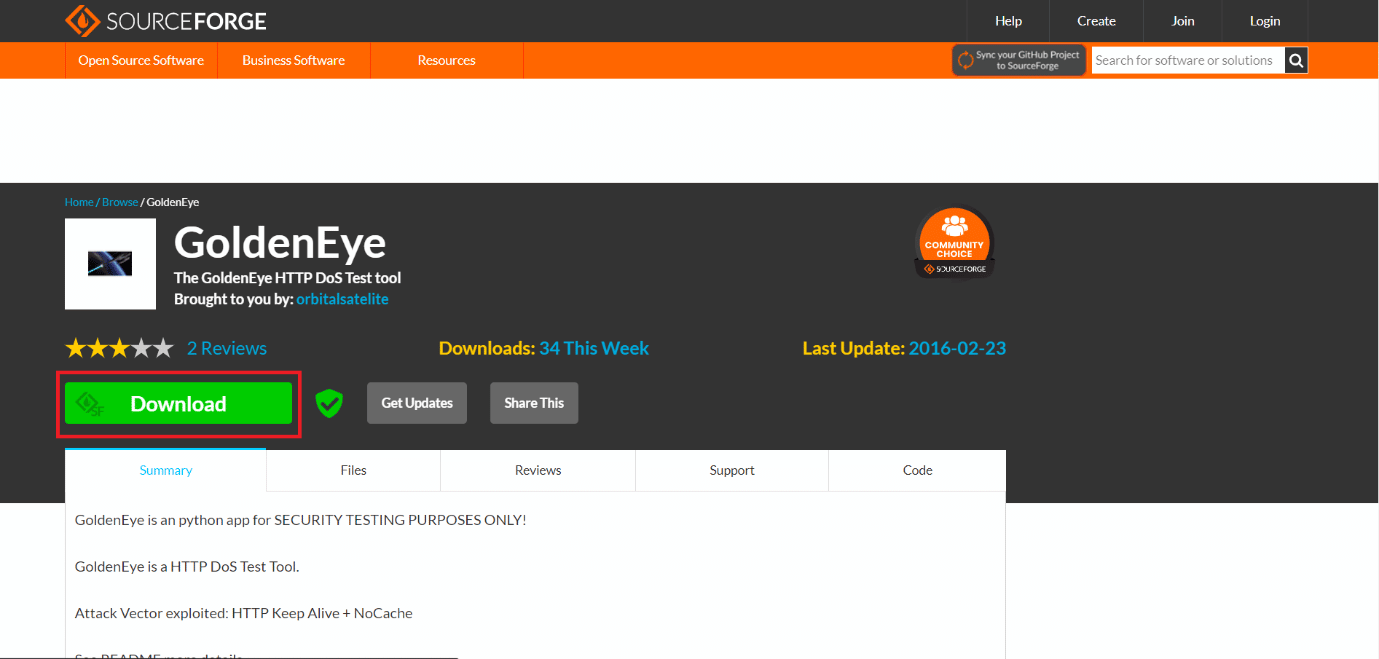

9. GoldenEye

GoldenEye réalise une attaque en envoyant une requête HTTP au serveur ciblé. Il utilise tous les sockets HTTP/S présents sur le serveur cible pour l’attaque DDoS.

Caractéristiques :

- Randomisation des requêtes GET et POST pour un trafic mixte.

- Écrit en Python.

- Facilité d’utilisation.

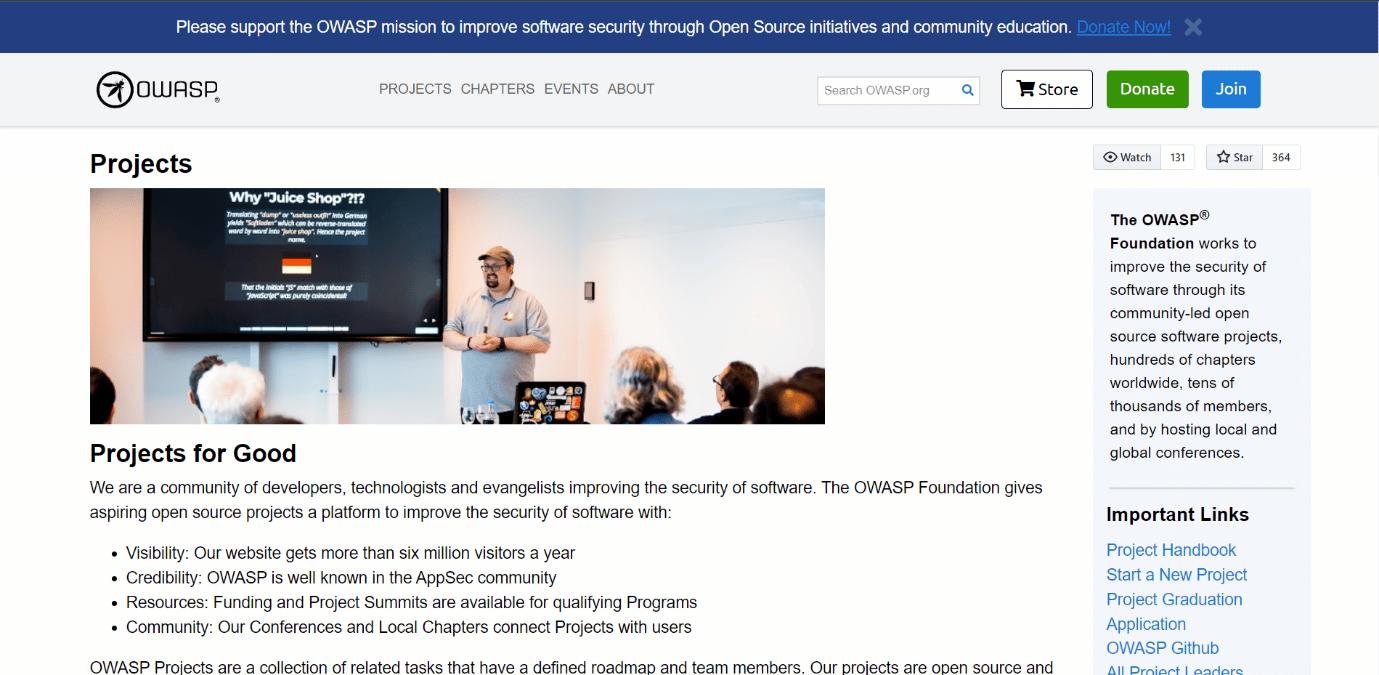

10. OWASP HTTP POST

L’outil HTTP POST du projet de sécurité des applications web ouvertes (OWASP) est conçu pour vous aider à tester les performances réseau de vos applications web. Il permet de simuler une attaque par déni de service à partir d’une seule machine DDoS en ligne.

Caractéristiques :

- Les utilisateurs peuvent choisir la capacité du serveur.

- Utilisation gratuite, même à des fins commerciales.

- Permet à l’utilisateur de tester les attaques de la couche applicative.

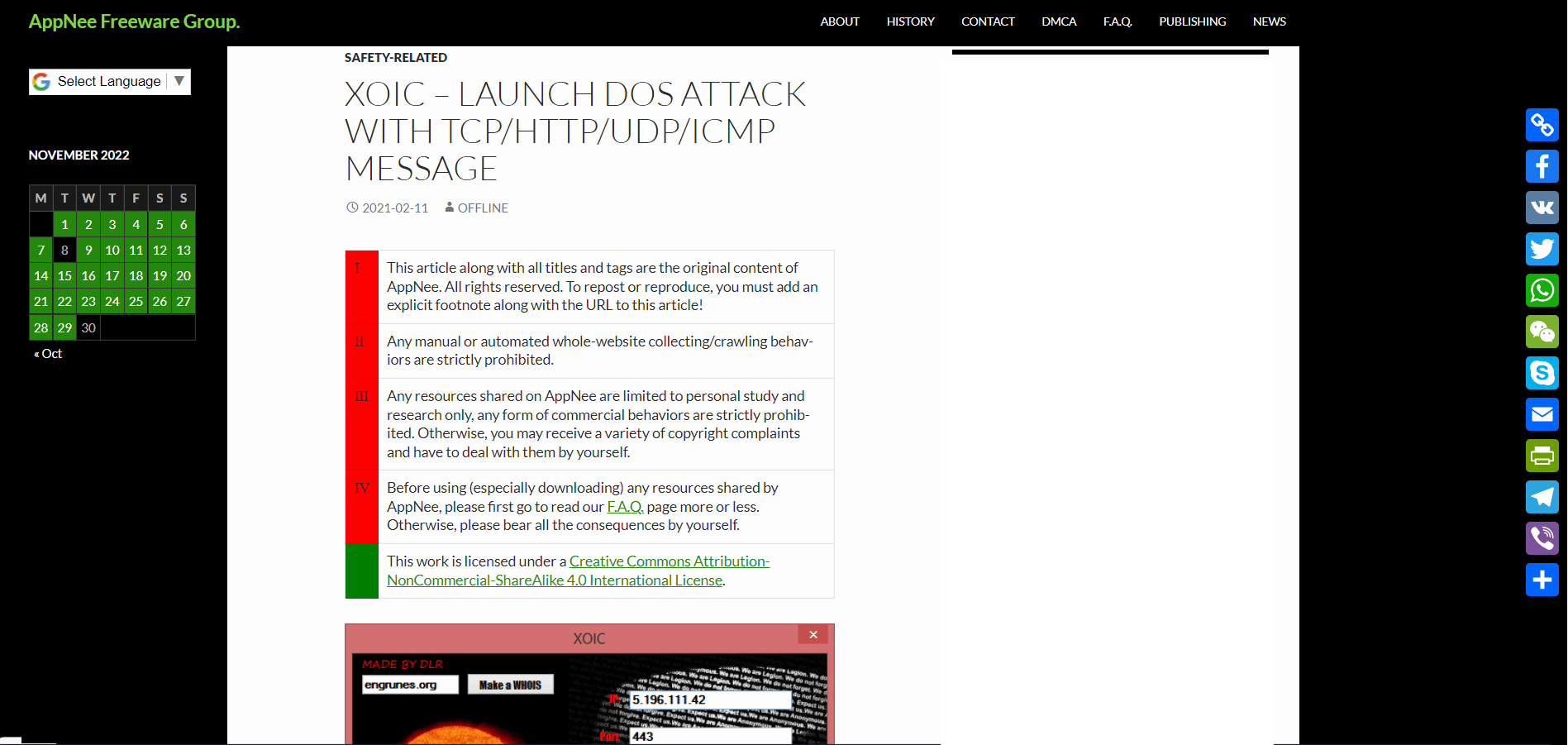

11. XOIC

XOIC est un outil qui mène des attaques sur des sites web plus petits en utilisant des messages TCP et UDP. Les attaques menées par XOIC peuvent être facilement détectées et bloquées.

Caractéristiques :

- Intègre trois modes d’attaque.

- Très facile à utiliser.

- Réalisation d’attaques DoS avec des messages ICMP, UDP, HTTP ou TCP.

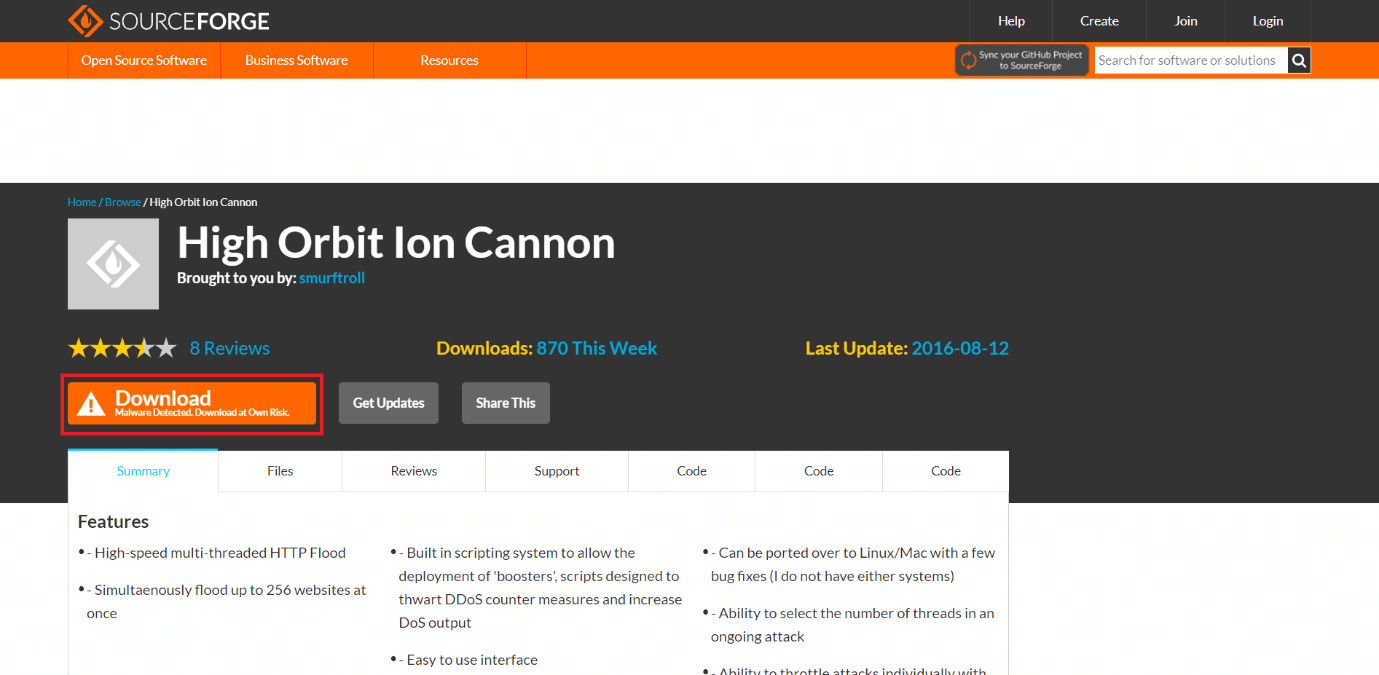

12. HOIC (High Orbit Ion Cannon)

High Orbit Ion Cannon (HOIC) est un outil publié pour remplacer LOIC. Il est capable d’effectuer 256 sessions d’attaque simultanées. Il sature le système cible avec des requêtes indésirables, empêchant le traitement des requêtes légitimes.

Caractéristiques :

- Utilisation totalement gratuite.

- Disponible pour Windows, Mac et Linux.

- Permet aux utilisateurs de contrôler les attaques avec des paramètres bas, moyens et élevés.

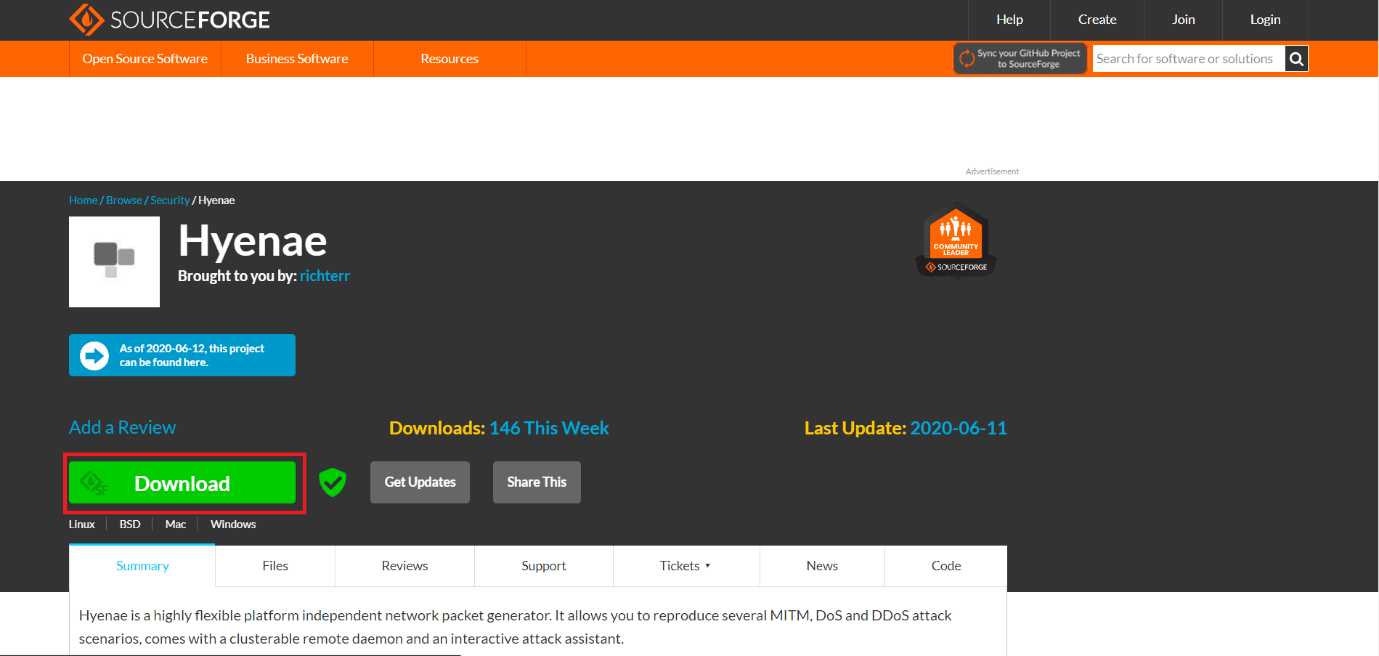

13. Hyenae

Hyenae permet de générer de multiples attaques MITM, DoS et DDoS, avec un démon distant regroupable et un assistant d’attaque interactif.

Caractéristiques :

- De nombreuses fonctionnalités telles que l’inondation de requêtes ARP, l’empoisonnement du cache ARP, l’inondation ICMP-Echo, etc.

- Détection intelligente de l’adresse et du protocole d’adresse.

- Randomisation intelligente basée sur des caractères génériques.

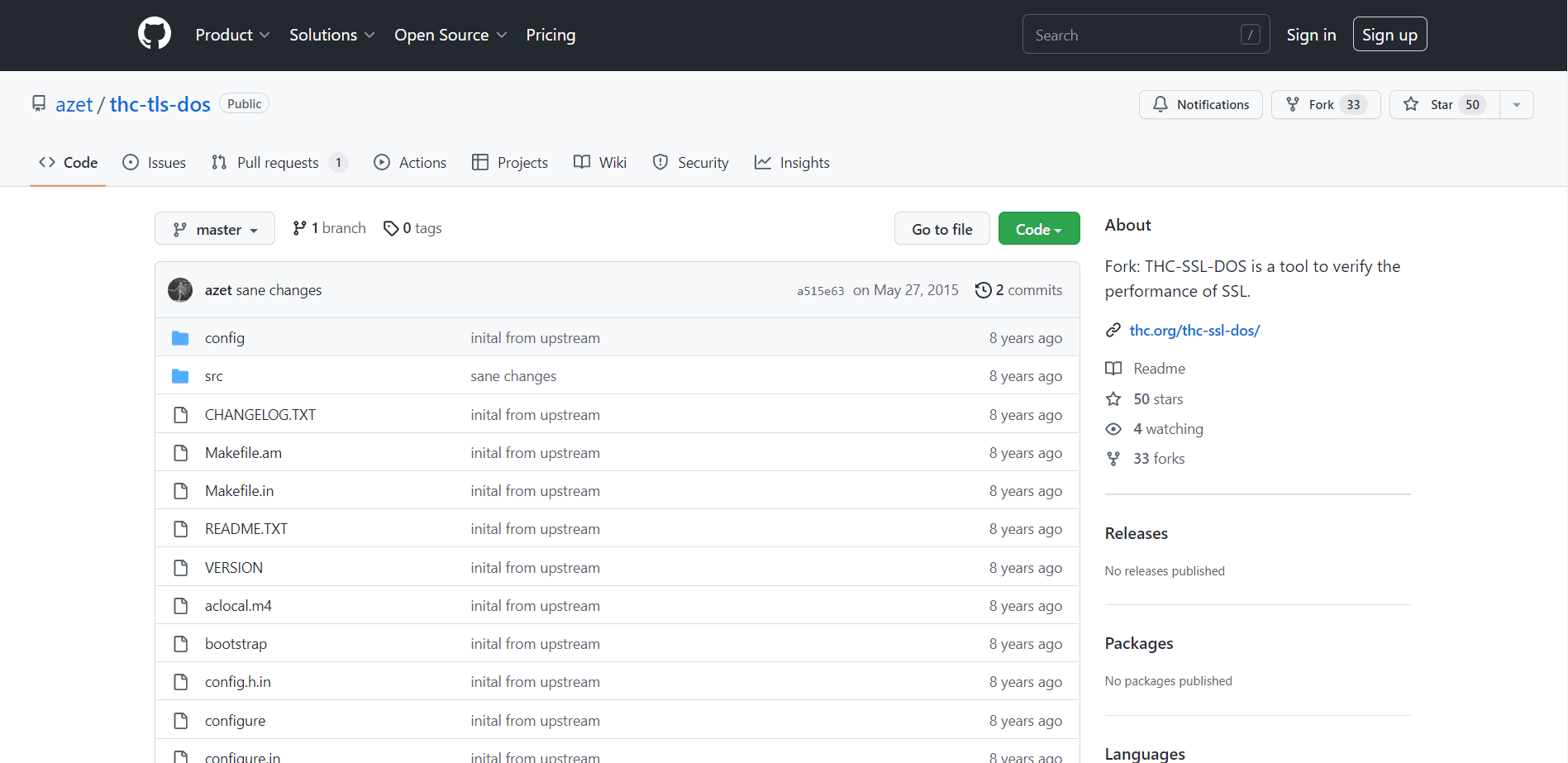

14. THC-SSL-DOS

THC-SSL-DOS est un outil qui permet à l’utilisateur de mener une attaque sur le site web cible en épuisant toutes les connexions SSL, ce qui entraîne l’arrêt du serveur de la victime.

Caractéristiques :

- Les utilisateurs peuvent vérifier les performances du SSL.

- Exploitation de la fonction de renégociation sécurisée SSL.

- Prise en charge de Linux, Windows et macOS.

15. Apache Benchmark Tool

L’outil de référence Apache est principalement utilisé pour tester la charge des serveurs en envoyant de nombreuses requêtes simultanées. Il peut également être utilisé pour mener une attaque DDoS.

Caractéristiques :

- Possibilité de comparer n’importe quel serveur HTTP.

- Affichage du résultat à la fin du test.

- Prise en charge de Windows et macOS.

Meilleur outil d’attaque DDoS pour Windows

Tous les outils énumérés ci-dessus sont des outils d’attaque DDoS pour Windows. Certains d’entre eux sont également disponibles sur d’autres systèmes d’exploitation comme Linux et macOS.

***

Les attaques DDoS sont illégales, mais il existe des cas d’utilisation légitimes, comme le blocage de votre propre serveur ou service pour empêcher l’accès par des internautes. Nous espérons que votre requête concernant le meilleur outil d’attaque DDoS en ligne est à des fins légales et justifiées. Nous espérons avoir répondu à toutes vos questions concernant le téléchargement des meilleurs outils DDoS. N’hésitez pas à partager vos commentaires ci-dessous.