Assurez la protection de vos ressources critiques.

La gestion des conteneurs, de Kubernetes, du cloud et des données sensibles implique de nombreuses considérations. Il est impératif d’appliquer les meilleures pratiques en matière de gestion des identités et des accès, ainsi que de sélectionner et d’implémenter des outils adaptés.

Que vous soyez développeur ou administrateur système, il est essentiel de démontrer que vous disposez des instruments adéquats pour garantir la sécurité de vos environnements. Les applications nécessitent d’accéder aux données de configuration pour fonctionner correctement. Bien que la plupart de ces données ne soient pas sensibles, certaines requièrent une confidentialité absolue. Ces informations confidentielles sont connues sous le nom de « secrets ».

Évitons de retrouver des secrets dans GitHub.

Si vous développez une application robuste, il est fort probable que vos fonctions nécessitent un accès à des secrets ou d’autres informations sensibles que vous conservez.

Ces « secrets » peuvent inclure :

- Clés d’API

- Identifiants de bases de données

- Clés de chiffrement

- Paramètres de configuration délicats (adresses e-mail, noms d’utilisateur, drapeaux de débogage, etc.)

- Mots de passe

La gestion sécurisée de ces secrets peut se révéler complexe. Voici donc quelques recommandations pour les développeurs et administrateurs système :

Mise à jour des dépendances des fonctions

Veillez à suivre les bibliothèques utilisées par vos fonctions et à identifier les vulnérabilités en effectuant une surveillance régulière.

Utilisation de passerelles API comme pare-feu de sécurité

Évitez d’exposer directement les fonctions aux interactions des utilisateurs. Profitez des capacités des passerelles API offertes par vos fournisseurs de cloud pour ajouter une couche de sécurité supplémentaire à vos fonctions.

Sécurisation et vérification des données en transit

Assurez-vous d’utiliser le protocole HTTPS pour établir un canal de communication sécurisé et vérifiez les certificats SSL pour valider l’identité des systèmes distants.

Respect des règles de codage sécurisé pour le code applicatif

En l’absence de serveurs à pirater, les attaquants se concentreront sur la couche applicative. Soyez donc particulièrement attentif à la protection de votre code.

Gestion des secrets dans un stockage sécurisé

La négligence dans l’adoption de solutions de gestion des secrets peut facilement conduire à la divulgation d’informations sensibles. De plus, les identifiants obsolètes sont vulnérables aux attaques par « tables arc-en-ciel ». Évitez absolument de stocker des secrets dans le système d’application, dans des variables d’environnement ou dans le système de gestion du code source.

La gestion des clés dans un contexte de collaboration est souvent un défi en raison, notamment, du manque de connaissances et de ressources. Certaines entreprises intègrent directement les clés de chiffrement et autres secrets logiciels dans le code source des applications qui les utilisent, augmentant ainsi le risque d’exposition de ces informations sensibles.

Face au manque de solutions prêtes à l’emploi, de nombreuses entreprises ont développé leurs propres outils de gestion des secrets. En voici quelques-uns que vous pouvez adapter à vos besoins.

Vault

HashiCorp Vault est un outil conçu pour stocker et accéder aux secrets en toute sécurité.

Il offre une interface unifiée de gestion des secrets, tout en garantissant un contrôle d’accès rigoureux et un journal d’audit complet. Cet outil sécurise les applications et les comptes utilisateurs en réduisant la surface et le temps d’exposition en cas de faille de sécurité.

Il fournit une API qui permet d’accéder aux secrets selon des politiques définies. Chaque utilisateur de l’API doit s’authentifier et n’a accès qu’aux secrets pour lesquels il est autorisé.

Vault chiffre les données à l’aide de l’algorithme AES 256 bits avec GCM.

Les données peuvent être stockées dans différents backends, tels que Amazon DynamoDB, Consul, et d’autres. Vault prend en charge la journalisation vers un fichier local pour les services d’audit, vers un serveur Syslog ou directement vers un socket. Vault enregistre des informations telles que le client ayant effectué l’action, son adresse IP, l’action réalisée et l’heure de son exécution.

Le démarrage ou le redémarrage nécessite l’intervention d’un ou plusieurs opérateurs pour « desceller » Vault. Son fonctionnement repose principalement sur des jetons. Chaque jeton est associé à une politique qui peut limiter les actions et les chemins d’accès. Les principales caractéristiques de Vault sont :

- Le chiffrement et le déchiffrement des données sont effectués sans les stocker.

- Vault peut générer des secrets à la demande pour certaines opérations, telles que les bases de données AWS ou SQL.

- La réplication sur plusieurs centres de données est prise en charge.

- Vault offre une protection intégrée pour la révocation des secrets.

- Il fait office de référentiel de secrets avec des fonctionnalités de contrôle d’accès détaillées.

AWS Secrets Manager

La présence d’AWS dans cette liste ne vous surprendra certainement pas.

AWS propose une solution à chaque problème.

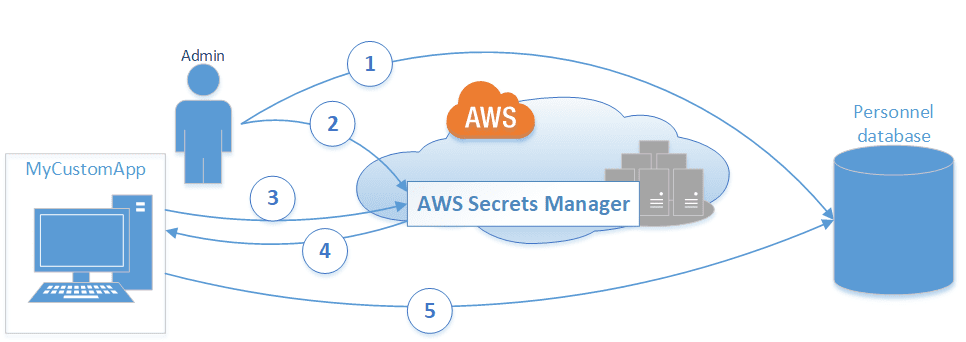

AWS Secrets Manager permet la rotation, la gestion et la récupération rapides des identifiants de bases de données, des clés API et d’autres mots de passe. Avec Secrets Manager, vous pouvez sécuriser, auditer et gérer les secrets nécessaires pour accéder aux fonctionnalités du cloud AWS, des services tiers et des ressources sur site.

Secrets Manager permet de contrôler l’accès aux secrets en utilisant des autorisations précises. Les fonctionnalités clés d’AWS Secrets Manager sont :

- Chiffrement des secrets au repos à l’aide de clés de chiffrement.

- Déchiffrement et transmission sécurisée des secrets via TLS.

- Fourniture d’exemples de code facilitant l’appel des API de Secrets Manager.

- Utilisation de bibliothèques de mise en cache côté client pour améliorer la disponibilité et réduire la latence d’accès aux secrets.

- Configuration de points de terminaison Amazon VPC (Virtual Private Cloud) pour maintenir le trafic au sein du réseau AWS.

Akeyless Vault

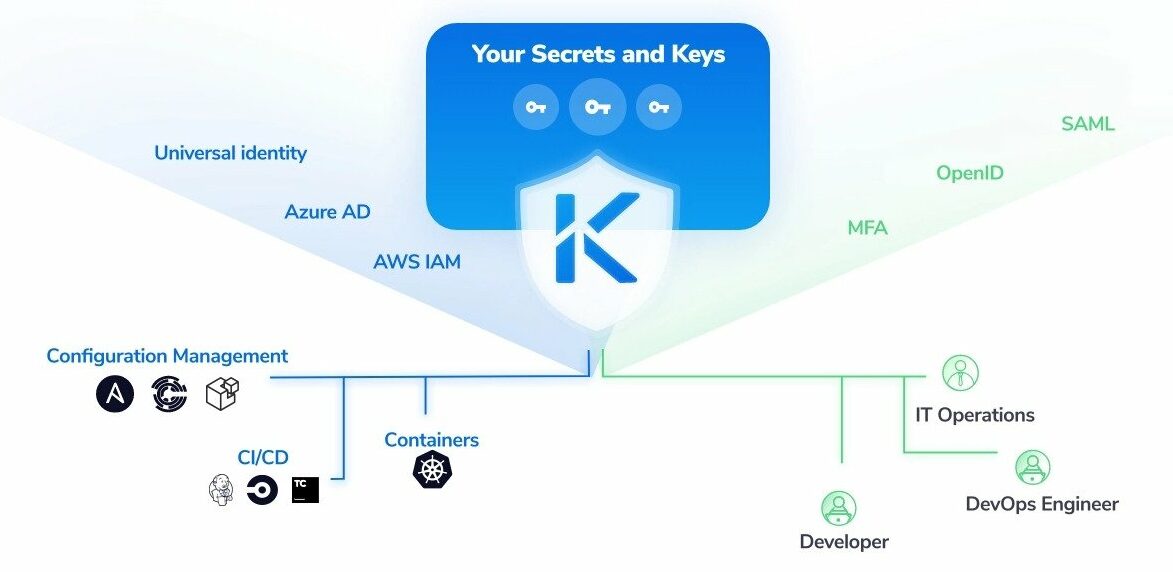

Akeyless Vault est une plateforme SaaS de gestion unifiée des secrets, protégeant tous types d’identifiants, statiques ou dynamiques, incluant l’automatisation des certificats et les clés de chiffrement. Elle offre également une solution unique pour sécuriser l’accès distant (zero-trust) à toutes les ressources, dans les environnements traditionnels, multi-cloud ou hybrides.

Akeyless assure la protection des secrets et des clés grâce à une technologie certifiée FIPS 140-2. L’entreprise ne possède aucune connaissance des secrets et des clés de ses clients.

Les fonctionnalités clés incluent :

- Une plateforme SaaS disponible globalement, offrant une haute disponibilité (HA) et une reprise après sinistre (DR) intégrées, grâce à une architecture cloud native et à un service multi-régional et multi-cloud.

- Une gestion avancée des secrets avec un coffre-fort sécurisé pour les secrets statiques et dynamiques, tels que les mots de passe, les identifiants, les clés API, les jetons, etc.

- La possibilité de provisionner et d’injecter tous types de secrets sur l’ensemble des serveurs, applications et charges de travail, grâce à une large gamme de plugins permettant de se connecter à toutes les plateformes DevOps et informatiques, telles que CI/CD, la gestion de configuration et les outils d’orchestration (Kubernetes, Docker).

Un délai de production rapide grâce à :

- Une solution SaaS qui élimine la nécessité de déploiement, d’installation et de maintenance.

- Une intégration instantanée avec une migration automatique des secrets à partir de référentiels existants.

La plateforme prend en charge deux piliers supplémentaires :

- L’accès aux applications Zero-Trust (Remote Access) par l’authentification unifiée et des identifiants « juste à temps », pour sécuriser les applications et l’infrastructure sans périmètre.

- Le chiffrement en tant que service, qui permet de protéger les données personnelles et professionnelles sensibles avec un chiffrement avancé certifié FIPS 140-2.

Keywhiz

Square Keywhiz facilite la gestion des secrets d’infrastructure, des porte-clés GPG et des identifiants de bases de données, notamment les certificats et les clés TLS, les clés symétriques, les jetons API et les clés SSH pour les services externes. Keywhiz est un outil de gestion et de partage de secrets.

L’automatisation de Keywhiz permet la distribution transparente et la mise en place des secrets essentiels de nos services, assurant un environnement cohérent et sécurisé. Les fonctionnalités clés de Keywhiz sont :

- Keywhiz Server fournit des API JSON pour la collecte et la gestion des secrets.

- Tous les secrets sont stockés uniquement en mémoire et ne sont jamais reproduits sur le disque.

- L’interface utilisateur est développée avec AngularJS, permettant aux utilisateurs de valider et d’utiliser l’interface.

Confidant

Confidant est un outil de gestion de secrets open source, qui permet un stockage simple et un accès sécurisé aux secrets. Confidant utilise DynamoDB pour stocker les secrets et génère une clé de données KMS unique pour chaque modification, grâce au chiffrement symétrique authentifié Fernet.

Il offre une interface web AngularJS permettant aux utilisateurs finaux de gérer efficacement les secrets, les formes de secrets de service et l’enregistrement des modifications. Ses fonctionnalités incluent :

- Authentification KMS

- Chiffrement au repos des secrets versionnés

- Interface web intuitive pour la gestion des secrets

- Génération de jetons pour l’authentification de service à service et la transmission de messages chiffrés entre services.

SOPS

Permettez-moi de vous présenter SOPS, un outil remarquable que j’ai découvert récemment. Il s’agit d’un éditeur de fichiers chiffrés, prenant en charge des formats tels que YAML, JSON, ENV, INI et BINARY. Point essentiel, il peut chiffrer vos fichiers à l’aide d’AWS KMS, GCP KMS, Azure Key Vault, age et PGP.

Voici où cela devient intéressant. Imaginez que vous travaillez sur une machine qui n’a pas d’accès direct aux clés de chiffrement, comme les clés PGP. Pas d’inquiétude ! SOPS vous offre une solution via sa fonctionnalité de service de clé. Vous pouvez autoriser SOPS à accéder aux clés de chiffrement stockées sur une machine distante en transférant un socket. C’est comme avoir votre propre agent GPG portable !

SOPS utilise un modèle client-serveur pour chiffrer et déchiffrer les clés de données. Par défaut, il exécute un service de clé local dans le processus. Le client envoie des requêtes de chiffrement ou de déchiffrement au service de clé à l’aide de gRPC et de Protocol Buffers. Rassurez-vous, ces requêtes ne contiennent aucune clé cryptographique, publique ou privée.

Il est important de noter que la connexion au service de clé n’offre actuellement aucune authentification ni chiffrement. L’authentification et le chiffrement de la connexion par d’autres moyens, tels qu’un tunnel SSH, sont vivement recommandés pour garantir la sécurité.

Mais ce n’est pas tout ! SOPS peut générer des journaux d’audit pour suivre l’accès aux fichiers dans votre environnement contrôlé. Lorsqu’il est activé, il enregistre l’activité de déchiffrement dans une base de données PostgreSQL, en incluant l’horodatage, le nom d’utilisateur et le fichier déchiffré. C’est plutôt pratique, n’est-ce pas ?

De plus, SOPS propose deux commandes pratiques pour transmettre les secrets déchiffrés à un nouveau processus : exec-env et exec-file. La première injecte la sortie dans l’environnement d’un processus enfant, tandis que la seconde la stocke dans un fichier temporaire.

N’oubliez pas que l’extension de fichier détermine la méthode de chiffrement utilisée par SOPS. Si vous chiffrez un fichier dans un format spécifique, veillez à conserver l’extension de fichier d’origine pour le déchiffrement. C’est la façon la plus simple d’assurer la compatibilité.

SOPS s’inspire d’outils tels que hiera-eyaml, credstash, sneaker et password store. C’est une solution fantastique qui élimine les contraintes de la gestion manuelle de fichiers chiffrés avec PGP.

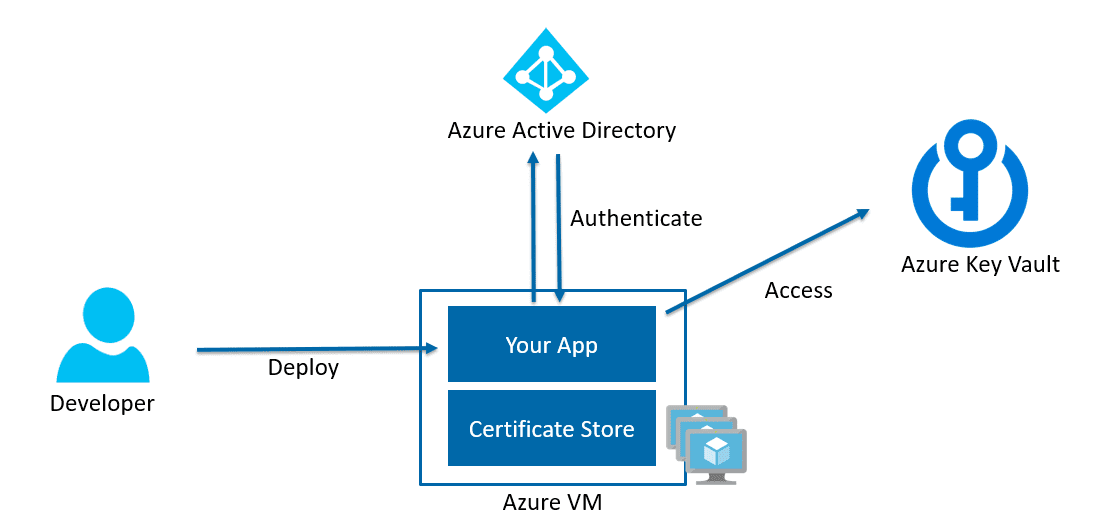

Azure Key Vault

Hébergez-vous vos applications sur Azure ? Si oui, ce serait un choix pertinent.

Azure Key Vault permet de gérer tous les secrets (clés, certificats, chaînes de connexion, mots de passe, etc.) de vos applications cloud en un emplacement centralisé. Il est conçu pour s’intégrer avec les sources et les cibles des secrets dans Azure. Les applications externes à Azure peuvent également l’utiliser.

Vous pouvez également améliorer les performances de vos applications cloud en réduisant leur latence grâce au stockage des clés cryptographiques dans le cloud, plutôt qu’en local.

Azure peut vous aider à respecter les exigences de protection et de conformité des données.

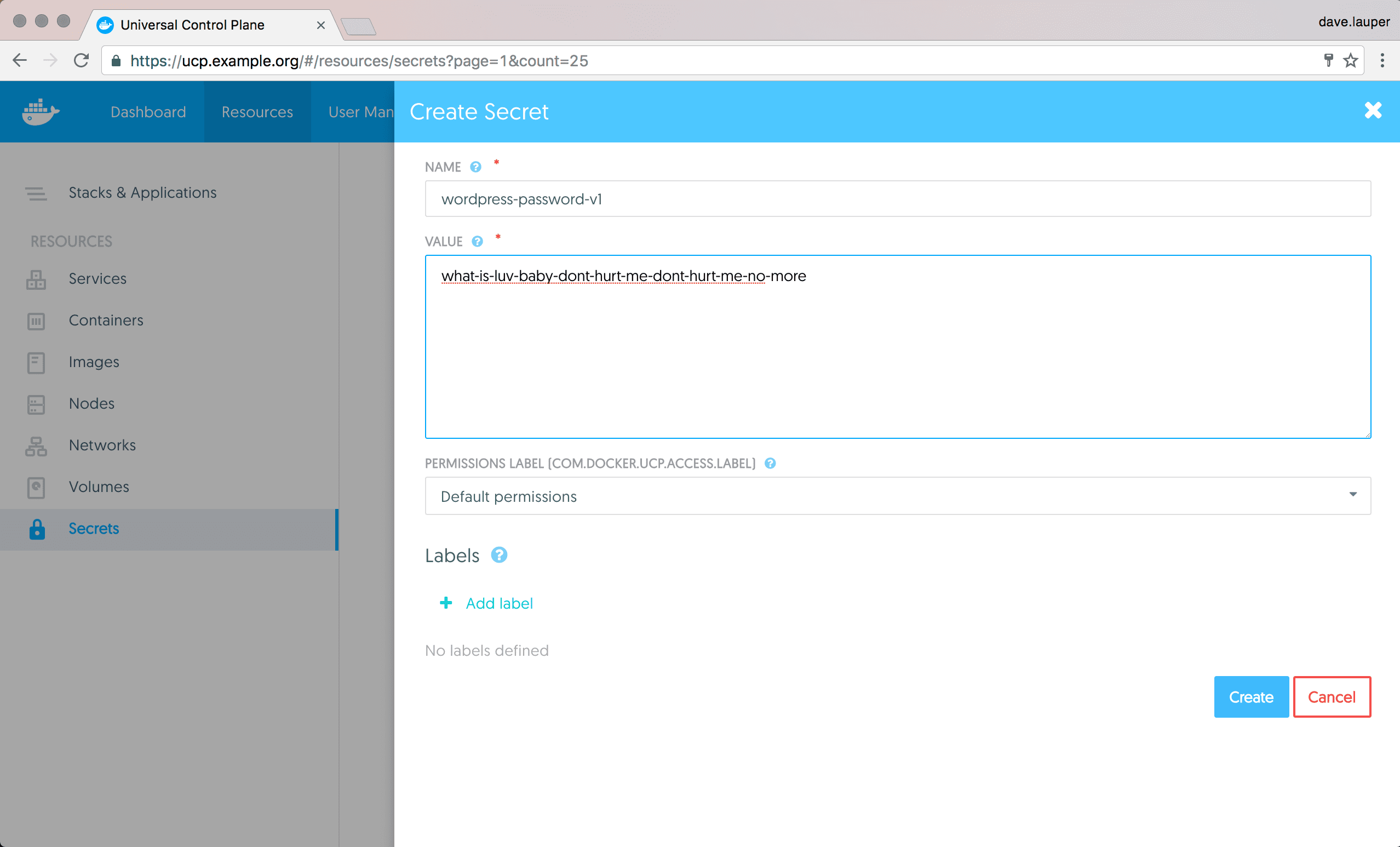

Docker Secrets

Docker Secrets permet d’ajouter facilement des secrets à un cluster. Ils ne sont partagés que sur des connexions TLS mutuellement authentifiées. Les données sont ensuite transmises au nœud gestionnaire dans les secrets Docker et sont automatiquement enregistrées dans le magasin Raft interne, en étant chiffrées.

Docker Secrets peut facilement être utilisé pour gérer les données et les transférer vers les conteneurs qui y ont accès. Cela évite les fuites de secrets lorsque l’application les utilise.

Knox

Knox a été développé par la plateforme de médias sociaux Pinterest pour résoudre son problème de gestion manuelle des clés et de conservation d’une piste d’audit. Knox est écrit en Go et les clients communiquent avec le serveur Knox via une API REST.

Knox utilise une base de données volatile temporaire pour stocker les clés. Il chiffre les données stockées dans la base de données à l’aide d’AES-GCM avec une clé de chiffrement principale. Knox est également disponible sous forme d’image Docker.

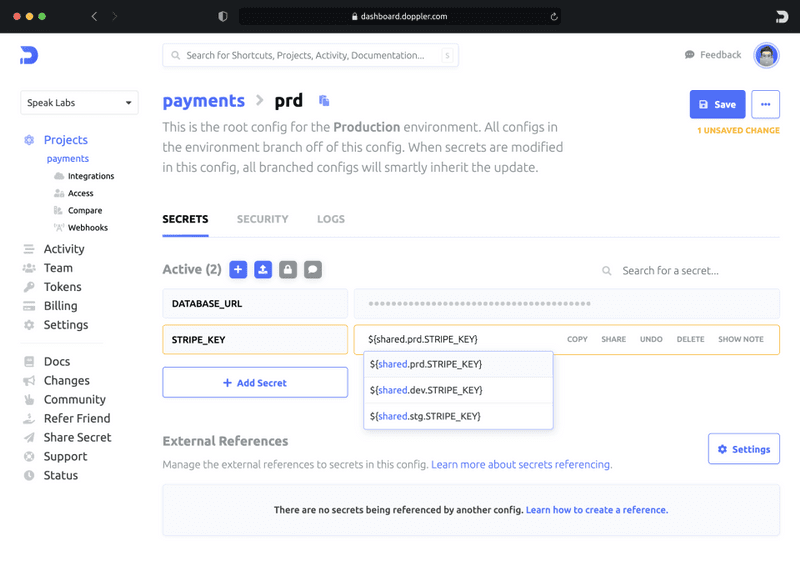

Doppler

Des milliers d’organisations, des start-ups aux grandes entreprises, utilisent Doppler pour synchroniser leurs secrets et la configuration de leurs applications dans tous les environnements, les membres d’équipe et les appareils.

Plus besoin de partager des secrets par e-mail, fichiers zip, git et Slack. Permettez à vos équipes de collaborer et d’y avoir accès instantanément après l’ajout du secret. Doppler automatise ce processus et vous fait gagner du temps.

Vous pouvez créer des références aux secrets fréquemment utilisés afin qu’une seule mise à jour à certains intervalles puisse faire tout le travail. Utilisez vos secrets dans Serverless, Docker ou partout ailleurs, Doppler est compatible. À mesure que votre pile évolue, elle reste la même, vous permettant de démarrer en quelques minutes.

Doppler CLI sait tout sur la récupération de vos secrets en fonction du répertoire de votre projet. Si quelque chose change, vous pouvez facilement annuler les modifications erronées en un seul clic ou via CLI et API.

Avec Doppler, travaillez plus intelligemment et obtenez GRATUITEMENT votre logiciel de gestion de secrets. Pour plus de fonctionnalités et d’avantages, vous pouvez opter pour un pack de démarrage à 6 $/mois/siège.

Conclusion

J’espère que cette présentation vous donne une idée des meilleurs logiciels pour gérer les identifiants de vos applications.

Ensuite, explorez les solutions d’inventaire et de surveillance des actifs numériques.